Difference between revisions of "Wireguard/fr"

(Created page with "{{Languages|Wireguard}} <!-- WireGuard --> <big>'''WireGuard'''</big> <!-- we get the page title, remove suffix for translated version; if needed you can define there with the...") |

|||

| Line 29: | Line 29: | ||

Comme toujours, nous travaillons à rendre les choses Simples et Stupides. Wireguard est le serveur VPN le plus simple à configurer mais nous avons réussi à le faire encore plus facile pour vous ! | Comme toujours, nous travaillons à rendre les choses Simples et Stupides. Wireguard est le serveur VPN le plus simple à configurer mais nous avons réussi à le faire encore plus facile pour vous ! | ||

| − | + | Selon le site web de WireGuard : | |

| + | |||

| + | WireGuard® est un VPN extrêmement simple, rapide et moderne, utilisant une cryptographie de pointe. Il se veut plus rapide, plus simple, plus léger et plus utile qu'IPsec, tout en évitant les complications majeures. Il vise également à être considérablement plus performant qu'OpenVPN. WireGuard est conçu comme un VPN polyvalent, compatible avec les interfaces embarquées et les superordinateurs, et adapté à de nombreuses situations. Initialement publié pour le noyau Linux, il est désormais multiplateforme (Windows, macOS, BSD, iOS, Android) et largement déployable. Actuellement en développement intensif mais déjà considéré comme la solution VPN la plus sûre, la plus simple et la plus facile à utiliser du marché. | ||

| − | |||

===Installation=== | ===Installation=== | ||

| − | <tabs container=""><tab name=" | + | <tabs container=""><tab name="Pour SME 10"> |

yum --enablerepo=smecontribs install {{#var:smecontribname}} | yum --enablerepo=smecontribs install {{#var:smecontribname}} | ||

| − | + | puis se connecter à son gestionnaire du serveur pour commencer à ajouter des clients. | |

</tab></tabs> | </tab></tabs> | ||

===Configuration=== | ===Configuration=== | ||

| − | ==== | + | ==== En utilisant le gestionnaire du serveur ==== |

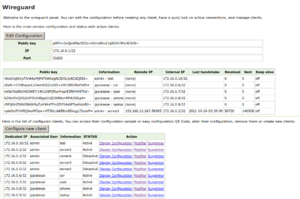

[[File:Wireguard-panel.png|none|thumb|main panel]] | [[File:Wireguard-panel.png|none|thumb|main panel]] | ||

| − | + | Dans la fenêtre principale, vous pouvez voir d'un seul coup d'oeil la configuration du serveur, les clients connectés et les clients configurés. | |

[[File:Wireguard-config.png|none|thumb|configure the server]] | [[File:Wireguard-config.png|none|thumb|configure the server]] | ||

| − | + | Vous pouvez ajuster la configuration du serveur : désactiver le service, changer l'IP principale et le masque du serveur. Par défaut, un réseau de classe B sera généré pour plus de 1 000 appareils connectés, en veillant à ce que tous vos utilisateurs puisse vouloir un client dédié pour chaque appareil (téléphone, tablette, ordinateur portable...). La classe B 172.* a tendance à être moins connunément utilisée que le réseau de classe C 192.168.* ou de classe A 10.*, ainsi ceci devrait aussi limiter les collisions pour vos clients derrière un LAN lors du lancement de leur session VPN. | |

| − | + | Les clés privée et publique sont générées lors de l'installation, mais si vous avez des besoins spécifiques, allez-y et faites le. | |

<br /> | <br /> | ||

[[File:Wireguard-add-client.png|none|thumb|add a new client]] | [[File:Wireguard-add-client.png|none|thumb|add a new client]] | ||

| − | + | Pour ajouter un nouveau client, appuyer simplement sur le bouton, et sélectionner un utilisateur qui sera associé à ce client, et fournir quelques informations sur ce client. Si vous voulez créer un client pour le téléphone de l'administrateur, saisir simplement « phone », puis appuyer sur le bouton « créer » et les clés privée/publique seront générées et la premièer IP disponible sera associée au client. | |

<br /> | <br /> | ||

[[File:Wireguard-qrcode.png|none|thumb|get client configuration and qrcode]] | [[File:Wireguard-qrcode.png|none|thumb|get client configuration and qrcode]] | ||

| − | + | Vous pouvez facilement configurer votre client en utilisant un QRcode ou une configuration générée. | |

<br /> | <br /> | ||

[[File:Wireguard-edit-client.png|none|thumb|client modification]] | [[File:Wireguard-edit-client.png|none|thumb|client modification]] | ||

| − | + | Si vous voulez modifier la configuration du client, vous pouvez le faire sur cette fenêtre, vous pouvez même retirer la clé privée si vous ne la voulez pas sur le serveur, ou mettre votre propre clé publique sans exposer la clé privée, c'est seulement necessaire pour générer le QRcode, pas pour vous permettre de se connecter. | |

| − | ==== | + | ==== Configuration manuelle avancée ==== |

you can list the available configuration with the following command : | you can list the available configuration with the following command : | ||

config show wg-quick@wg0 | config show wg-quick@wg0 | ||

| Line 149: | Line 150: | ||

| − | ===Sources | + | ===Sources d'information=== |

*https://www.subnet-calculator.com/subnet.php?net_class=B | *https://www.subnet-calculator.com/subnet.php?net_class=B | ||

| Line 158: | Line 159: | ||

<br /> | <br /> | ||

| − | === | + | ===Désinstallation=== |

yum remove {{#var:smecontribname}} {{#var:contribname}} wireguard-tools kmod-wireguard | yum remove {{#var:smecontribname}} {{#var:contribname}} wireguard-tools kmod-wireguard | ||

| − | === | + | ===Bogues=== |

Please raise bugs under the SME-Contribs section in {{BugzillaFileBug|product=|component=|title= bugzilla}} | Please raise bugs under the SME-Contribs section in {{BugzillaFileBug|product=|component=|title= bugzilla}} | ||

and select the {{#var:smecontribname}} component or use {{BugzillaFileBug|product=SME%20Contribs|component={{#var:smecontribname}}|title=this link}} | and select the {{#var:smecontribname}} component or use {{BugzillaFileBug|product=SME%20Contribs|component={{#var:smecontribname}}|title=this link}} | ||

| Line 167: | Line 168: | ||

Below is an overview of the current issues for this contrib:{{#bugzilla:columns=id,product,version,status,summary|sort=id|order=desc|component={{#var:smecontribname}} |noresultsmessage=No open bugs found.}} | Below is an overview of the current issues for this contrib:{{#bugzilla:columns=id,product,version,status,summary|sort=id|order=desc|component={{#var:smecontribname}} |noresultsmessage=No open bugs found.}} | ||

| − | === | + | ===Journal des modifications=== |

| − | + | Seules les versions publiées dans le dépôt smecontrib sont listées ici. | |

{{#smechangelog: {{#var:smecontribname}} }} | {{#smechangelog: {{#var:smecontribname}} }} | ||

Revision as of 22:52, 23 March 2025

WireGuard

| |

| wireguard logo | |

| Maintainer | Unnilennium |

|---|---|

| Url | https://www.wireguard.com/ |

| Licence | GPLv2 for kernel modules, MIT, BSD, Apache 2.0, or GPL for other parts |

| Category | |

| Tags | VPN, security, network, remote |

Maintaineur

Version

Description

Comme toujours, nous travaillons à rendre les choses Simples et Stupides. Wireguard est le serveur VPN le plus simple à configurer mais nous avons réussi à le faire encore plus facile pour vous !

Selon le site web de WireGuard :

WireGuard® est un VPN extrêmement simple, rapide et moderne, utilisant une cryptographie de pointe. Il se veut plus rapide, plus simple, plus léger et plus utile qu'IPsec, tout en évitant les complications majeures. Il vise également à être considérablement plus performant qu'OpenVPN. WireGuard est conçu comme un VPN polyvalent, compatible avec les interfaces embarquées et les superordinateurs, et adapté à de nombreuses situations. Initialement publié pour le noyau Linux, il est désormais multiplateforme (Windows, macOS, BSD, iOS, Android) et largement déployable. Actuellement en développement intensif mais déjà considéré comme la solution VPN la plus sûre, la plus simple et la plus facile à utiliser du marché.

Installation

yum --enablerepo=smecontribs install smeserver-wireguard

puis se connecter à son gestionnaire du serveur pour commencer à ajouter des clients.

Configuration

En utilisant le gestionnaire du serveur

Dans la fenêtre principale, vous pouvez voir d'un seul coup d'oeil la configuration du serveur, les clients connectés et les clients configurés.

Vous pouvez ajuster la configuration du serveur : désactiver le service, changer l'IP principale et le masque du serveur. Par défaut, un réseau de classe B sera généré pour plus de 1 000 appareils connectés, en veillant à ce que tous vos utilisateurs puisse vouloir un client dédié pour chaque appareil (téléphone, tablette, ordinateur portable...). La classe B 172.* a tendance à être moins connunément utilisée que le réseau de classe C 192.168.* ou de classe A 10.*, ainsi ceci devrait aussi limiter les collisions pour vos clients derrière un LAN lors du lancement de leur session VPN.

Les clés privée et publique sont générées lors de l'installation, mais si vous avez des besoins spécifiques, allez-y et faites le.

Pour ajouter un nouveau client, appuyer simplement sur le bouton, et sélectionner un utilisateur qui sera associé à ce client, et fournir quelques informations sur ce client. Si vous voulez créer un client pour le téléphone de l'administrateur, saisir simplement « phone », puis appuyer sur le bouton « créer » et les clés privée/publique seront générées et la premièer IP disponible sera associée au client.

Vous pouvez facilement configurer votre client en utilisant un QRcode ou une configuration générée.

Si vous voulez modifier la configuration du client, vous pouvez le faire sur cette fenêtre, vous pouvez même retirer la clé privée si vous ne la voulez pas sur le serveur, ou mettre votre propre clé publique sans exposer la clé privée, c'est seulement necessaire pour générer le QRcode, pas pour vous permettre de se connecter.

Configuration manuelle avancée

you can list the available configuration with the following command :

config show wg-quick@wg0

Some of the properties are not shown, but are defaulted in a template or a script. Here a more comprehensive list with default and expected values :

| property | default | values | |

|---|---|---|---|

| UDPPort | 51820 | string | should keep this one as default, but free to do as you want |

| mask | 22 | network mask bit | the default allow 1024 hosts |

| ip | 172.X.0.1 | IP v4 | one class B IP is generated on installation, feel free to set as you want |

| private | string | private key, generated | |

| public | string | public key, generated | |

| access | private | private, public | |

| status | enabled | enabled,disabled |

You can also check the configured clients:

db wireguard show 172.X.0.2

| property | default | values | |

|---|---|---|---|

| allowedips | list of ip/mask | default is empty for all 0.0.0.0/0 | |

| info | string | name or information about the client | |

| ip | 172.X.0.Y | IP v4 | should be part of wg0 network |

| private | string | private key, generated | |

| public | string | public key, generated | |

| status | enabled | enabled,disabled |

Sources d'information

- https://www.subnet-calculator.com/subnet.php?net_class=B

- https://github.com/pirate/wireguard-docs

- https://manpages.debian.org/unstable/wireguard-tools/wg.8.en.html

- https://www.linuxbabe.com/centos/wireguard-vpn-server-centos

Désinstallation

yum remove smeserver-wireguard wireguard wireguard-tools kmod-wireguard

Bogues

Please raise bugs under the SME-Contribs section in bugzilla

and select the smeserver-wireguard component or use this link

Below is an overview of the current issues for this contrib:

| ID | Product | Version | Status | Summary (7 tasks) ⇒ |

|---|---|---|---|---|

| 12492 | SME Contribs | 10.0 | RESOLVED | Error in SM2 wireguard panel |

| 11767 | SME Contribs | Futur | CONFIRMED | Change Smeserver (Wireguard) external IP address in Wireguard configuration for clients |

| 11732 | SME Contribs | 10.0 | CONFIRMED | NFR: allow SME to connect to remote server |

| 11729 | SME Contribs | 10.0 | CONFIRMED | delete unused network |

| 11728 | SME Contribs | 10.0 | CONFIRMED | NFR: add custom DNS field |

| 11727 | SME Contribs | 10.0 | CONFIRMED | NFR: easy AllowedIPs configuration |

| 11726 | SME Contribs | 10.0 | CONFIRMED | NFR: userpanel |

Journal des modifications

Seules les versions publiées dans le dépôt smecontrib sont listées ici.