Wireguard/fr

WireGuard

| |

| wireguard logo | |

| Maintainer | Unnilennium |

|---|---|

| Url | https://www.wireguard.com/ |

| Licence | GPLv2 for kernel modules, MIT, BSD, Apache 2.0, or GPL for other parts |

| Category | |

| Tags | VPN, security, network, remote |

Maintaineur

Version

Description

Comme toujours, nous travaillons à rendre les choses Simples et Stupides. Wireguard est le serveur VPN le plus simple à configurer mais nous avons réussi à le faire encore plus facile pour vous !

Selon le site web de WireGuard :

WireGuard® est un VPN extrêmement simple, rapide et moderne, utilisant une cryptographie de pointe. Il se veut plus rapide, plus simple, plus léger et plus utile qu'IPsec, tout en évitant les complications majeures. Il vise également à être considérablement plus performant qu'OpenVPN. WireGuard est conçu comme un VPN polyvalent, compatible avec les interfaces embarquées et les superordinateurs, et adapté à de nombreuses situations. Initialement publié pour le noyau Linux, il est désormais multiplateforme (Windows, macOS, BSD, iOS, Android) et largement déployable. Actuellement en développement intensif mais déjà considéré comme la solution VPN la plus sûre, la plus simple et la plus facile à utiliser du marché.

Installation

yum --enablerepo=smecontribs install smeserver-wireguard

puis se connecter à son gestionnaire du serveur pour commencer à ajouter des clients.

Configuration

En utilisant le gestionnaire du serveur

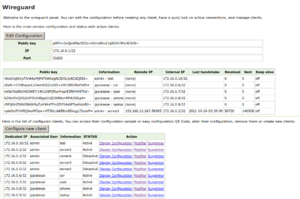

Dans la fenêtre principale, vous pouvez voir d'un seul coup d'oeil la configuration du serveur, les clients connectés et les clients configurés.

Vous pouvez ajuster la configuration du serveur : désactiver le service, changer l'IP principale et le masque du serveur. Par défaut, un réseau de classe B sera généré pour plus de 1 000 appareils connectés, en veillant à ce que tous vos utilisateurs puisse vouloir un client dédié pour chaque appareil (téléphone, tablette, ordinateur portable...). La classe B 172.* a tendance à être moins connunément utilisée que le réseau de classe C 192.168.* ou de classe A 10.*, ainsi ceci devrait aussi limiter les collisions pour vos clients derrière un LAN lors du lancement de leur session VPN.

Les clés privée et publique sont générées lors de l'installation, mais si vous avez des besoins spécifiques, allez-y et faites le.

Pour ajouter un nouveau client, appuyer simplement sur le bouton, et sélectionner un utilisateur qui sera associé à ce client, et fournir quelques informations sur ce client. Si vous voulez créer un client pour le téléphone de l'administrateur, saisir simplement « phone », puis appuyer sur le bouton « créer » et les clés privée/publique seront générées et la premièer IP disponible sera associée au client.

Vous pouvez facilement configurer votre client en utilisant un QRcode ou une configuration générée.

Si vous voulez modifier la configuration du client, vous pouvez le faire sur cette fenêtre, vous pouvez même retirer la clé privée si vous ne la voulez pas sur le serveur, ou mettre votre propre clé publique sans exposer la clé privée, c'est seulement necessaire pour générer le QRcode, pas pour vous permettre de se connecter.

Configuration manuelle avancée

Vous pouvez afficher la configuration actuelle avec la commande suivante :

config show wg-quick@wg0

Certaines propriétés ne sont pas montrées, mais sont réglées par défaut dans un modèle ou un script. Voici une liste plus complète avec les valeurs par défaut et attendues :

| Propriété | Valeur par défaut | Valeurs | |

|---|---|---|---|

| UDPPort | 51820 | string | devrait être conservée par défaut, mais libre à vous de la modifier |

| mask | 22 | network mask bit | la valeur par défaut permet 1024 hôtes |

| ip | 172.X.0.1 | IP v4 | une classe IP de type B est générée à l'installation, mais libre à vous de la modifier |

| private | string | clé privée, générée | |

| public | string | clé publique, générée | |

| access | private | private, public | |

| status | enabled | enabled,disabled |

Vous pouvez aussi vérifier la configuration des clients :

db wireguard show 172.X.0.2

| Propriété | Valeur par défaut | Valeurs | |

|---|---|---|---|

| allowedips | list of ip/mask | la valeur par défaut est vide (tout est accepté) 0.0.0.0/0 | |

| info | string | nom ou information relative au client | |

| ip | 172.X.0.Y | IP v4 | devrait être une partie du réseau de wg0 |

| private | string | clé privée, générée | |

| public | string | clé publique, générée | |

| status | enabled | enabled,disabled |

Configuration pour installer un serveur KOOZALI derrière un routeur (box) sans IP dédiée

Dans le cas ou le FAI (fournisseur d'accès Internet) ne donne pas d'adresse IPv4 fixe ou une adresse IPv4 fixe partagée entre plusieurs abonnés (par la technique « carrier-grade NAT » - NAT de classe transporteur, par exemple) et en attendant la version du serveur KOOZALI qui gèrera les IPv6, voici une configuration de Wireguard qui permet de créer des enregistrements DNS pour le serveur KOOZALI et, accessoirement, d'obtenir un enregistrement rDNS (également appelé PTR).

Pré-requis :

- disposer d'un abonnement VPN avec :

- adresse IPv4 - ou nom - du serveur VPN du fournisseur ;

- port du serveur VPN du fournisseur (généralement 51820) ;

- sa clé publique ;

- adresse IPv4 pour votre extrémité du VPN ;

- ouvrir une console et se connecter au serveur KOOZALI en root.

Installer la contribution smeserver-wireguard.

Se placer dans le sous-répertoire /etc/wireguard/ et créer les clés VPN du serveur KOOZALI :

umask 0077 wg genkey > wg_ma_clef.key wg pubkey < wg_ma_clef.key > wg_ma_clef.pub

Créer un fragment de modèle pour la configuration de la section [Peer] de wg0 :

mkdir -p /etc/e-smith/templates-custom/etc/wireguard/wg0.conf vim /etc/e-smith/templates-custom/etc/wireguard/wg0.conf/51RemotePeers

Avec dans le fichier 51RemotePeers :

[Peer] # mon FAI PublicKey = VPNProviderPublicKey #clé publique du serveur du fournisseur VPN EndPoint = RemoteIP:Port #adresse IPv4 - ou nom - du serveur VPN du fournisseur, son port AllowedIPs = IPBLOCK/MASK\n"; #généralement 0.0.0.0/0

Puis propager le fragment et redémarrer le service :

expand-template /etc/wireguard/wg0.conf signal-event remoteaccess-update

Vérifier la configuration de wg0.conf :

cat /etc/wireguard/wg0.conf

#------------------------------------------------------------ # !!DO NOT MODIFY THIS FILE!! # # Manual changes will be lost when this file is regenerated. # # Please read the developer's guide, which is available # at http://www.contribs.org/development/ # # Copyright (C) 1999-2006 Mitel Networks Corporation #------------------------------------------------------------ [Interface] Address = 172.22.0.1/22 ListenPort = 51820 PrivateKey = BBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBBB=

# this is not needed as we define vpn network as lan in network db # furthermore masquerading postrouting will also mess up with any openvpn-s2s vpn #PostUp = iptables -I FORWARD -i %i -j ACCEPT; iptables -I FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eno1 -j MASQUERADE #PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eno1 -j MASQUERADE

# no entry for user admin

[Peer] # rezine_vpn PublicKey = AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA= EndPoint = 193.33.56.19:51820 AllowedIPs = 0.0.0.0/0

Dans le § [Interface], l'IP n'est pas correcte. On tente de modifier par :

db configuration setprop wg-quick@wg0 ip 193.33.56.123/32

Vérification :

config show wg-quick@wg0

wg-quick@wg0=service UDPPort=51820 access=public ip=193.33.56.123/32 mask=22 private=BBBBBBBBBBBBBBBBBBBBBBBBBBB= public=CCCCCCCCCCCCCCCCCCCCCCCCC= status=enabled

Il semble que cela ait réussi mais si l'on lance :

cat /etc/wireguard/wg0.conf #------------------------------------------------------------ # !!DO NOT MODIFY THIS FILE!! # # Manual changes will be lost when this file is regenerated. # # Please read the developer's guide, which is available # at http://www.contribs.org/development/ # # Copyright (C) 1999-2006 Mitel Networks Corporation #------------------------------------------------------------ [Interface] Address = 172.22.0.1/22 ListenPort = 51820 PrivateKey = BBBBBBBBBBBBBBBBBBBBBBBBBBB=

# this is not needed as we define vpn network as lan in network db # furthermore masquerading postrouting will also mess up with any openvpn-s2s vpn #PostUp = iptables -I FORWARD -i %i -j ACCEPT; iptables -I FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eno1 -j MASQUERADE #PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eno1 -j MASQUERADE

- no entry for user admin

[Peer] # rezine_vpn PublicKey = D58L/Gkx0R0n90HpNCY5iMOZMsQ1OIEmGGr7iGchwAk= EndPoint = 193.33.56.19:51820 AllowedIPs = 0.0.0.0/0

on constate que l'IP « Address » d'[Interface] n'est toujours pas bonne et le service ne fonctionne pas.

A suivre...

Sources d'information

- https://www.subnet-calculator.com/subnet.php?net_class=B

- https://github.com/pirate/wireguard-docs

- https://manpages.debian.org/unstable/wireguard-tools/wg.8.en.html

- https://www.linuxbabe.com/centos/wireguard-vpn-server-centos

- https://www.procustodibus.com/blog/2020/10/wireguard-topologies

- https://blog.flozz.fr/2020/04/05/wireguard-configuration-dun-vpn-nat-simple/

Désinstallation

yum remove smeserver-wireguard wireguard wireguard-tools kmod-wireguard

Bogues

Veuillez émettre les bogues dans la section SME-Contribs dans bugzilla et sélectionner le composant smeserver-wireguard ou utiliser ce lien.

Un aperçu des problèmes actuels de cette contribution figure ci-dessous :

| ID | Product | Version | Status | Summary (7 tasks) ⇒ |

|---|---|---|---|---|

| 12492 | SME Contribs | 10.0 | RESOLVED | Error in SM2 wireguard panel |

| 11767 | SME Contribs | Futur | CONFIRMED | Change Smeserver (Wireguard) external IP address in Wireguard configuration for clients |

| 11732 | SME Contribs | 10.0 | CONFIRMED | NFR: allow SME to connect to remote server |

| 11729 | SME Contribs | 10.0 | CONFIRMED | delete unused network |

| 11728 | SME Contribs | 10.0 | CONFIRMED | NFR: add custom DNS field |

| 11727 | SME Contribs | 10.0 | CONFIRMED | NFR: easy AllowedIPs configuration |

| 11726 | SME Contribs | 10.0 | CONFIRMED | NFR: userpanel |

Journal des modifications

Seules les versions publiées dans le dépôt smecontrib sont listées ici.

- apply locale 2024-09-06.patch

- Edit SM2 Menu entry to conform to new arrangements [SME: 12493]

- remove masquerade and forward directive on startup [SME: 12288]

- apply locale 2022-11-11 patch

2022/05/29 Jean-Philippe Pialasse 1.0-16.sme

- improve check and tidying for non local network type [SME: 11771]