Difference between revisions of "Testing Environments/fr"

| Line 27: | Line 27: | ||

== Installer l'ISO pour tester ou pour la vérification de bogues== | == Installer l'ISO pour tester ou pour la vérification de bogues== | ||

C'est simple pour ceux qui le font régulièrement, cela peut être pénible pour quelqu'un qui n'a pas 🙂 très envie de détruire un système de test et n'a d'autre moyen que de sortir mais d'effacer et de recommencer ; ne vous pas découragez pas, s'il vous plaît, ce n'est rien d'autre que de vous informer sur la magie noire dans Koozali / SME. | C'est simple pour ceux qui le font régulièrement, cela peut être pénible pour quelqu'un qui n'a pas 🙂 très envie de détruire un système de test et n'a d'autre moyen que de sortir mais d'effacer et de recommencer ; ne vous pas découragez pas, s'il vous plaît, ce n'est rien d'autre que de vous informer sur la magie noire dans Koozali / SME. | ||

| + | {{Warning box|type=Attention : | sachez que vous ne devriez jamais effectuer une mise à jour complète de yum en activant les dépôts /smetest et/ou /smedev ; cela mettra très probablement votre serveur dans un état où il ne pourra pas être restauré.}} | ||

1. Installer l'iso de la dernière version de test qui est disponible sur le site de Koozali - [[SME Server:Download|Downloads]] | 1. Installer l'iso de la dernière version de test qui est disponible sur le site de Koozali - [[SME Server:Download|Downloads]] | ||

Revision as of 19:51, 21 February 2021

ENVIRONNEMENTS DE TEST

Pages wiki d'aide

- Extra Repositories that may be needed for test scenarios

Matériel

À des fins de test, la compatibilité matérielle est une préoccupation particulièrement importante si vous avez un système ancien ou personnalisé. Étant donné que les spécifications matérielles changent presque tous les jours, il est recommandé de vérifier la compatibilité des systèmes. La liste la plus récente des matériels pris en charge se trouve dans la liste de compatibilité matérielle de Red Hat, disponible en ligne sur https://access.redhat.com/ecosystem/search/#/category/Server. Consultez également les capacités et limites de la technologie Red Hat Enterprise Linux pour obtenir des informations générales sur la configuration système requise.

En règle générale, à peu près n'importe quel matériel suffit comme machines de test autonomes ou comme hôte pour un environnement virtuel.

Installer l'ISO pour tester ou pour la vérification de bogues

C'est simple pour ceux qui le font régulièrement, cela peut être pénible pour quelqu'un qui n'a pas 🙂 très envie de détruire un système de test et n'a d'autre moyen que de sortir mais d'effacer et de recommencer ; ne vous pas découragez pas, s'il vous plaît, ce n'est rien d'autre que de vous informer sur la magie noire dans Koozali / SME.

1. Installer l'iso de la dernière version de test qui est disponible sur le site de Koozali - Downloads

2. Une fois installé, utiliser l'accès SSH, l'accès SSH doit avoir été préalablement autorisé avec le gestionnaire du serveur (server-manager) : configurer l'accès à distance/Paramètres SSH à « N'autoriser que depuis les accès locaux » ou « Autoriser l'accès complet ». Depuis l'interface de commande, les paquets smeserver-yum, e-smith-base et smeserver-support doivent d'abord être mis à jour à partir du dépôt smeupdates-testing :

yum update smeserver-yum e-smith-base smeserver-support --enablerepo=smeupdates-testing signal-event post-upgrade; signal-event reboot

Il peut y avoir des Mb de mises à jour en fonction de l'âge de l'iso.

3. Après le redémarrage :

yum update

4. Une bonne pratique est de sélectionner un bogue qui a besoin d'être vérifié, voir the Dashboard dans le wiki, mettre le paquet à jour avec la version indiquée dans le bogue :

# yum update e-smith-base --enablerepo=smeupdates-testing # (UNIQUEMENT ce dépôt)

5. Maintenant, pour la mouche dans le potage - parfois, rarement, il y aura un paquet dans le dépôt smetest qui corrige une mise à jour bloquée dans smeupdates-testing ; cette situation peut survenir avec n'importe quelle mise à jour ; celles-ci apparaîtront éventuellement dans smeupdates-testing, c'est toujours une bonne idée de vérifier le dépôt smetest pour une version ultérieure d'un paquet.

6. Si vous exécutez :

# yum update --enablerepo=smeupdates-testing

vous mettrez à jour TOUS les paquets qui ont été mis à jour ou ajoutés et qui nécessitent des tests. Chaque paquet nouveau ou modifié est un danger potentiel. Cela n'est pas recommandé mais peut être utile pour effectuer des tests globaux du système ou des tests d'importation ou de mises à jour de Contrib et des vérifications MAIS, attention, vous pouvez également casser votre machine virtuelle de test 🙂.

Amusez-vous ... apprenez toujours.

Configurations des machines virtuelles

VirtualBox

Contenu à rédiger.

Microsoft Windows

Contenu à rédiger.

MacOS

Très négligent de ma part (Terry Fage) de ne pas mentionner pas que la configuration MacOS a été capturée et écrite par Chris (je ne donnerai pas son nom d'utilisateur à moins qu'il ne le veuille). J'ai simplement copié-collé, nous avons besoin de plus de Chris.

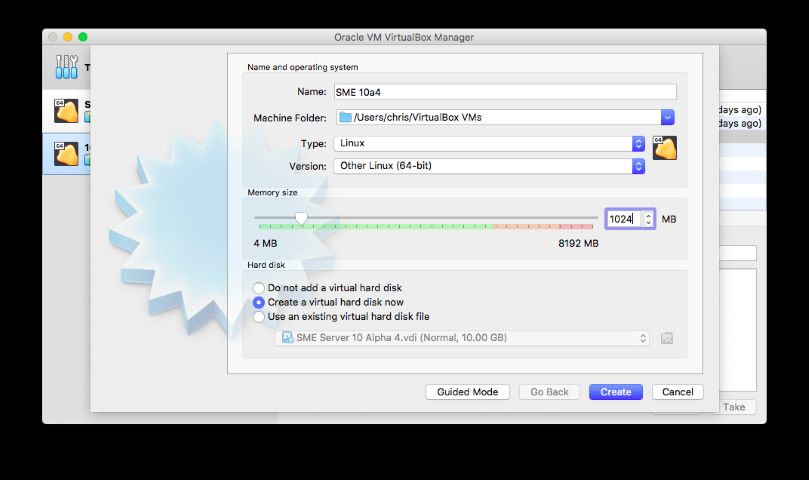

Créez une nouvelle machine virtuelle, choisissez 'Linux' comme type, 'Other Linux (64-bit)' comme version et définissez la mémoire sur au moins 1 Go, idéalement 2 Go et plus, comme ClamAV qui a besoins pour ses propres besoins d'environ 1 Go.

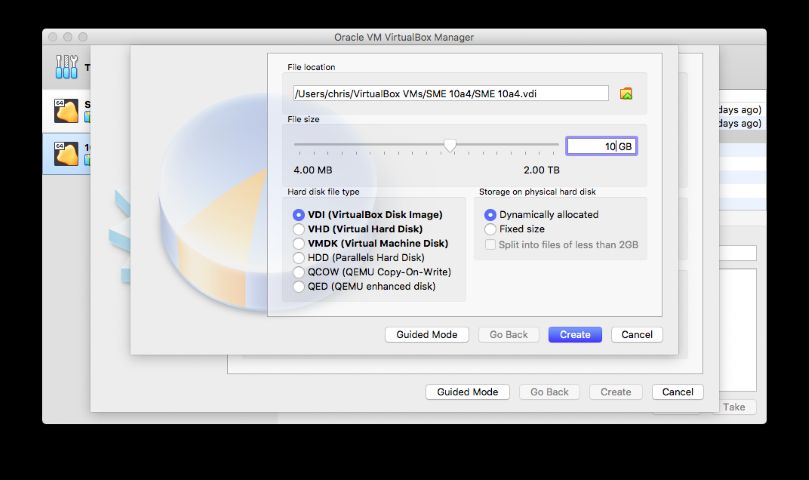

Réglez votre nouveau disque sur au moins 10 Go, laissez-le en VDI, alloué dynamiquement.

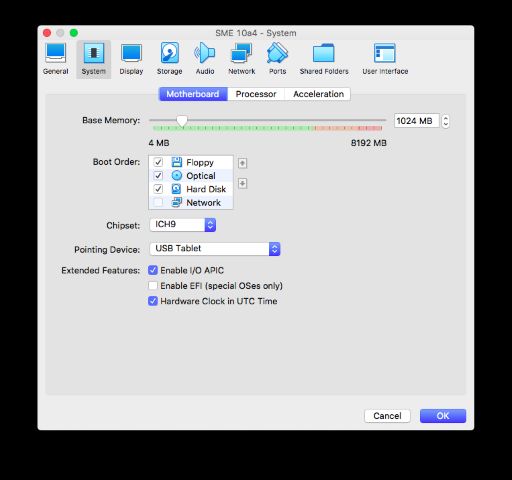

Une fois la machine créée, allez dans Paramètres -> Système. Changez le type de processeur en ICH9.

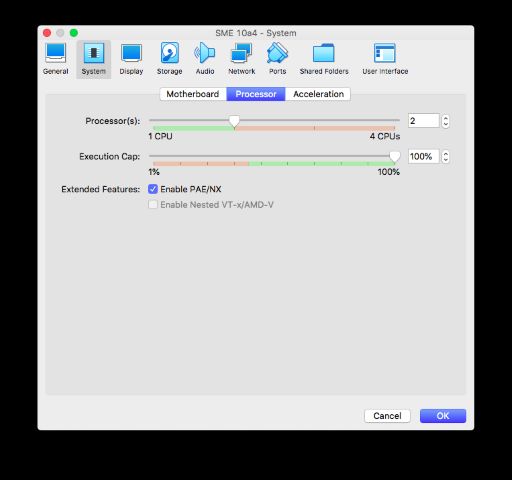

Sous Système -> Processeur, augmentez-le jusqu'à 2 cœurs si votre machine le prend en charge.

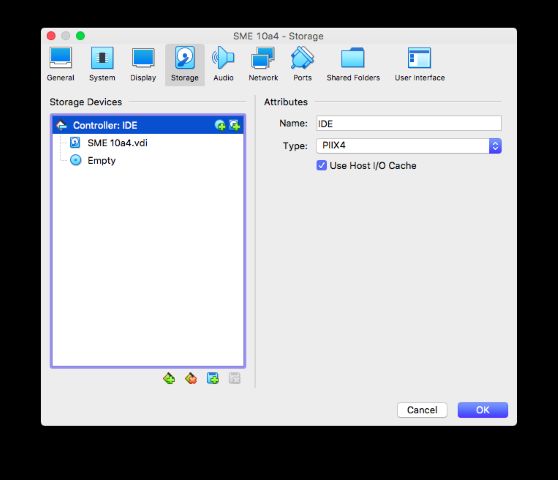

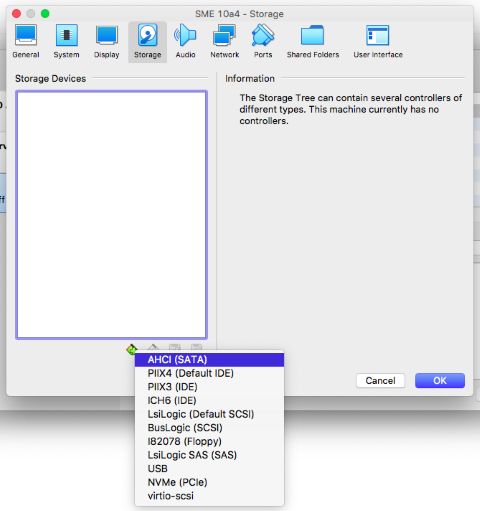

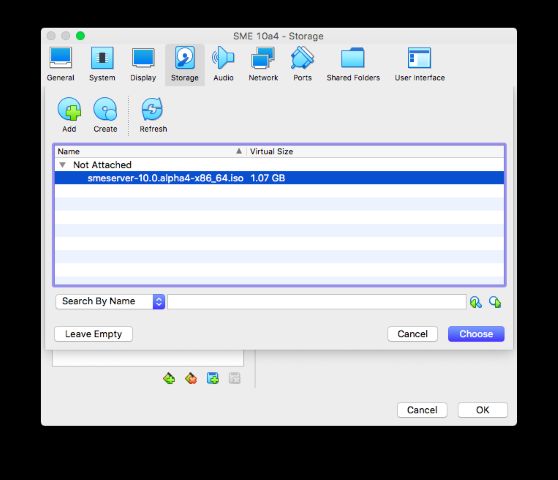

Par défaut, sous le stockage, vous aurez un contrôleur IDE. Cliquez sur le X rouge en bas pour le retirer.

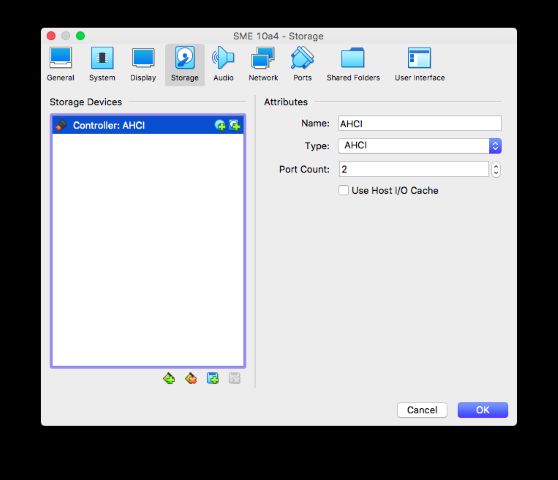

Ajouter un contrôleur AHCI à sa place.

Définissez le nombre de ports sur 2, puis appuyez sur l'icône de disque + sur le contrôleur.

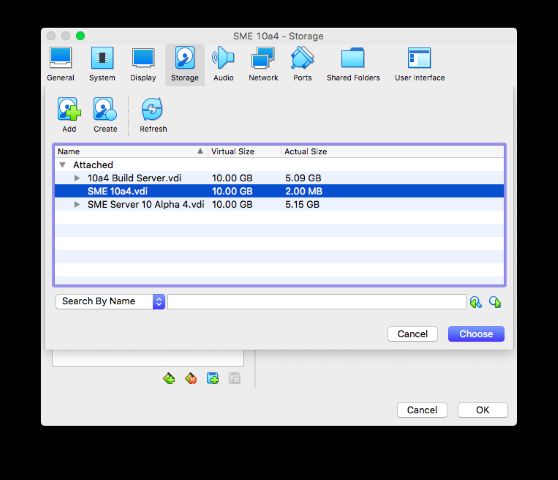

Choisissez le VDI créé dans la configuration de la machine.

Faites de même avec l'icône du CD. Choisissez l'ISO SME si vous l'avez déjà ajoutée à Virtual Media Manager. Si ce n'est pas le cas, cliquez sur «Ajouter» et parcourez l'arborescence pour afficher l'ISO.

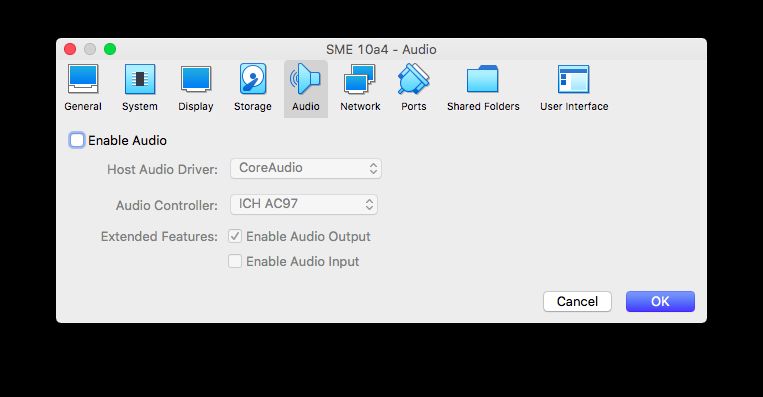

Désactivez l'audio. Ce n'est pas obligatoire, mais vous n'en aurez pas besoin.

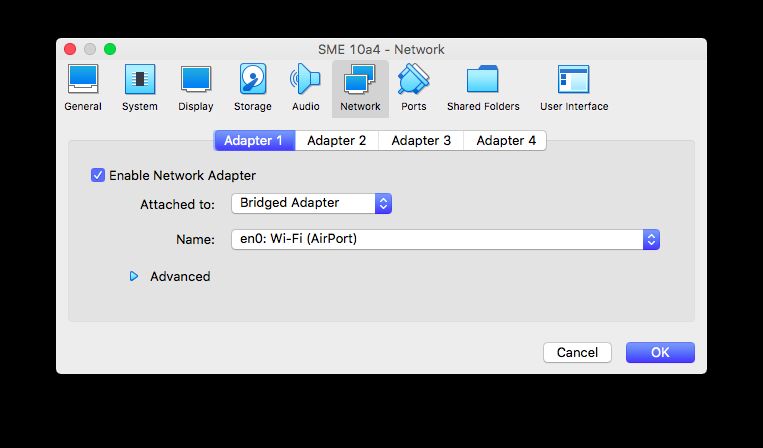

Choisissez une carte réseau « pontée » (bridged) et assurez-vous qu'elle est connectée à la connexion réseau principale de votre hôte. De cette façon, votre machine virtuelle sera comme une machine normale sur votre réseau et vous pourrez y accéder par SSH.

Vous avez terminé - lancez la machine virtuelle et le programme d'installation devrait démarrer.

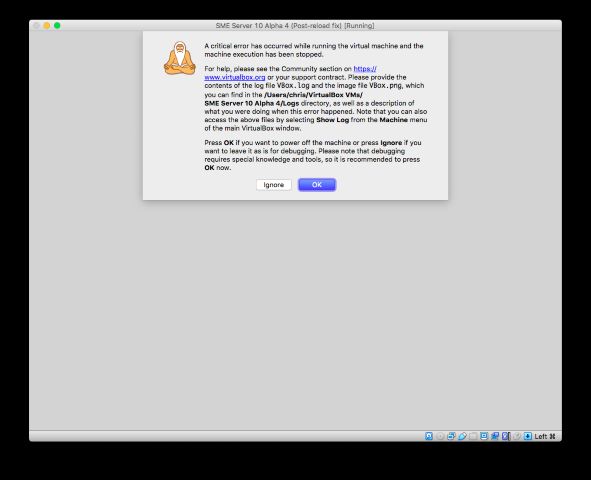

Remarque : lorsque la machine redémarre, vous pouvez voir une « erreur critique » (sauf si c'est juste mon Hackintosh qui est bizarre). C'est bien - appuyez simplement sur OK et redémarrez-la.

Linux

Contenu à rédiger.

Proxmox

Proxmox VE - Proxmox Virtual Environment (pve dans la suite de ce document) est une plateforme « open source » complète pour la virtualisation tout compris pour l'entreprise, qui intègre étroitement l'hyperviseur KVM et les conteneurs LXC, les fonctionnalités de stockage et de mise en réseau définies par logiciel sur une seule plateforme, et gère facilement les clusters à haute disponibilité et les outils de reprise après panne avec l'interface de gestion Web intégrée.

Proxmox est fondé sur le système d'exploitation Debian.

- Exigences matérielles requises

- Installation

- Tutoriel de Michelandré : SME-201.01_Proxmox

- PROXMOX - Virtualisation de vos serveurs Tutoriel (non officiel) de présentation de PROXMOX (installation, fonctionnalités, ...).

Installation

Installer Proxmox version 6.1-2 (au 20 mars 2020) sur une machine adaptée - voir le wiki proxmox pour les détails de la configuration ou le tutoriel ci-dessus.

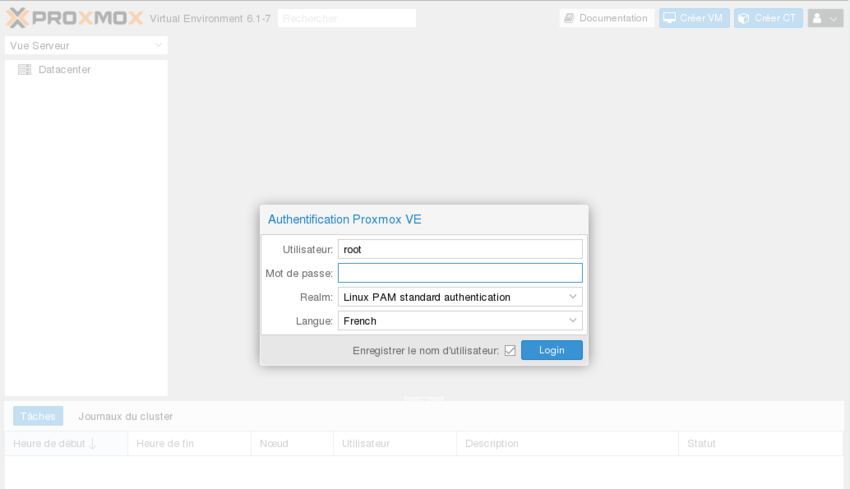

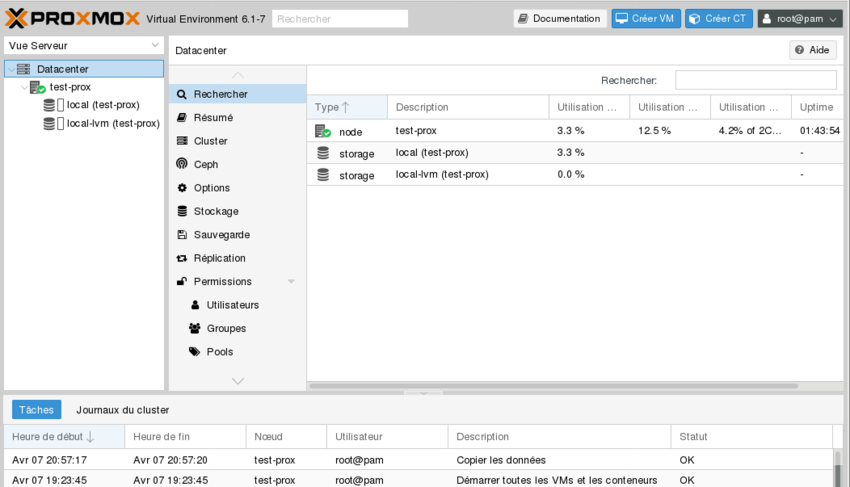

Une fois Proxmox installé, l'accès au gestionnaire de configuration se fait comme sur le serveur KOZALI par tout poste de l'intranet sur le port 8006 du serveur Proxmox. Le fureteur va vous mettre en garde lors de la connexion, passez outre. Une fenêtre de connexion s'ouvre.

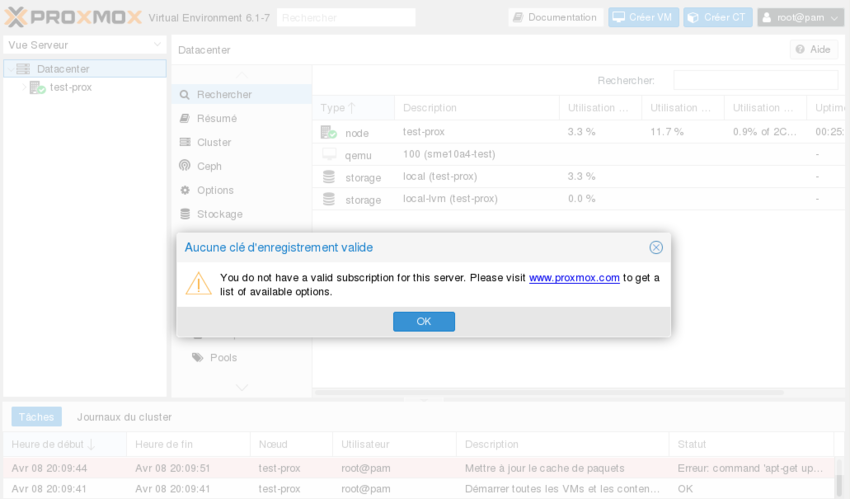

Se connecter en « root » en sélectionnant la langue française. Vous aurez ensuite un message « Aucune clé d’enregistrement valide », spécifique à la version gratuite de Proxmox :

Cliquer sur « OK ».

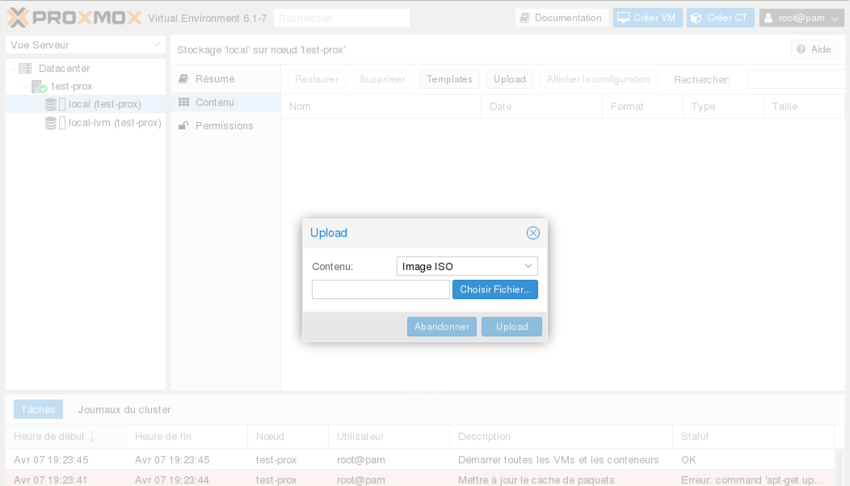

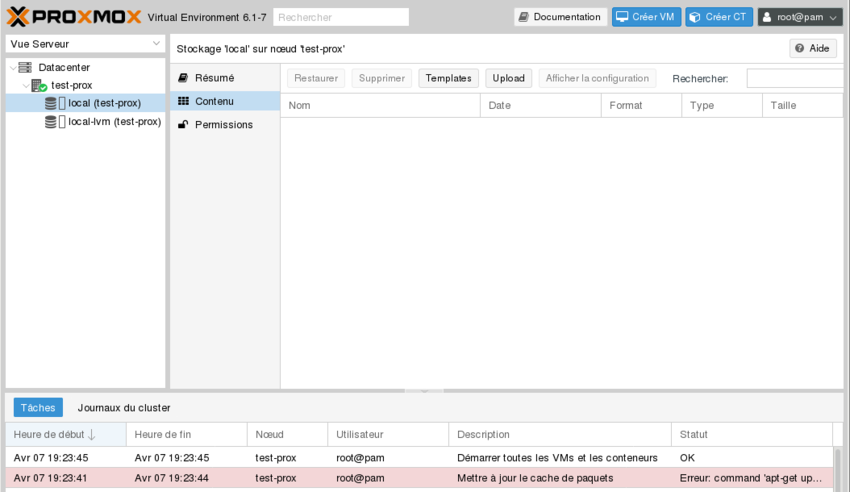

Avant de créer une nouvelle machine virtuelle, une image iso adaptée doit être accessible à partir du stockage pve pour être utilisée comme un CD/DVD d'installation, cet iso (et ceux d'autres systèmes d'exploitation) doivent être téléchargés au préalable vers le stockage local pve.

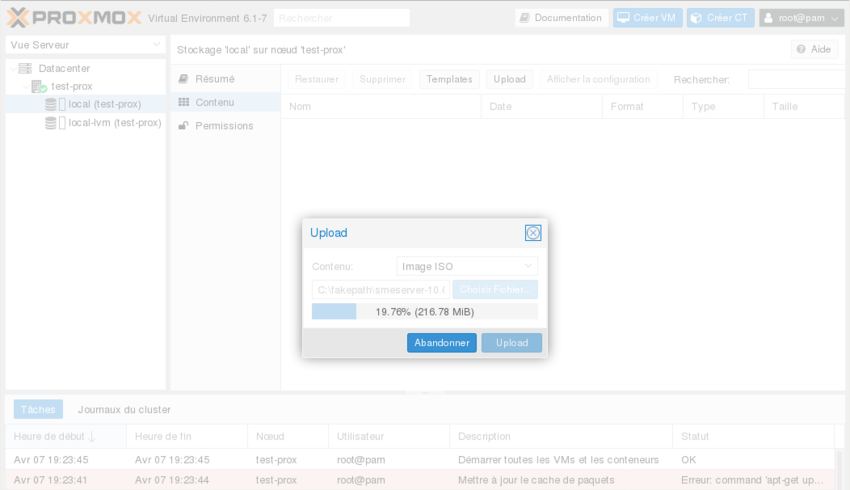

Sélectionner la machine Proxmox (dans la suite de ce tutoriel, elle s'appelle « test-prox ») dans la fenêtre de gauche et faire dérouler l'arborescence. Cliquer sur « local (nom_de_la_machine) ». Dans la fenêtre de droite, sélectionner « ISO Images » dans le menu à gauche. Sélectionner le bouton Télécharger (Upload) qui s'affiche au-dessus de la fenêtre de droite.

Sélectionner l'image iso préalablement téléchargée sur votre machine avec le bouton « Choisir fichier » et la télécharger en cliquant sur le bouton « Uplooad ».

Mises à jour

La mise à jour de Proxmox se réalise de la même manière que toute machine Debian. Toutefois, noter les particularités suivantes pour les personnes qui auront installé l'iso Proxmox :

- seuls les dépôts main et contrib sont activés par défaut dans sources.list ;

- seul le dépôt de la version avec support payant est activé par défaut dans /etc/apt/sources.list.d/pve-enterprise.list.

Il faut donc :

- ajouter la ligne suivante dans /etc/apt/sources.list :

deb http://download.proxmox.com/debian/pve stretch pve-no-subscription

- désactiver le dépôt du support payant ;

- télécharger et installer la clé de la version de PVE :

wget http://download.proxmox.com/debian/proxmox-ve-release-6.x.gpg apt-key add proxmox-ve-release-6.x.gpg

avant de faire des mises à jour.

Plus d'information dans la documentation en anglais (bouton en haut à droite) de PVE : Individual Chapters / Host System Administration

Installer/configurer Koozali SME9/10 VM sur Proxmox VE

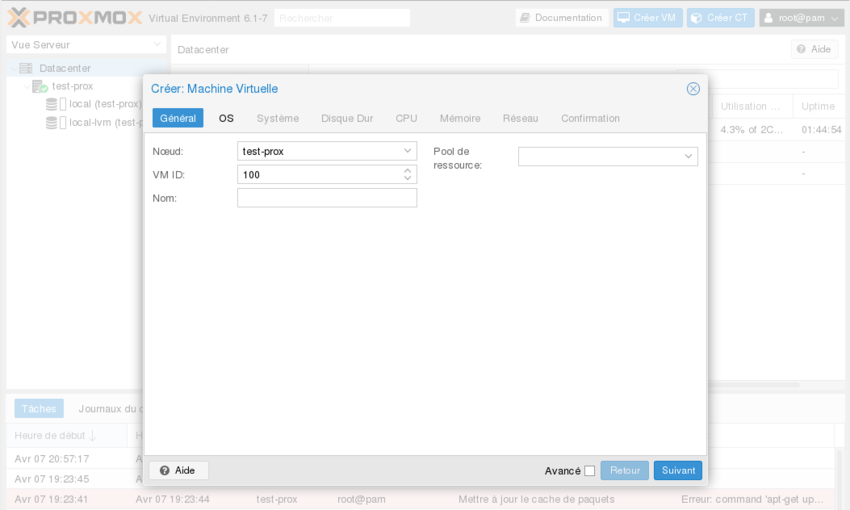

Si ce n'est pas déjà fait, lancez Proxmox et connectez-vous en tant que « root », cf. paragraphe ci-dessus, sélectionnez le bouton « Créer VM » en haut à droite.

Une fenêtre s'ouvre. Entrer le nom de la nouvelle machine virtuelle.

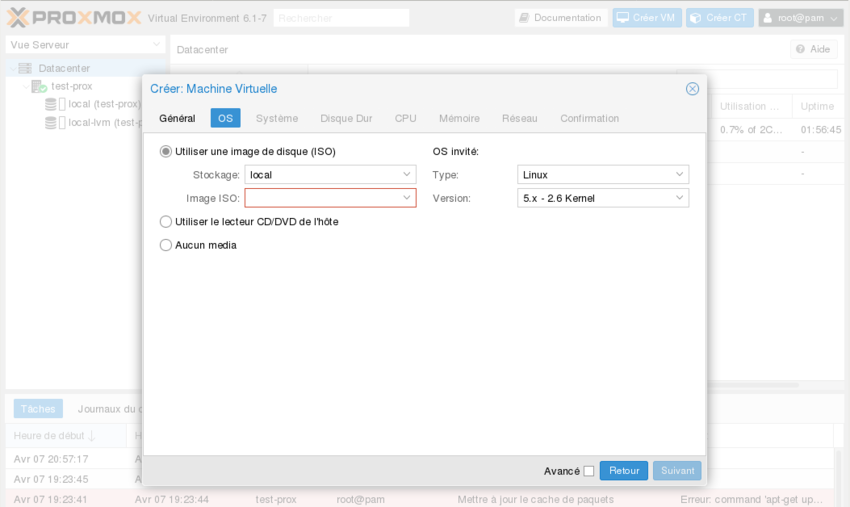

Dans cette même fenêtre, cliquer sur « suivant ». Sélectionner un fichier image CD/DVD à utiliser comme source d'installation.

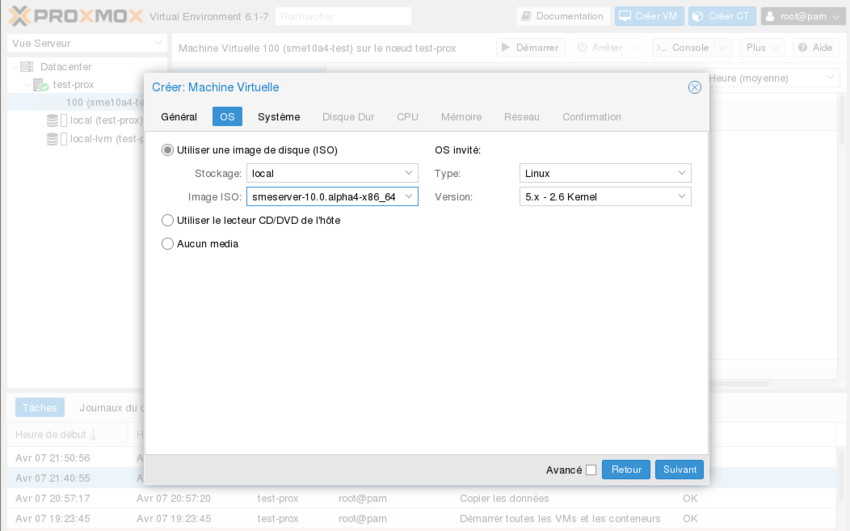

Faire dérouler la fenêtre indiquée « Image ISO » et sélectionner l'image de SME KOZALI. Cliquer sur « Suivant ».

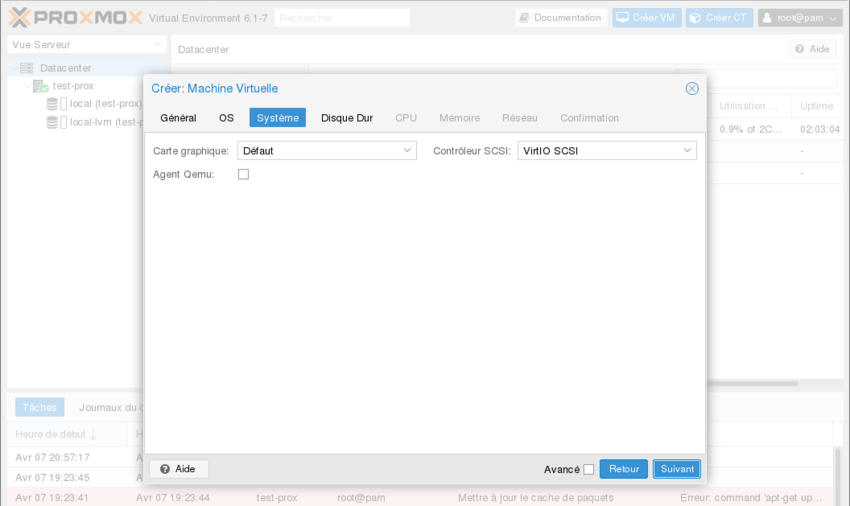

Onglet « Système », accepter les valeurs par défaut par sécurité. Cliquer sur « Suivant ».

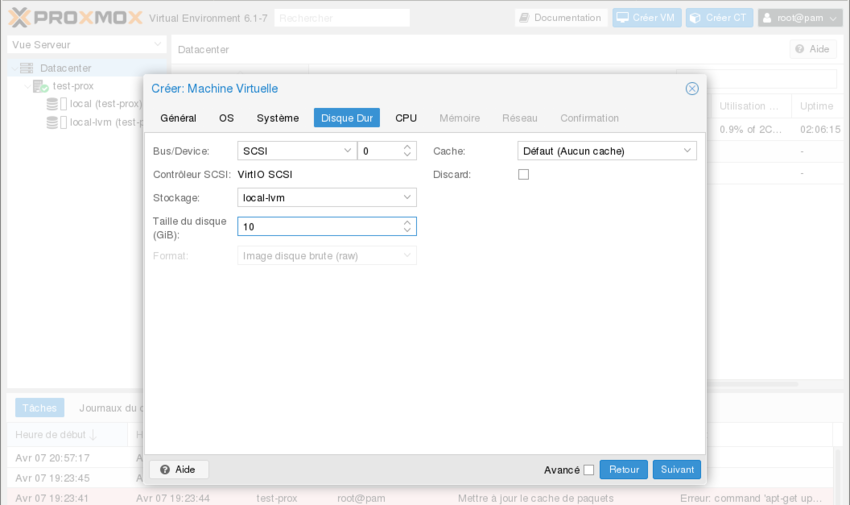

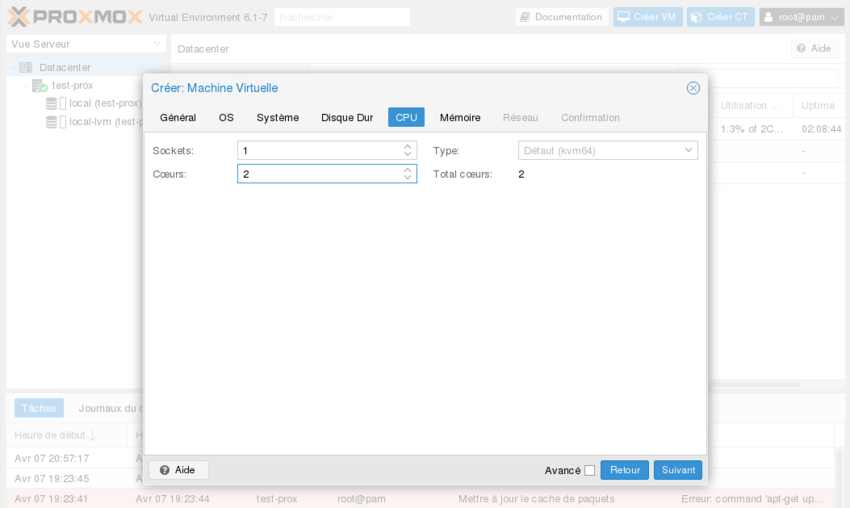

Détails du disque dur, type/taille - le minimum de 10 Gb suffira pour l’installation de SME10. Cliquer sur « Suivant ».

Le CPU est fonction du matériel : le plus sera le mieux - 1 processeur à 2 cœurs est suffisant. Cliquer sur « Suivant ».

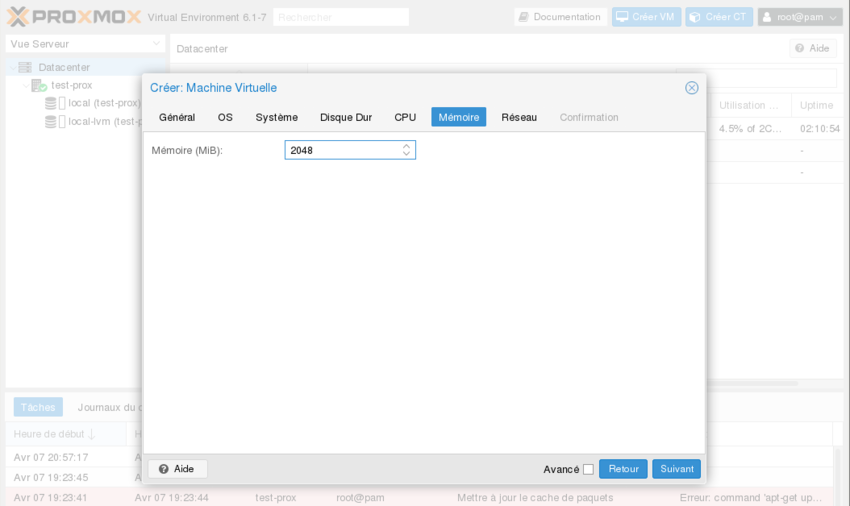

Mémoire - minimum pour SME10, 1024 Mo fonctionnera lentement, 2048 Mo est le minimum préféré, 4096 Mo est l'idéal. Cliquer sur « Suivant ».

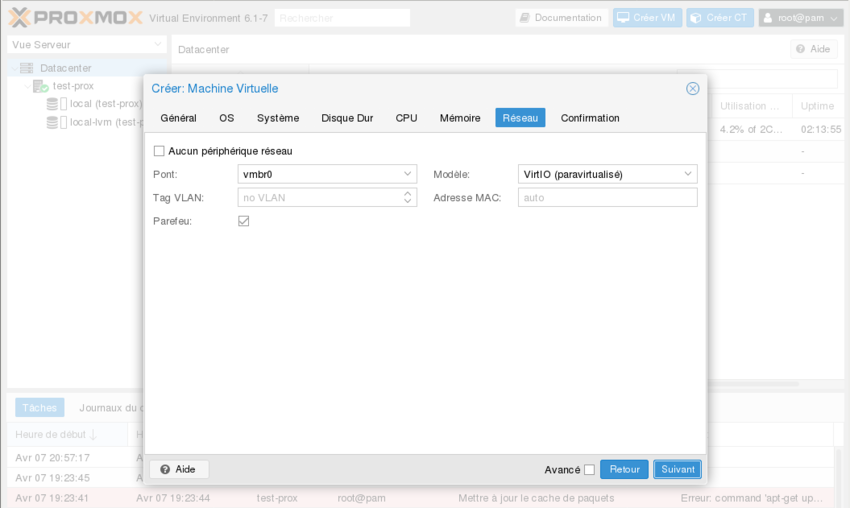

Les configurations par défaut du réseau sont à utiliser par sécurité. Cliquer sur « Suivant ».

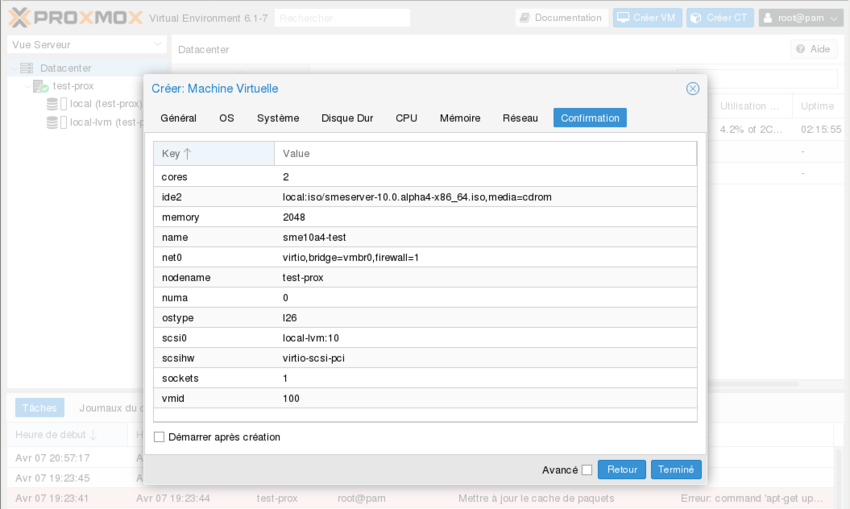

Résumé des réglages. Cliquer sur « Terminé ».

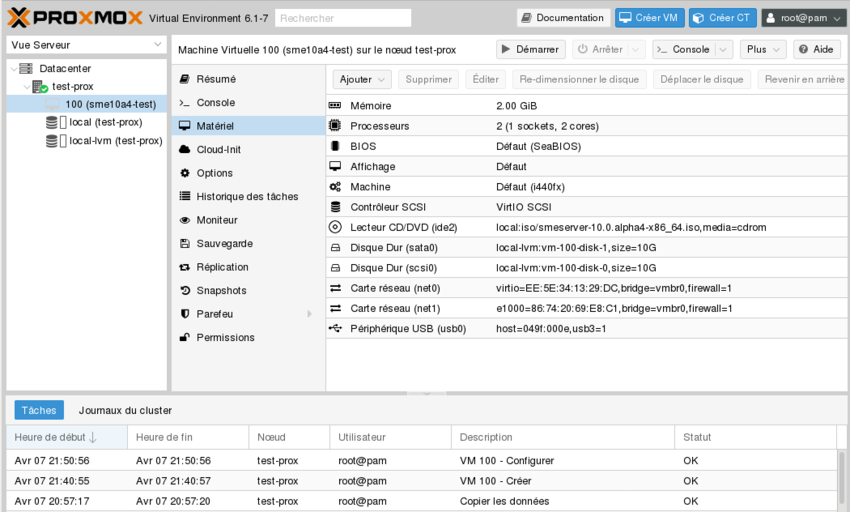

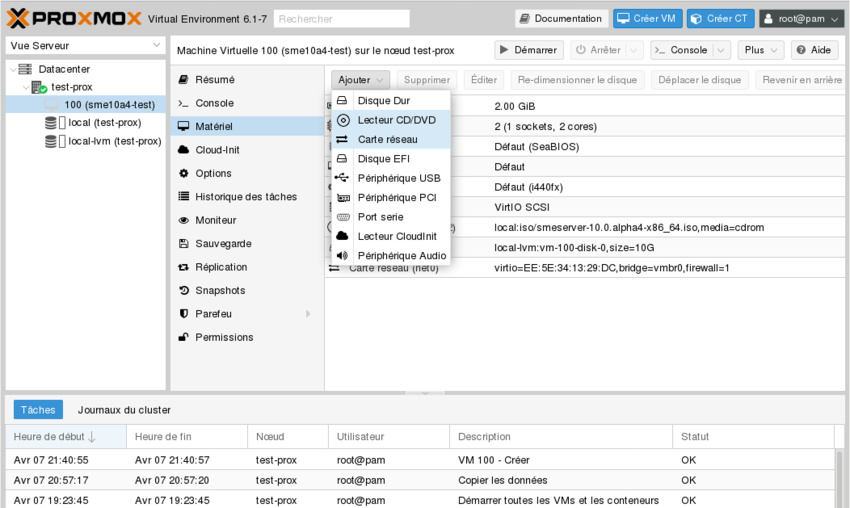

Matériels supplémentaires : dans la fenêtre de gauche, sélectionner votre nouvelle machine virtuelle, dans celle de droite, choisissez « Matériel » dans le menu vertical et cliquer sur le bouton « Ajouter » pour sélectionner du matériel supplémentaire pour avoir tout ce qui est nécessaire pour un serveur KOOZALI.

Régler les paramètres du matériel pour avoir quelque chose comme ci-dessous. Mais attention, ne pas faire ce qui est dans l'image ci-dessous pour les interfaces réseau.

Nous utiliserons le port vmbr0 qui est configuré mais nous avons besoin d'en créer un factice que nous pourrons mettre dans le mode serveur et passerelle et d'utiliser les scripts de Daniel :

- Créer une nouvelle interface réseau et l'appeler vmbr1

- NE PAS configurer les paramètres IP d'adresse/sous-réseau/bridge ports etc.

- Créer votre MV pour SME. Soyez sûr(e) de lui donner deux adaptateurs réseau - l'un est vmbr0 et l'autre est vmbr1

- vmbr0 doit avoir les paramètres suivants :

- Model: virtio

- MAC: 10:10:00:00:20:20 (selon le MAC que vous définissez)

- Après avoir crée la MV, ajouter le second adaptateur :

- vmbr1 doit avoir les paramètres suivants :

- Model: virtio

- MAC: doit être le MAC de votre adresse IP principale.

Peu importe lequel est 0 ou 1 tant que les paramètres sont corrects.

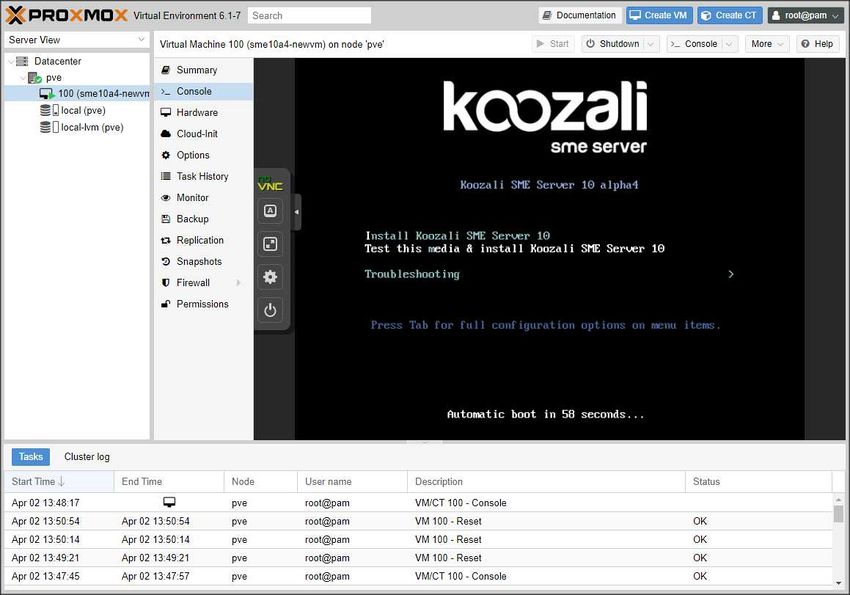

Sélectionner console et appuyer sur le bouton « Démarrer » (en haut à droite), l'installation commencera et interagira normalement.

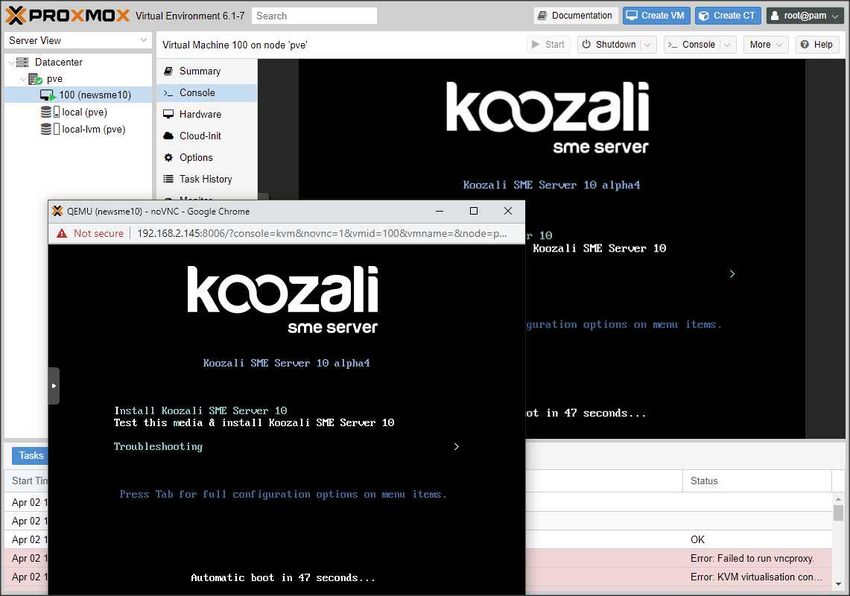

Une fenêtre de terminal autonome peut être obtenue en sélectionnant dans le menu en haut à droite - console - pas de vnc.