Difference between revisions of "Zabbix/fr"

| Line 231: | Line 231: | ||

*'''JabberServer''': serveur Jabber à utiliser pour envoyer des notifications ; | *'''JabberServer''': serveur Jabber à utiliser pour envoyer des notifications ; | ||

*'''JabberPassword''': mot de passe du compte ("JabberAccount") ; | *'''JabberPassword''': mot de passe du compte ("JabberAccount") ; | ||

| − | *'''JabberTLS''' (enabled|disabled) : est-ce que votre serveur Jabber nécessite des sécurités TLS | + | *'''JabberTLS''' (enabled|disabled) : est-ce que votre serveur Jabber nécessite des sécurités TLS ? |

| − | |||

| − | + | {{Note box|type=Note : |les différents paramètres Jabber ci-dessus ne sont pas pour la fonction de notification Jabber native à Zabbix (parce que je n'ai pas pu le faire fonctionner car mon serveur nécessite TLS etque la fonction intégrée ne supporte pas les connexions TLS). Mais j'ai inclus un script externe utilisant sendxmpp pour envoyer la notification. Vous devez avoir un média appelé "xmpp" dans Zabbix administration.}} | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| + | *'''NodeID''': l'ID du nœud de votre serveur ; si vous n'utilisez pas de surveillance distribuée (un seul serveur central Zabbix), il faut le laisser à 0 ; | ||

| + | *'''TCPPort''': port utilisé pour la communication agent <-> serveur (et proxy <-> serveur) ; la valeur par défaut est 10051 ; | ||

| + | *'''TimeZone''': le serveur Zabbix doit connaître votre fuseau horaire (paramètre PHP TimeZone) ;.malheureusement, SME ne le configure pas par défaut ; vous pouvez préciser votre fuseau horaire ;.cCe paramètre affecte uniquement Zabbix ; | ||

| + | *'''WebAccess''' (local|public|disabled) : contrôle l'accès à l'interface web ; vous pouvez le régler sur '''disabled''' si vous souhaitez désactiver l'interface Web (par exemple, si votre serveur est un nœud d'un environnement distribué) ; | ||

| + | *'''access''': (public|local) d'où le port Zabbix sera disponible (TCPPort) ; vous pouvez restreindre l'accès à une liste d'hôtes avec la clé AllowHosts si vous définissez 'public' ici ; | ||

| + | *'''status''': le service doit-il pouvoir être lancé automatiquement ? | ||

| − | Une fois que vous avez tout configuré comme vous voulez, il suffit de faire | + | |

| + | Une fois que vous avez tout configuré comme vous voulez, il suffit de faire : | ||

signal-event zabbix-server-update | signal-event zabbix-server-update | ||

| − | + | pour appliquer les modifications et redémarrer les services nécessaires. | |

===== Interface Web ===== | ===== Interface Web ===== | ||

Revision as of 21:07, 8 September 2023

| |

| zabbix logo | |

| Maintainer | Daniel |

|---|---|

| Url | https://www.zabbix.com/fr/ |

| Category | |

| Tags | monotoring |

Mainteneur

Daniel B. de Firewall Services

Versions

Voici des informations sur la dernière version de chaque composant :

Description

Zabbix offre fonctionnalités de surveillance avancées, d'alertes et de visualisation de performances qui font défaut aujourd'hui dans d'autres systèmes de surveillance, même avec quelques-uns des meilleurs logiciels commerciaux :

Fonctions

Voici quelques-unes des fonctionnalités offertes par Zabbix :

- Surveillance distribuée

- Configuration centralisée

- Accès centralisé à toutes les données

- Jusqu'à 1000 nœuds

- Nombre illimité de proxys

- Scalability

- Testé avec 1 000 éléments surveillés : réseau et serveurs

- Testé avec 100 000 vérifications de disponibilité et de performance

- Traitement de centaines de vérifications de disponibilité et performance par seconde

- Surveillance en temps réel

- Surveillance des performances

- Surveillance de la disponibilité

- Surveillance de l'intégrité

- Conditions de notification flexibles

- Alertes des utilisateurs (courriel, SMS, Jabber)

- Journalisation

- Visualisation

- Vues et diaporamas définis par l'utilisateur

- Cartographie

- Graphique (y compris les diagrammes circulaires)

- Zoom

- Résolution rapide des problèmes

- Envoi des alertes par courriel, SMS, alertes sonore etc...

- Exécution de commandes distantes

- Niveau de service (SLA)

- Services IT hiérarchiques

- Rapport du niveau de service en temps réel

- Rapport et orientation

- Intégration aisée d'outils tiers

- Analyse des statistiques quotidiennes/mensuelles/annuelles

- Rapport SLA

- Importation / exportations de données XML

- Partage aisé de modèles

- Découverte automatique

- Découverte par plage d'adresses IP, services et SNMP

- Surveillance automatique des éléments découverts

- Surveillance de services WEB

- Surveillance de la disponibilité et de la performance de services WEB

- Scénarios flexibles

- Support des méthodes GET et POST

- Flexibilité

- Supports de l'IPv4 et de l'IPv6

- Agents natifs facilement extensibles

- Toutes les méthodes de notifications

- Fonctionne sur n'importe quelle plate-forme

- Surveillance pro-active

- Exécution automatique de commandes distantes

- Commandes IPMI automatiques

- Surveillance globale

- Suivi d'un groupe d'hôtes comme un seul hôte

- Agent de surveillance

- La surveillance des services distants (FTP, SSH, HTTP, autres)

- Support de SNMP v1,2,3

- Support de IPMI

- Messages d'alertes SNMP

- Agents à haute performance

- Toutes les plates-formes sont supportées (UNIX, Windows, Novell)

- Utilisation de la mémoire

- Utilisation du réseau

- Entrée/Sortie (I/O) des disques

- Disponibilité de l'espace disque

- Fichiers de contrôle

- Surveillance des fichiers journaux

- Et plus encore ...

- Sécurité

- Permissions flexibles de l'utilisateur

- Authentification par adresse IP

- Protection contre les attaques par force brute

- Escalades et notifications

- Notifications répétées

- Escalades illimitées

- Messages de retour à la normal

- Soyez informé tant que les problèmes ne sont pas résolus

- Fonctions de gestion

- Ping, traceroute vers un hôte

- Toutes les autres fonctions

- Tableau de bord

- Tableau de bord personnalisé

- Ressources favorites

- Vue de haut niveau

- Surveillance par agent

- Agent natif pour toutes les plateformes

- Immunisé contre les problèmes de connexion

- Solution « Open Source »

- Pas de limitation au niveau de la licence

- Accès au code source

- Ouvert à l'audit de code

- Facilité d'administration

- Courbe d'apprentissage très rapide

- Toutes les données sont stockées dans une base de données (Oracle, MySQL, PostgreSQL, SQLite)

- Centralisation de la configuration et du stockage de l'information

- et plus encore ...

Documentation complète

Une documentation complète est disponible ici sous forme d'un fichier PDF. Vous trouverez également quelques informations utiles sur le forum en français.

Exigences

- SME Server 7.X (9.X ou plus pour zabbix-server).

- php>=5.4 pour zabbix serveur uniquement, par conséquent, vous devrez d'abord installer smeserver-php-scl sur SME9 et définir php54 ou supérieur comme version php par défaut.

Composants

Zabbix est composé de quatre éléments principaux :

- le serveur (la partie principale) ; le serveur va stocker et analyser les différentes données, envoyer des alertes, etc.

- l'interface Web (qui est automatiquement installée avec le serveur avec cette contribution) ;

- l'agent, qui rassemble des informations sur les différents hôtes à surveiller ;

- le proxy, qui est une partie optionnelle, peut être utilisé pour recueillir les données de performances et de disponibilité au niveau local, et pour les envoyer au serveur.

Serveur

Le serveur est le composant principal de la suite Zabbix. Il utilise une base de données (MySQL dans cette contribution) pour stocker les informations de configuration, de performance et d'intégrité. Le serveur peut vérifier les services réseau avec un simple contrôle (ICMP, TCP etc ..) pour une surveillance sans agent, il peut contrôler les périphériques réseau utilisant SNMP et constitue également le composant central auquel l'agent rapporte des informations (l'agent peut travailler en mode actif, en mode passif ou dans les deux modes). Le serveur analysera aussi l'ensemble des informations et enverra des alertes en fonction de facteurs déclencheurs très flexibles.

Installation

Pour installer Zabbix 4.4

yum install smeserver-extrarepositories-zabbix -y db yum_repositories setprop zabbix44 status enabled signal-event yum-modify yum install smeserver-zabbix-server --enablerepo=smecontribs

Les versions suivantes sont disponibles :

zabbix42 zabbix44 zabbix45 zabbix50 zabbix51 zabbix52 zabbix53

Zabbix n'est pas fourni comme serveur sur Rhel 7 pour la version 5.1 et supérieure. Cela est dû à la version de base de PHP, qui pourrait être contournée en utilisant php-fpm, mais qui nécessiterait également que nous la construisions.

Installation de Zabbix 50 serveur :

yum install smeserver-extrarepositories-zabbix -y db yum_repositories setprop zabbix50 status enabled db yum_repositories setprop zabbix50-frontend status enabled expand-template /etc/yum.smerepos.d/sme-base.repo yum install smeserver-zabbix-server-z50 --enablerepo=smecontribs

Activez d'abord les dépôts nécessaires : Firewall Services et REMI.

db yum_repositories set fws repository \ BaseURL http://repo.firewall-services.com/centos/\$releasever \ EnableGroups no GPGCheck yes \ Name "Firewall Services" \ GPGKey http://repo.firewall-services.com/RPM-GPG-KEY \ Visible no status disabled

db yum_repositories set fws-testing repository \ BaseURL http://repo.firewall-services.com/centos-testing/\$releasever \ EnableGroups no GPGCheck yes \ Name "Firewall Services Testing" \ GPGKey http://repo.firewall-services.com/RPM-GPG-KEY \ Visible no status disabled

issue the following command on the SME Server shell:

/sbin/e-smith/db yum_repositories set remi-safe repository \ Name 'Remi - safe' \ BaseURL 'http://rpms.famillecollet.com/enterprise/$releasever/safe/$basearch/' \ EnableGroups no \ GPGCheck yes \ GPGKey http://rpms.famillecollet.com/RPM-GPG-KEY-remi \ Visible yes \ status enabled

signal-event yum-modify

Pour installer Zabbix serveur, il suffit d'utiliser « yum » :

yum --enablerepo=smecontribs,fws,remi-safe install smeserver-zabbix-server --exclude=smeserver-zabbix-proxy

NB : le « --exclude=smeserver-zabbix-proxy » est du à un conflit à la fin de 2019 sur SME9 quand FWS a commencé à utiliser Zabbix à partir du dépôt Zabbix au lieu de le construire.

Accédez ensuite à votre gestionnaire du serveur pour définir php5.4 ou supérieur comme php par défaut pour votre serveur SME, sinon vous ne pourrez pas accéder à l'interface graphique Web de Zabbix, ou exécutez simplement ce qui suit :

config setprop php54 PhpModule enabled #remplacer ici par php55 ou php56 si vous avez d'autres besoins signal-event php-update

Puis vous devrez soit modifier la configuration par défaut comme expliqué à l'étape précédente, soit simplement lancer :

signal-event zabbix-server-update

Puis accédez à votre interface web : https://MonNomDeDomaine/zabbix.

Paramètres de la base de données de configuration

Voici la liste des paramètres BD du service Zabbix-serveur sur SME :

- AdminPassword: un mot de passe aléatoire est généré durant l'installation pour l'utilisateur « Admin ». Remplace le mot de passe faible 'zabbix' par défaut lors de l'installation ;

- DbName: le nom de la base de données où tout est stocké. La valeur par défaut est 'zabbixdb' ;

- DbPassword: le mot de passe de la base de données ; un mot de passe aléatoire est généré lors de l'installation ;

- DbUser: le nom d'utilisateur pour accéder à la base de données ; la valeur par défaut est 'zabbixuser' ;

- JabberAccount: compte utilisé pour envoyer la notification Jabber ;

- JabberServer: serveur Jabber à utiliser pour envoyer des notifications ;

- JabberPassword: mot de passe du compte ("JabberAccount") ;

- JabberTLS (enabled|disabled) : est-ce que votre serveur Jabber nécessite des sécurités TLS ?

- NodeID: l'ID du nœud de votre serveur ; si vous n'utilisez pas de surveillance distribuée (un seul serveur central Zabbix), il faut le laisser à 0 ;

- TCPPort: port utilisé pour la communication agent <-> serveur (et proxy <-> serveur) ; la valeur par défaut est 10051 ;

- TimeZone: le serveur Zabbix doit connaître votre fuseau horaire (paramètre PHP TimeZone) ;.malheureusement, SME ne le configure pas par défaut ; vous pouvez préciser votre fuseau horaire ;.cCe paramètre affecte uniquement Zabbix ;

- WebAccess (local|public|disabled) : contrôle l'accès à l'interface web ; vous pouvez le régler sur disabled si vous souhaitez désactiver l'interface Web (par exemple, si votre serveur est un nœud d'un environnement distribué) ;

- access: (public|local) d'où le port Zabbix sera disponible (TCPPort) ; vous pouvez restreindre l'accès à une liste d'hôtes avec la clé AllowHosts si vous définissez 'public' ici ;

- status: le service doit-il pouvoir être lancé automatiquement ?

Une fois que vous avez tout configuré comme vous voulez, il suffit de faire :

signal-event zabbix-server-update

pour appliquer les modifications et redémarrer les services nécessaires.

Interface Web

L'interface web est disponible (si elle n'est pas désactivée avec la clé WebAccess) sur https://server.domain.tld/zabbix. L'utilisateur par défaut est admin, avec mot de passe zabbix (vous devez changer ce mot de passe aussi rapidement que possible)

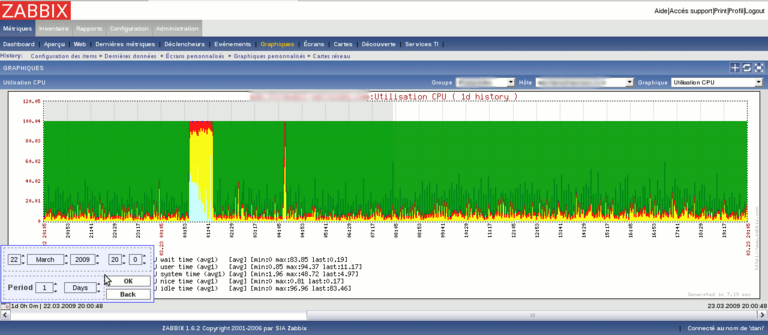

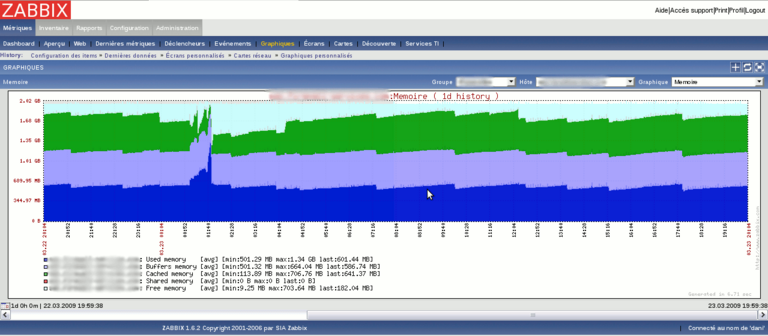

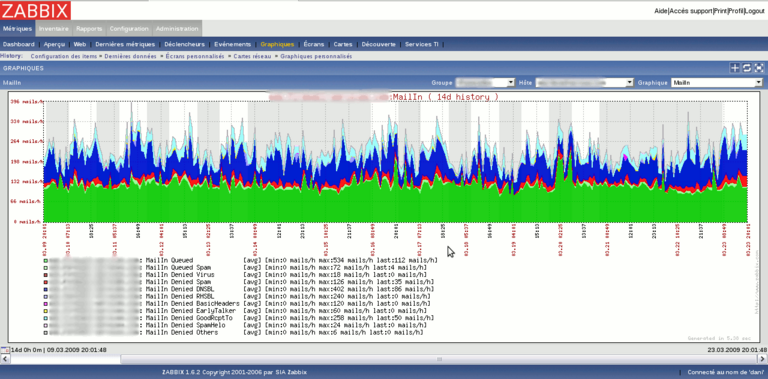

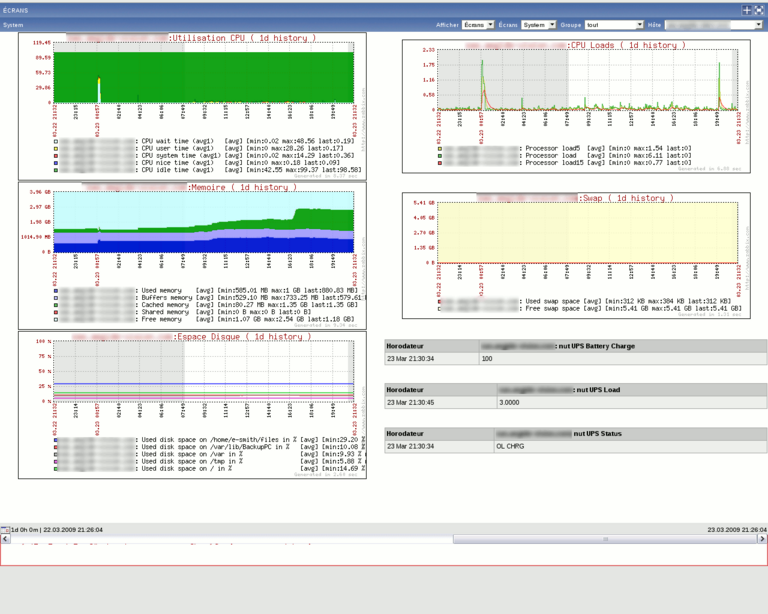

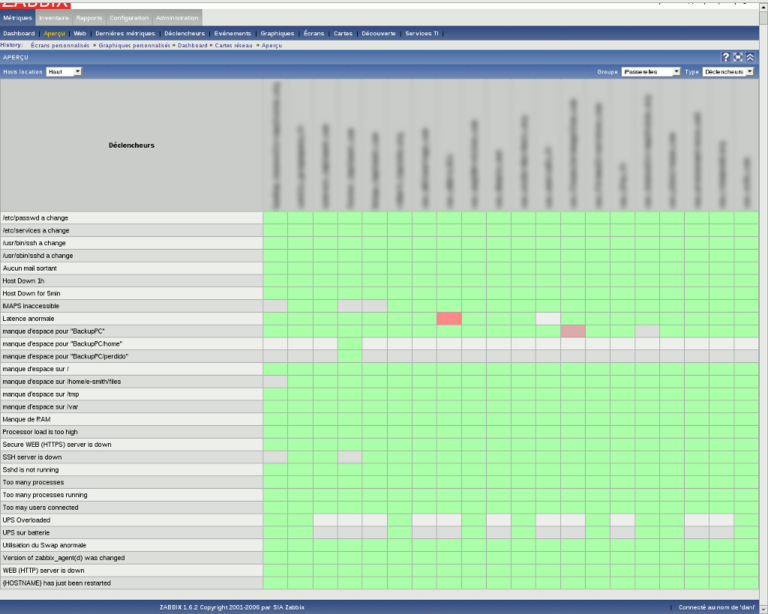

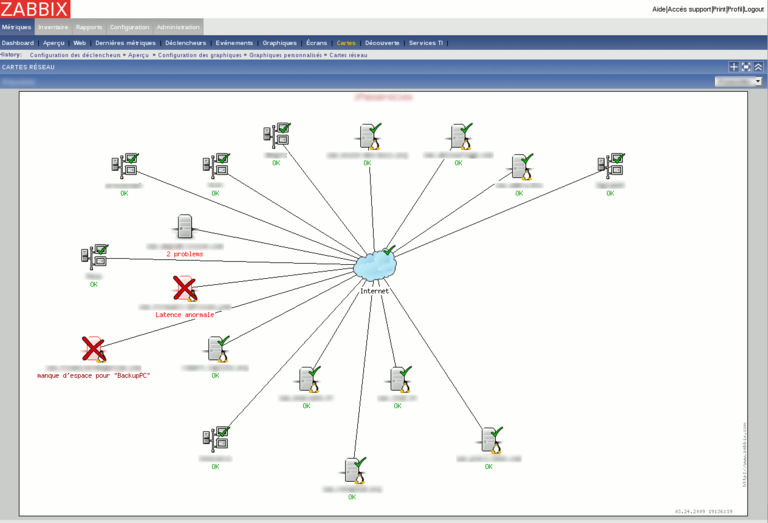

Voici quelques captures d'écran de ce que vous pouvez obtenir avec Zabbix

Pour plus de captures d'écran, vous pouvez jeter un œil sur le site Web du projet ici

Agent

l'Agent Zabbix est un petit démon qui va rassembler des informations sur l'hôte à surveiller, et les renvoyer à un ou plusieurs serveur (s) (ou proxy (s)). Les agents peuvent fonctionner en mode actif ou passif (ou les deux):

- En mode actif, l'agent fera une connexion sortante vers le serveur (port 10051 par défaut).

- En mode passif, le serveur va se connecter à l'agent (sur le port 10050 par défaut).

Lisez le Chap. Agent 2.3.4.ZABBIX page 39 et chap. 3.3.ZABBIX Agent (UNIX, standalone daemon) du manuel pour plus d'informations sur les agents Zabbix.

Installation

Pour installer Zabbix agent , il suffit d'utiliser yum:

yum --enablerepo=smecontribs install smeserver-zabbix-agent

Ce paquet sera téléchargé avec au moins les dépendances suivantes:

- zabbix (tout petit paquet avec les répertoires communs utilisés par tous les composants de Zabbix)

- zabbix-agent (l'agent)

- smeserver-remoteuseraccess: cette contrib est nécessaire car elle fournit des modèles de métadonnées nécessaires pour le fichier /etc/sudoers.

Paramètres BD

Voici la liste des paramètres BD du service Zabbix-agent sur SME:

- RemoteCommands: (enabled|disabled). Si vous souhaitez activer à distance des commandes sur l'agent Zabbix (vous devriez lire la documentation Zabbix). Il faut savoir qu'il y a des répercussions sur la sécurité si vous l'activez. Cette fonction est désactivée par défaut

- ServerPort: port pour contacter le serveur lors de l'exécution en mode actif. Par défaut à 10051

- Servers: Liste de serveurs (ou proxy), séparés par des virgules, à qui envoyer les informations. Le premier sera utilisé pour le mode actif, les autres sont seulement pour le mode passif

- TCPPort: Le port TCP sur lequel l'agent sera à l'écoute, si le mode passif est activé

- access: (public|private) Si vous souhaitez ouvrir l'agent sur l'interface publique (ne sera utile que si passive est activé). Si vous réglez cela sur «public», vous devez utiliser la clé AllowHosts pour limiter l'accès

- active: (enabled|disabled) Voulez-vous activé le mode actif

- passive: (enabled|disabled) Voulez-vous activé le mode passif

- status: (enabled|disabled) Si le service est lancé automatiquement

Une fois que vous avez tout configuré comme vous voulez, il suffit de faire

signal-event zabbix-agent-update

pour appliquer les modifications et redémarrer les services nécessaires.

Items supplémentaires

Même si l'agent Zabbix supporte nativement un grand nombre d'items, certains étaient manquants pour mon utilisation, j'ai ajouté quelques entrés "UserParameters" dans le fichier de configuration. Pour chacun de ces items, vous devez ajouter un nouvel élément avec le nom de l'item comme clé. Configurer les items sur le serveur peut être assez long. Vous pouvez jeter un œil sur les modèles je les utilise pour surveiller des serveurs de SME. Cette archive contient quelques templates/items/graphes/déclencheurs au format XML (exportés de Zabbix). Vous pouvez utiliser la fonctionnalité d'import / export de Zabbix (Manuel Chap. 8.XML IMPORTATION ET EXPORTATION page 154) pour l'importer sur votre serveur.

Vous pouvez aussi jeter un œil sur le fichier de configuration /etc/zabbix/zabbix_agentd.conf pour voir les commandes utilisées pour retourner les valeurs correspondantes. Vous trouverez également pour chaque UserParameter des informations sur la manière de créer l'item correspondant sur le serveur.

Merci de lire le chapitre 4.11.User Paramètres de la page 119 du manuel pour avoir plus d'informations sur la façon dont fonctionne UserParameters.

- IP externe:

- ip.external: Retourne la véritable adresse IP externe.

- Incoming mails statistics:

- mail.in[dnsbl]: nombre d'e-mails rejetés par DNSBL

- mail.in[rhsbl]: nombre d'e-mails rejetés par RHSBL

- mail.in[clamav]: nombre d'e-mails rejetés par CLAMAV

- mail.in[check_earlytalker]: nombre d'e-mails rejetés par EARLYTALKER

- mail.in[check_basicheaders]: nombre d'e-mails rejetés par BASICHEADERS

- mail.in[check_goodrcptto]: nombre d'e-mails rejetés par GOODRCPTTO

- mail.in[check_spamhelo]: nombre d'e-mails rejetés par SPAMHELO

- mail.in[total_denied]: somme d'e-mails rejetés (somme des vérifications ci-dessus)

- mail.in[spam_denied]: nombre d'e-mails rejetés par SPAMASSASSIN

- mail.in[other_denied]: nombre d'e-mails rejetés par d'autres contrôles

- mail.in[spam_queued]: nombre d'e-mails acceptés, mais marqués comme spam par SpamAssassin

- mail.in[queued]: nombre d'emails acceptés (HAM)

- mail.in[total]: nombre d'emails reçus (acceptés + refusés)

- Statistiques de l'envoi de mails

- mail.out[total]: somme de courrier sortant

- mail.out[success]: nombre d'e-mails transmis

- mail.out[deferral]: nombre d'e-mails différés

- mail.out[failure]: nombre d'échecs

- utilisation de Mémoire / Swap

- vm.memory.size.used: Mémoire utilisée en octets

- vm.memory.size.pused: Mémoire utilisée en %

- system.swap.size.used: Espace swap utilisée en octets

- Informations MySQL

- mysql.uptime: temps de fonctionnement du serveur MySQL en secondes

- mysql.threads: nombre de threads

- mysql.questions: nombre de requêtes depuis que mysql a été lancé

- mysql.slowqueries: nombre de requêtes lentes (slow queries)

- mysql.qps: moyenne des requêtes par secondes

- mysql.size: espace total utilisé par les bases de données mysql

- Utilisation du réseau. Ces items sont utiles si vous voulez surveiller plusieurs serveurs SME en utilisant un modèle (mêmes items), mais ces serveurs utilisent différentes interfaces (eth0, eth1, br0, bond0, ppp0 etc ..)

- net.if.in.internal: Équivalent à net.if.in [ethX, octets], mais est indépendant du nom de l'interface interne (eth0, bond0, br0 etc ...)

- net.if.out.internal: Équivalent à net.if.out[ethX,bytes]

- net.if.in.external: Équivalent à net.if.in [ethX, octets], mais est indépendant du nom de l'interface externe (eth0, eth1, ppp0 etc ..)

- net.if.out.external: Équivalent à net.if.out[ethX,bytes]

- statut de l'onduleur (UPS)

- ups.load: Charge (en %) de votre UPS

- ups.battery.charge: Charge (en %) de la batterie

- ups.status: État actuel de l'onduleur (OL, OB, OL CHRG etc ..)

- ups.model: Modèle de l'onduleur

- Raid Array Monitoring

- raid.sw.status: État actuel de votre raid logiciel (tout les volumes raid logiciel sont surveillés)

- raid.mega.status: État actuel de vos volumes raid basés sur un chipset MegaRaid (par exemple, les cartes perc5/5(i) sont basées sur un chipset MegaRaid). Nécessite le paquet MegaCli disponible ici: [1]

Proxy

Le proxy Zabbix est un démon léger. Il agira comme un serveur pour les agents, mettra en cache localement (dans une base de données mysql) les informations et les enverra au serveur à qui il appartient. C'est utile pour surveiller des éléments derrière un pare-feu.

Installation

Pour installer Zabbix proxy , il suffit d'utiliser yum:

yum --enablerepo=smecontribs install smeserver-zabbix-proxy

DB Parameters

- DbName: le nom de la base de données utilisée par le proxy. La valeur par défaut est zabbixproxydb

- DbPassword: le mot de passe pour accéder à la base de données

- DbUser: l'utilisateur pour accéder à la base de données

- Servers: Liste de serveurs (séparés par des virgules) à qui envoyer les informations

- TCPPort: Le port TCP sur lequel le proxy écoute. Les clients pourront se connecter sur le proxy comme sur un serveur Zabbix. La valeur par défaut est 10051

- access: (private|public) Si vous souhaitez ouvrir Zabbix-proxy sur l'interface externe. Si vous définissez l'accès à public, vous devez utiliser la touche AllowHosts pour limiter l'accès

- status: (enabled|disabled) Si le service est lancé automatiquement

Surveillance des serveurs SME

Si vous voulez surveiller des serveurs SME avec Zabbix, vous devez d'abord installer l'agent, comme expliqué précédemment, puis configurer l'agent pour qu'il accepte les connexions depuis votre serveur. Par exemple, pour surveiller votre serveur local (celui qui exécute le serveur Zabbix):

db configuration setprop zabbix-agent Servers localhost active disabled passive enabled signal-event zabbix-agent-update

Ensuite, il suffit d'ajouter un hôte dans Zabbix, pointant sur localhost.

Maintenant, vous pouvez commencer à ajouter des items (type agent, actif ou passif, selon le mode que vous utilisez sur l'agent) à ce nouvel hôte.

Si vous voulez surveiller des serveurs SME sur Internet et utiliser le mode passif, le serveur va initier des connexions vers l'agent. Vous avez besoin de rediriger le port, si vous utilisez le mode serveur seul (serveronly) (la valeur par défaut est le port TCP 10050), ou d'ouvrir ce port dans le pare-feu si vous utilisez le mode serveur et passerelle (server&gateway):

db configuration setprop zabbix-agent Servers w.x.y.z active disabled passive enabled access public AllowHosts w.x.y.z signal-event zabbix-agent-update

Vous pouvez télécharger ici une archive avec plusieurs modèles (template) d'exports XML que j'utilise pour surveiller mes serveurs. Extrayez l'archive et importez les modèles (template) que vous souhaitez dans Zabbix (en utilisant l'Import / Export Zabbix dans le menu de configuration)

Chaque fichier XML représente un modèle (template) dans Zabbix

- Template_SME est le principal template. Il va ajouter beaucoup d'items de surveillance globale, de déclencheurs si la charge est trop élevée, s'il n'y a plus de mémoire libre, si httpd ne fonctionne plus, si les mots de passe changent etc .. et aussi des graphiques, comme l'utilisation de l'UC, mémoire, espace disque, utilisation du réseau etc .. Ce modèle exige les templates Template_icmp et Template_app_MySQL

- Template_SME_coovaChilli ajoutera les statistiques pour tun0 (utile si vous utilisez la contrib CoovaChilli). Il va également créer un graphique à partir de ces statistiques.

- Template_SME_softRaid va ajouter des items et des déclencheurs pour la surveillance du raid logiciel. Si vous liez un serveur SME avec ce modèle, vous serez prévenu si l'un des volumes est dégradé ou en court de reconstruction

- Template_SME_megaRaid fera de même pour les cartes MegaRAID. Elle nécessite également l'utilitaire MegaCli du site web LSI

- Template_SME_nutUPS: Ajoutera des items et des déclencheurs pour être prévenues si votre onduleur est sur batterie, ou surchargé.

- Template_icmp: crée deux items pour vérifier si le serveur est en vie, et mesure le temps de latence. Il ajoute également un graphique de latence et certains déclencheurs (si la latence est trop élevée, si l'hôte est in-joignable depuis plus de 5 minutes ou plus de 1 heure)

Bugs

Merci de faire parvenir les problèmes à SME-Contribs sur bugzilla en sélectionnant le logiciel smeserver-zabbix ou en utilisant un de ces liens :