Difference between revisions of "PHPki/fr"

| Line 241: | Line 241: | ||

sv t /service/httpd-e-smith | sv t /service/httpd-e-smith | ||

| − | {{Note box|Comme beaucoup d'autres RPMs, supprimer PHPki ne va pas le faire disparaître totalement de votre serveur. Surtout les certificats, ils seront conservés et certains fichiers PHP aussi.}} | + | {{Note box|type=Note :|Comme beaucoup d'autres RPMs, supprimer PHPki ne va pas le faire disparaître totalement de votre serveur. Surtout les certificats, ils seront conservés et certains fichiers PHP aussi.}} |

Les certificats et fichiers de configuration PKI sont stockés ici : /opt/phpki/phpki-store, Les fichiers PHP sont ici : /opt/phpki/html | Les certificats et fichiers de configuration PKI sont stockés ici : /opt/phpki/phpki-store, Les fichiers PHP sont ici : /opt/phpki/html | ||

| − | {{Warning box|Ces fichiers peuvent être très importants, je vous recommande de les laisser ici. Si vous souhaitez réellement tout supprimer, faites donc | + | {{Warning box|type=Attention !|Ces fichiers peuvent être très importants, je vous recommande de les laisser ici. Si vous souhaitez réellement tout supprimer, faites donc une sauvegarde avant : |

cd /opt/phpki | cd /opt/phpki | ||

Revision as of 22:45, 19 January 2020

Mainteneur

Daniel B. de Firewall Services

Version

Veuillez suivre les instructions d'installation ci-dessous, elles satisferont toutes les dépendances et les dernières versions des 2 RPMs qui seront installés automatiquement.

Description

PHPki est une application OpenSource pour gérer une multi-agency PKI conforme HIPAA. Avec ça, vous pouvez gérer de manière centralisée les certificats X.509 utilisés avec S/MIME activé sur les clients e-mail, serveurs SSL, et applications VPN. PHPki est maintenant utilisé pour gérer les certificats avec la dernière version de la contrib SME Server OpenVPN Bridge.

Vous pouvez voir la démo d'installation ici

Pré-requis

- SME Server 7.X

Vérifié sur : SME Server 7.4 - RequestedDeletion

Installation

SME Server 7, SME Server 8, SME Server 9

Pour sme8

- Installer les RPMs :

yum --enablerepo=smecontribs install smeserver-phpki

- Puis redémarrer les services :

expand-template /etc/httpd/conf/httpd.conf expand-template /etc/httpd/pki-conf/httpd.conf sv t /service/httpd-e-smith sv u /service/httpd-pki

- Sinon, il est aussi possible de redémarrer le serveur :

signal-event post-upgrade; signal-event reboot

Pour sme9, vous devez activer le dépôt epel (ne semble plus nécessaire)

- Installer les RPMs :

yum --enablerepo=smecontribs,epel install smeserver-phpki

- Puis redémarrer les services :

expand-template /etc/httpd/conf/httpd.conf expand-template /etc/httpd/pki-conf/httpd.conf sv t /service/httpd-e-smith sv u /service/httpd-pki

- Sinon, il est aussi possible de redémarrer le serveur :

signal-event post-upgrade; signal-event reboot

Configurer le nouveau PKI

Dans le Server-Manager, vous trouverez un nouveau menu "Gestion des certificats". Ou vous pouvez utiliser le lien suivant : https://server.domain.tld/phpki/ca

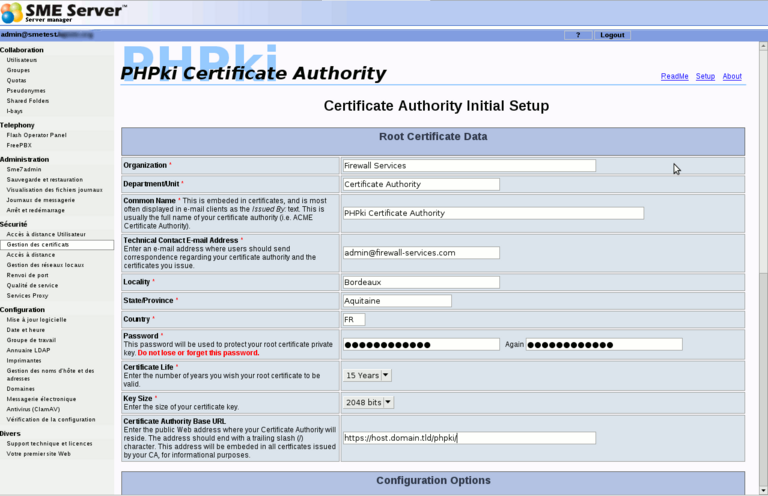

Vous pouvez entrer les informations suivantes :

- Organisation

- Department

- Common Name of the Master CA

- E-mail (technical contact)

- City

- State

- Country Code

- Password (to protect the private key of the Master CA)

- Validity of the CA

- Keys size

- URL of your PKI (https://my.domain.tld/phpki)

Cette image montre la première (et la plus importante) partie de cette page de configuration :

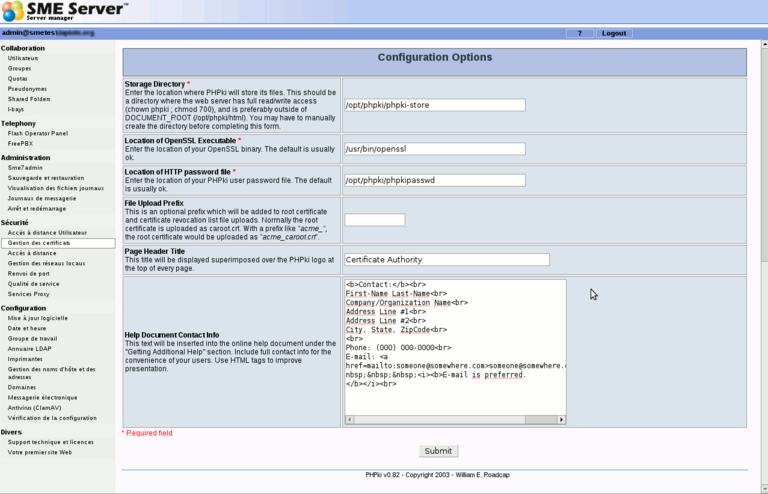

La seconde partie ressemble à ceci :

La configuration par défaut devrait être OK pour la plupart des installations. Vous pouvez juste changer la partie "Help Document Contact Info".

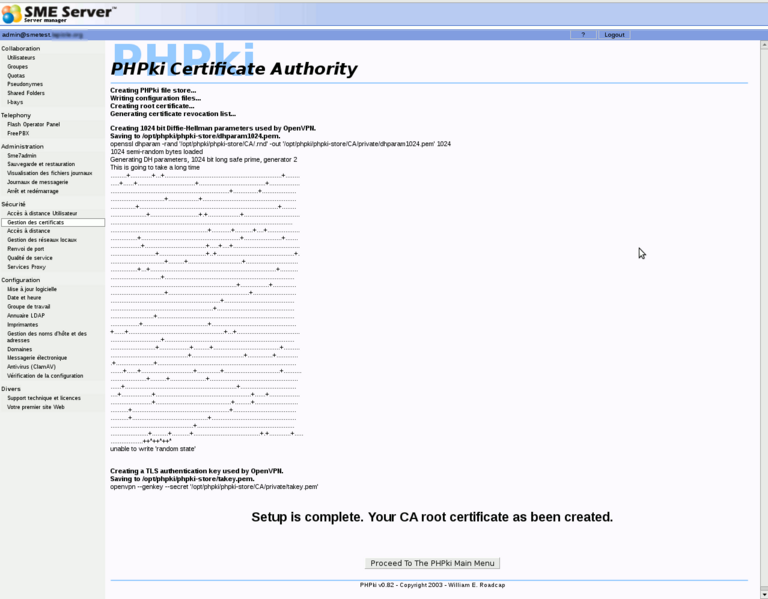

Une fois ce formulaire rempli (ce qui peut prendre plusieurs minutes), vous devriez avoir quelque chose comme ceci :

Maintenant, PHPki est prêt. Il est très simple à utiliser.

Il est accessible dans le Server-Manager ou vous pouvez utiliser le lien suivant : https://server.domain.tld/phpki/ca

Il existe aussi une interface publique, disponible uniquement sur les réseaux locaux, mais sans mot de passe, sur https://my.domain.tld/phpki.

Ici, les utilisateurs peuvent télécharger les Certificats Master CA, CRL, ou chercher les certificats des autres utilisateurs (uniquement dans la partie publique bien sûr).

Migration des certificats pour l'installation des versions précédentes de la contribs OpenVPN-Bridge

Si vous avez installé cette contrib PHPki parce que vous avez utilisé OpenVPN_Bridge avant et que vous aviez déjà des certificats, suivez les instructions suivantes. Cependant, si vous avez une installation neuve de OpenVPN_Bridge, ne suivez pas ces instructions, car vous n'avez aucuns « anciens » certificats.

PHPki est maintenant le gestionnaire de certificat recommandé pour OpenVPN_Bridge. Cette partie va vous expliquer comment importer vos certificats créés avec openvpn-bridge dans PHPki.

- Premièrement, vous avez besoin d'installer la contribution expliquée sur cette page (vous pouvez saisir n'importe quoi pour la configuration du CA, tous vos anciens paramètres seront restaurés).

- Deuxièmement, vous avez besoin de copier ce script sur votre serveur (par exemple /root/migrate.sh) et de l'exécuter en root.

#!/bin/bash

# Read Openvpn-Bridge DB

ORGNAME=$(/sbin/e-smith/db openvpn-bridge getprop default_config organizationName)

COUNTRY=$(/sbin/e-smith/db openvpn-bridge getprop default_config countryCode)

STATE=$(/sbin/e-smith/db openvpn-bridge getprop default_config countryName)

LOC=$(/sbin/e-smith/db openvpn-bridge getprop default_config localityName)

DEP=$(/sbin/e-smith/db openvpn-bridge getprop default_config sectionName)

KEYSIZE=$(/sbin/e-smith/db openvpn-bridge getprop default_config keySize)

EMAIL=$(/sbin/e-smith/db openvpn-bridge getprop default_config mailAddress)

OPENSSL=/usr/bin/openssl

OLDDIR=/etc/openvpn/easy-rsa/keys/bridge/

NEWDIR=/opt/phpki/phpki-store/CA/

# Store the actual time in $TIME

TIME=$(date +%d%m%Y%H%M%S)

# Create needed directories

prepare_dir(){

mkdir -p $NEWDIR/{certs,newcerts,requests,pfx,private}

}

# Migrate the certificates to phpki store

migrate_certs(){

cd $OLDDIR

# Copy the old index.txt and serial

cat $OLDDIR/index.txt > $NEWDIR/index.txt

cat serial > $NEWDIR/serial

# Copy the cacert related files

cat ca.crt > $NEWDIR/certs/cacert.pem

cat ca.key > $NEWDIR/private/cakey.pem

# Now, for each file ending with .crt

for CERT in $(ls ./*.crt); do

CERT=$(basename $CERT .crt)

ISININDEX=$(grep -c "/CN=$CERT/" $NEWDIR/index.txt)

# If the current cert isn't referenced in the index,

# or the corresponding key or csr file dosn't exists, then skip it

# This can happen in some situation where the serial has been corrupted

if [ $ISININDEX -gt 0 ]&&[ -s $CERT.key ]&&[ -s $CERT.csr ]; then

# Retrieve the serial number as reported by openssl

SERIAL=$(openssl x509 -noout -serial -in $CERT.crt | cut -d"=" -f 2)

# Create the pem only cert in the new dir

$OPENSSL x509 -in $CERT.crt -inform PEM -outform PEM -out $NEWDIR/newcerts/$SERIAL.pem

# Create the der formated cert

$OPENSSL x509 -in $CERT.crt -inform PEM -outform DER -out $NEWDIR/certs/$SERIAL.der

# And the pkcs12 bundle (cert+key+ca)

$OPENSSL pkcs12 -export -in $CERT.crt -inkey $CERT.key -certfile ca.crt -caname $ORGNAME -passout pass: -out $NEWDIR/pfx/$SERIAL.pfx

# Copy the private key

cat $CERT.key > $NEWDIR/private/$SERIAL-key.pem

# And the cert request

cat $CERT.csr > $NEWDIR/requests/$SERIAL-req.pem

fi

done

}

perms(){

# Restrict access

chown -R phpki:phpki $NEWDIR

chmod -R o-rwx $NEWDIR

}

phpki_conf(){

# Retrieve the common name of our CA with openssl command

CACN=$($OPENSSL x509 -subject -noout -in $OLDDIR/ca.crt | cut -d'=' -f 8 | cut -d'/' -f 1)

if [ -e /opt/phpki/phpki-store/config/config.php ]; then

# Move the actual phpki configuration file

mv /opt/phpki/phpki-store/config/config.php /opt/phpki/phpki-store/config/config.php.$TIME

# And use sed to configure it properly

sed -e "s/config\['organization'\].*/config\['organization'\] = '$ORGNAME';/" \

-e "s/config\['unit'\].*/config\['unit'\] = '$DEP';/" \

-e "s/config\['contact'\].*/config\['contact'\] = '$EMAIL';/" \

-e "s/config\['locality'\].*/config\['locality'\] = '$LOC';/" \

-e "s/config\['province'\].*/config\['province'\] = '$STATE';/" \

-e "s/config\['country'\].*/config\['country'\] = '$COUNTRY';/" \

-e "s/config\['common_name'\].*/config\['common_name'\] = '$CACN';/" \

-e "s/config\['ca_pwd'\].*/config\['ca_pwd'\] = '';/" \

-e "s/config\['keysize'\].*/config\['keysize'\] = '$KEYSIZE';/" \

/opt/phpki/phpki-store/config/config.php.$TIME \

> /opt/phpki/phpki-store/config/config.php

fi

}

migrate_var(){

# Here, we just migrate dhparam and ta to phpki store

if [ -e $OLDDIR/dh.pem ]; then

cat $OLDDIR/dh.pem > $NEWDIR/private/dhparam1024.pem

fi

if [ -e $OLDDIR/ta.key ]; then

cat $OLDDIR/ta.key > $NEWDIR/private/takey.pem

fi

}

prepare_dir

migrate_certs

phpki_conf

migrate_var

perms

Maintenant, retournez dans le Gestionnaire du serveur, dans la gestion des certificats, et vérifiez que tous vos anciens certificats sont bien présents.

Désintallation

Pour procéder à la désinstallation, exécutez les commandes suivantes :

yum remove smeserver-phpki phpki expand-template /etc/httpd/conf/httpd.conf sv t /service/httpd-e-smith

Les certificats et fichiers de configuration PKI sont stockés ici : /opt/phpki/phpki-store, Les fichiers PHP sont ici : /opt/phpki/html

Réinstallation

Si vous souhaitez réinstaller la contribution, vous avez besoin de suivre ces étapes après avoir réinstallé les paquets :

cd /opt/phpki/html/ rm -f index.php rm -f setup.php ln -s main.php index.php cat config.php.rpmsave > config.php cd ca rm -f index.php ln -s main.php index.php cd /opt/phpki/ chown phpki:phpki -R phpki-store chown root:phpki -R html/config.php

Bugs

Merci de signaler tout bug dans la section dédiée sur bugzilla sélectionnez smeserver-phpki ou utilisez ce lien