Difference between revisions of "SME Server talk:Documentation:Administration Manual:Chapter11/fr"

| Line 113: | Line 113: | ||

Le Proxy SMTP transparent du serveur fonctionne pour réduire le trafic de virus venant des postes clients infectés en forçant le trafic SMTP sortant vert ce service de la SME Server. Si vous souhaitez utiliser un autre serveur SMTP et que ce serveur est votre passerelle vers internet, vous devez désactiver ce Proxy. | Le Proxy SMTP transparent du serveur fonctionne pour réduire le trafic de virus venant des postes clients infectés en forçant le trafic SMTP sortant vert ce service de la SME Server. Si vous souhaitez utiliser un autre serveur SMTP et que ce serveur est votre passerelle vers internet, vous devez désactiver ce Proxy. | ||

| − | + | *Désactivé. Les clients derrière la SME Server sont autorisés à se connecter à n'importe quel serveur SMTP partout dans le monde (qui accepte leur connexion bien sur). | |

| − | + | *Bloqué. Cela oblige tout le trafic SMTP à passer par le serveur et à être authentifié. | |

Toutes les tentatives de connexion à un serveur SMTP autre que celui de la SME Server seront bloquées | Toutes les tentatives de connexion à un serveur SMTP autre que celui de la SME Server seront bloquées | ||

et traitées comme s'il n'y avait pas de serveur SMTP. (Il s'agit de la nouvelle valeur par défaut) | et traitées comme s'il n'y avait pas de serveur SMTP. (Il s'agit de la nouvelle valeur par défaut) | ||

| − | + | *Activé. Toute tentative de connexion à un serveur SMTP autre que celui de la SME Server sera redirigée vers la SME Server. Si quelqu'un tente de se connecter à un serveur SMTP externe (gmail par exemple), il sera redirigé vers la SME server et la connexion échouera. (C'est l'ancien paramètre par défaut) | |

{{Note nox| Le serveur (par défaut) exige maintenant que les clients de messagerie mails (autres que les webmails), s'authentifie et ne permettra pas que la connexion puisse se faire sur une liaison non sécurisée. Si par exemple vous utilisez Thunderbird, vous devez définir la méthode d'authentification par mot de passe normale et activer la connexion sécurisée à starttls ou SSL/TLS.}} | {{Note nox| Le serveur (par défaut) exige maintenant que les clients de messagerie mails (autres que les webmails), s'authentifie et ne permettra pas que la connexion puisse se faire sur une liaison non sécurisée. Si par exemple vous utilisez Thunderbird, vous devez définir la méthode d'authentification par mot de passe normale et activer la connexion sécurisée à starttls ou SSL/TLS.}} | ||

[[Image:Proxy-settings.png]] | [[Image:Proxy-settings.png]] | ||

Revision as of 17:51, 26 June 2013

Sécurité

Accés à distance

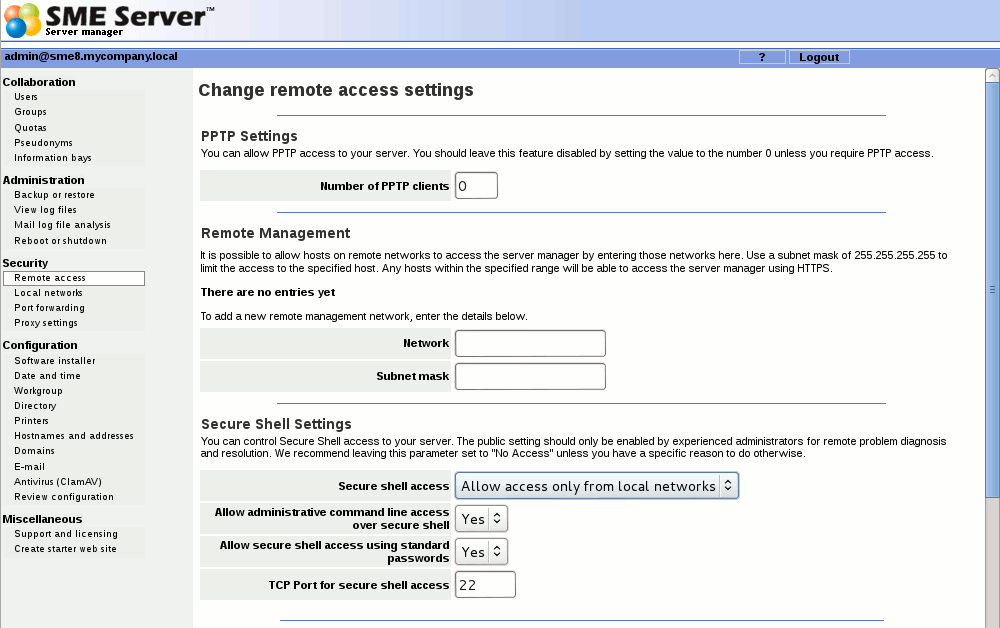

Si vous êtes un utilisateur avancé, le SME Server fournie plusieurs façons différentes d'accéder au système d'exploitation Linux, soit à partir d'un ordinateur de votre réseau interne ou depuis un ordinateur en dehors de votre entreprise à l'aide d'internet. En outre, vous avez la possibilité d'accéder à votre réseau informatique en toute sécurité à partir d'un ordinateur distant grâce au protocole PPTP. Toutes ces opérations sont configurés à partir de l'écran ci-dessous dans le gestionnaire de serveur.

Chacune de ces méthodes d'accès distant est décrite ci-dessous.

PPTP (VPN)

Le Point-to-Point Tunnelling Protocol (PPTP) est utilisé pour créer des connections des clients vers le serveur par des réseaux privés virtuels (VPN) et a été développé par le Forum PPTP, un groupe d'industriels qui comprenait Microsoft et plusieurs autres sociétés. Un VPN est un réseau privé d'ordinateurs qui utilise Internet pour se connecter à des nœuds. PPTP permet aux utilisateurs de se connecter à leurs réseaux d'entreprise par le biais travers d'Internet.

L'implémentation de PPTP par Microsoft est largement utilisé dans le monde de Windows pour fournir un accès à distance au reseau de l'entreprise. Si vous avez un système Windows distant (par exemple, un ordinateur portable ou un ordinateur à la maison) qui a accès à Internet, vous pouvez également accéder aux informations stockées sur le serveur de votre entreprise.

Si vous souhaitez activer l'accès VPN, vous devez décider le nombre de clients PPTP individuels qui seront autorisés à se connecter simultanément à votre serveur, et le saisir dans la boite de dialogue appropriée. La méthode la plus simple est d'entrer le nombre total de clients susceptible de se connecter à distance par PPTP dans votre organisation. Alternativement, si vous avez une connexion lente et que vous ne voulez pas que l'ensemble de ces clients PPTP puissent se connecter en même temps, vous pouvez saisir un nombre inférieur. Par exemple, si vous avez cinq utilisateurs qui de temps en temps utilisent le VPN PPTP pour se connecter à distance, en saisissant le nombre de 5, cela permettra à chacun d'eux de se connecter à tout moment. Le parametres de 2 permettra seulement à deux utilisateurs de se connecter à n'importe quel moment donné. Cependant si un troisième utilisateur tente de se connecter, il ou elle recevra un message d'erreur et il ne sera pas capable de se connecter jusqu'à ce que l'un des autres utilisateurs se déconnectent. Si, en revanche, vous avez entré 0, aucune connexion PPTP sera autorisé.

Avant que le serveur ne soit prêt à accepter les connexions PPTP, chaque utilisateur doit être autorisé à accéder au VPN PPTP par l'onglet "Accès par client VPN" dans le panneau Utilisateur du server-manager.

Pour vous connecter à distance avec le VPN PPTP, le protocole doit être installé sur chaque client Windows. Généralement, cela se fait par le panneau de configuration du réseau (vous pourriez avoir besoin de votre CD d'installation Windows d'origine). Après qu'il soit installé (un redémarrage de votre système Windows peut être nécessaire), vous pouvez créer de nouvelles connexions via le panneau de réglages réseau en saisissant l'adresse IP externe du serveur auquel vous souhaitez vous connecter. Une fois que vous avez terminé, vous devriez être en mesure d'établir une connexion PPTP en double-cliquant sur l'icône appropriée dans la fenêtre de réglages réseaux. Lorsque vous ouvrez la fenêtre de Voisinage réseau de votre explorateur Windows, vous devriez voir s'afficher votre groupe de travail du serveur.

Pour une description plus détaillée du protocole PPTP voyez http://en.wikipedia.org/wiki/Point-to-point_tunneling_protocol

Paramétrage à distance

Pour permettre l'accès au server-manager à partir des réseaux distants ajoutez les adresses IP autorisées à la section de gestion à distance.

Pour permettre à un seul ordinateur (ou un réseau d'ordinateurs derrière un pare-feu) ajouter son adresse IP et le masque suivant.

223.102.19.24 255.255.255.255

SSH

Si vous avez besoin de vous connecter directement à votre serveur, nous vous encourageons fortement d'utiliser le protocole SSH. En plus des systèmes UNIX et Linux, le logiciel client SSH est maintenant également disponible pour les systèmes Windows et Macintosh. (Voir la section ci-dessous.)

Le SSH (secure shell) fournit un moyen sécurisé, crypté pour se connecter à une machine distante sur un réseau ou pour copier des fichiers à partir d'un ordinateur local vers un serveur. La plupart des gens ne réalisent pas que beaucoup de programmes comme telnet et ftp transmettent votre mot de passe en clair, non crypté, sur votre réseau ou sur Internet. Le protocol SSH et son cousin SCP fournissent un moyen sûr de vous identifier ou de copier des fichiers. Le protocole SSH a été inventé par SSH Communications Security, qui est une société dont le coeur de métier est de vendre des serveurs ssh commerciaux, clients et autres produits connexes. Le protocole lui-même a deux versions - SSH1 et SSH2 - qui sont tous deux pris en charge par la plupart des clients et des serveurs d'aujourd'hui. Pour plus d'informations à propos de SSH Communications Security et ses produits commerciaux, visitez http://www.ssh.com/.

OpenSSH qui est inclus avec le SME Server est une version libre des outils et du protocole ssh. Le serveur fournit les programmes de client SSH ainsi qu'un démon serveur ssh qui prend en charge les protocoles SSH1 et SSH2. Pour plus d'informations sur OpenSSH, visitez http://www.openssh.com/.

Une fois que SSH est activé, vous devriez être en mesure de vous connecter à votre serveur simplement en lançant le client SSH sur votre système à distance et de s'assurer qu'il s'adresse au nom de domaine externe ou à l'adresse IP de votre serveur. Dans la configuration par défaut, vous devez ensuite indiquer votre nom d'utilisateur. Après avoir entré votre mot de passe admin et administratif, vous serez dans la console du serveur. De là, vous pouvez modifier la configuration du serveur en ligne de commande, accéder au gestionnaire de serveur via un navigateur texte ou effectuer d'autres tâches à partir de la console du serveur.

ssh root@ip-of-your-server

Si vous activez l'accès SSH, vous avez des options de configuration supplémentaires:

- Permettre l'accès administrateur en ligne de commande via ssh - Cela permet à quelqu'un de se connecter à votre serveur comme "root" avec le mot de passe administrateur. L'utilisateur aura alors l'accès complet au système d'exploitation Linux. Cela peut être utile si quelqu'un fait de la maintenance à distance pour votre système. Dans la plupart des cas, nous recommandons de régler cela à 'Non'.

- Autoriser ssh à l'aide de mots de passe standards - Si vous choisissez Oui (par défaut), les utilisateurs seront en mesure de se connecter au serveur en utilisant un nom d'utilisateur et un mot de passe standard. Cela peut être un sujet de préoccupation d'un point de vue de la sécurité, puisqu'une personne qui voudrait s'introduire dans votre système pourrait se connecter à votre serveur SSH et entrer à plusieurs reprises des noms d'utilisateur et mots de passe dans une tentative de trouver une combinaison valide. Un moyen plus sûr pour permettre l'accès SSH est appelée authentification RSA et consiste à copier une clé SSH entre le client et le serveur. Voir le manuel de l'utilisateur pour les détails

- Port TCP pour l'accès au shell sécurisé - Changer le port de ssh pour se connecter au serveur, choisissez un au hasard, par exemple le port 822 Ceci donne une protection certaine contre les attaques sur le port 22 qui est le port par defaut.

- SSH clients

Un certain nombre de logiciels libres fournissent des clients ssh pour une utilisation dans un environnement Windows, Macintosh ou Linux. Plusieurs sont des extensions de programmes TELNET existantes qui incluent la fonctionnalité ssh. Deux listes différentes de clients connus peuvent être trouvés en ligne à http://www.openssh.com/windows.html et http://www.freessh.org/.

Un client ssh commercial est disponible à partir de SSH Communications Security à l'adresse: http://www.ssh.com/products/ssh/download.html. Notez que le client est libre d'évaluation, pour les universitaire et certaines utilisations non commerciales.....bon dans n'importe quelle distribution linux vous ouvrez un terminal et tapez :

ssh root@ip-of-your-server

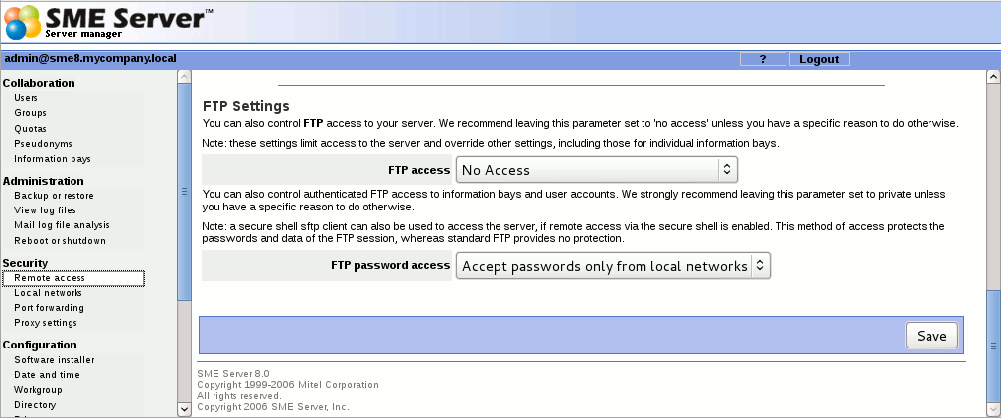

FTP

Une autre façon de télécharger des fichiers depuis et vers votre serveur est de mettre en place un protocole appelé FTP, ou «file transfert protocol". L'écran suivant vous permet de définir votre politique de sécurité pour le FTP. Notez que permettre l'accès entier FTP à votre serveur fait réduire votre sécurité. Vous avez deux options que vous pouvez définir ici.

Les différents accès possibles par FTP :

- Accès FTP privé ne permet que des personnes de votre réseau interne d'écrire et d'accèder à des fichiers sur votre serveur.

- Accès FTP publique permet aux utilisateurs à la fois l'intérieur et l'extérieur de votre réseau local de lire ou d'écrire des fichiers sur votre serveur, à condition qu'ils aient un compte et mot de passe. Si, par exemple, vous voulez être en mesure de mettre à jour votre site web à partir de la maison en utilisant FTP, vous devez choisir le réglage «Public».

Les limites d'accès du FTP: Cela vous permet de définir une politique globale sur l'ensemble du site pour un accès FTP. Le paramètre que vous choisissez ici remplacera tous les autres paramètres FTP de votre serveur. Par exemple, si vous choisissez "Désactiver l'accès FTP public» ici et puis plus tard vous configurez une i-bay pour permettre l'accès FTP publique de l'Internet, comme l'accès est interdit ici, il le sera pour votre ibay. Notez que l'un des choix ici vous permet de désactiver complètement l'utilisation de FTP.

Telnet

Telnet a toujours été l'un des outils utilisés pour se connecter à distance à d'autres systèmes via un réseau ou Internet. Toutefois, lorsque vous utilisez Telnet, tous les noms d'utilisateur et les mots de passe sont transmis sans aucune forme de cryptage, ce qui réduit considérablement la sécurité de votre serveur. Parce que l'utilisation SSH est devenu le standard, l'accès Telnet a été supprimé de la SME Server.

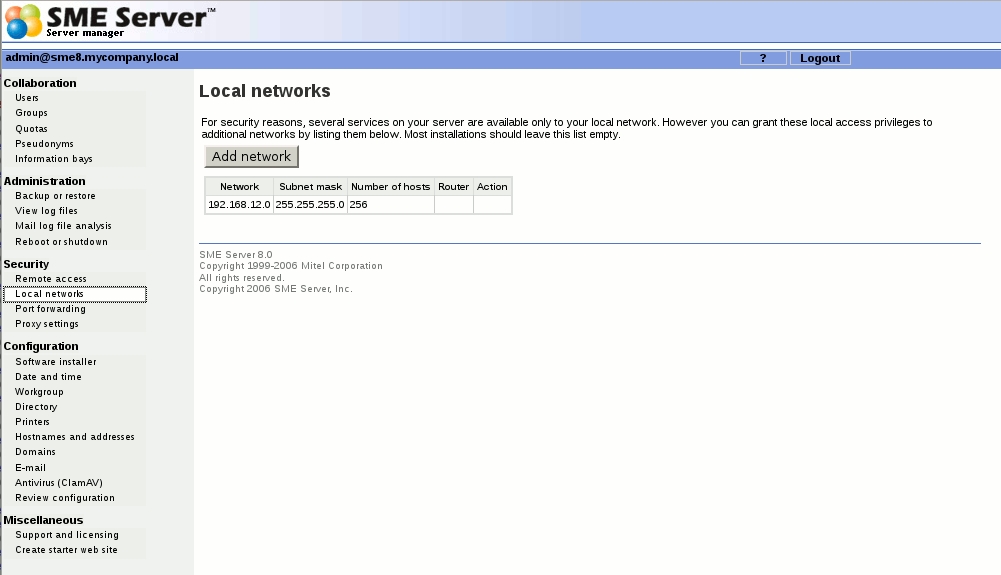

Réseaux Locaux

Votre SME Server fournit des services à des machines sur le réseau local et il accorde aux machines de ce réseau des privilèges spéciaux et des accès. Par exemple, seules les machines connectées au réseau local peuvent accéder au serveur de messagerie sur votre serveur pour envoyer du courrier. Lorsque vous avez configuré votre serveur, vous lui avez fourni les informations nécessaires pour en déduire son propre réseau local, du coup les machines sur le réseau sont automatiquement identifiés par le serveur comme étant admissibles à ces services réservés et aux accès concernés.

Certains utilisateurs avancés peuvent souhaiter accorder des privilèges et des accès à plusieurs réseaux d'ordinateurs. Si vous souhaitez que votre serveur accordent ces privilèges d’accès pour identifier un ou plusieurs réseaux supplémentaires, vous pourrez entrer les ID de réseau et le masque de sous-réseau pour chaque réseau dans le panneau ci dessous.

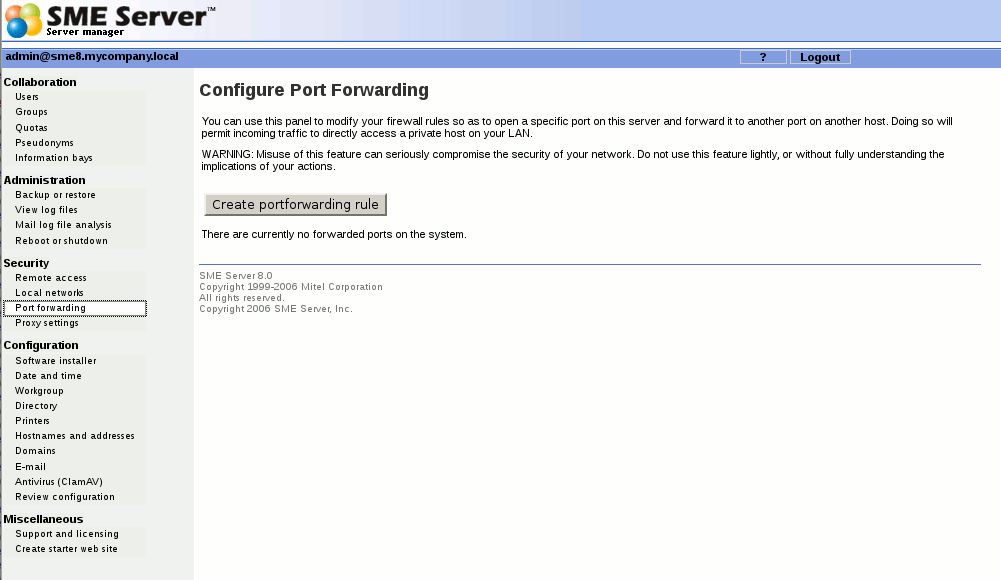

Redirection de port

Votre SME Server offre la possibilité de rediriger les ports TCP/UDP à d'autres machines sur votre réseau local.

Vous pouvez utiliser le panneau ci-dessus pour modifier vos règles de pare-feu de façon à ouvrir un port spécifique (ou une plage de ports) sur ce serveur et les transmettre à un autre port sur un autre hôte. Cela permettra le trafic entrant d'accéder directement à un hôte privé sur votre réseau local.

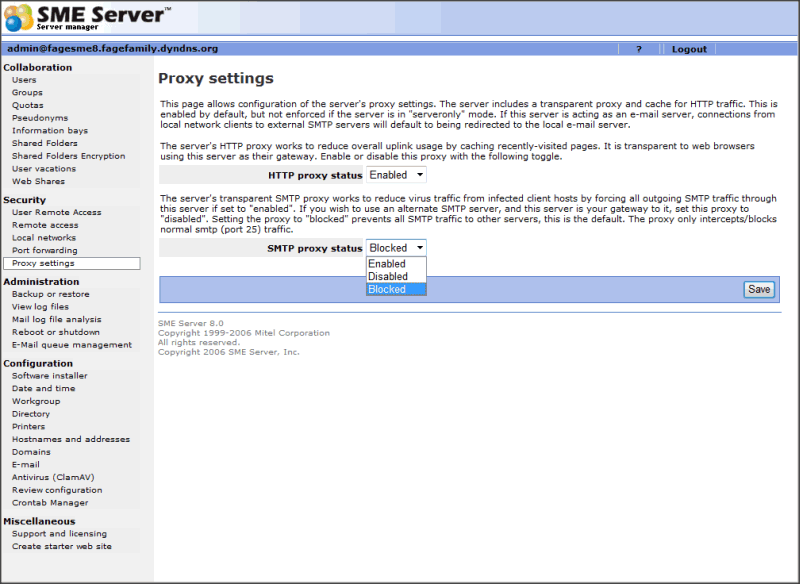

Réglages du Proxy

Votre SME Server propose un proxy HTTP et SMTP transparent.

Proxy HTTP

Le proxy HTTP transparent du serveur travaille à réduire l'utilisation globale de la liaison montante en mettant en cache les pages récemment visitées. Il est transparent pour les navigateurs Web qui utilisent ce serveur comme passerelle (ie en mode server and gateway).

Proxy SMTP

Le Proxy SMTP transparent du serveur fonctionne pour réduire le trafic de virus venant des postes clients infectés en forçant le trafic SMTP sortant vert ce service de la SME Server. Si vous souhaitez utiliser un autre serveur SMTP et que ce serveur est votre passerelle vers internet, vous devez désactiver ce Proxy.

- Désactivé. Les clients derrière la SME Server sont autorisés à se connecter à n'importe quel serveur SMTP partout dans le monde (qui accepte leur connexion bien sur).

- Bloqué. Cela oblige tout le trafic SMTP à passer par le serveur et à être authentifié.

Toutes les tentatives de connexion à un serveur SMTP autre que celui de la SME Server seront bloquées et traitées comme s'il n'y avait pas de serveur SMTP. (Il s'agit de la nouvelle valeur par défaut)

- Activé. Toute tentative de connexion à un serveur SMTP autre que celui de la SME Server sera redirigée vers la SME Server. Si quelqu'un tente de se connecter à un serveur SMTP externe (gmail par exemple), il sera redirigé vers la SME server et la connexion échouera. (C'est l'ancien paramètre par défaut)