Difference between revisions of "Email/fr"

| (66 intermediate revisions by the same user not shown) | |||

| Line 14: | Line 14: | ||

Si le Serveur SME ne reçoit pas de courrier, vous devez vous assurer que les connexions SMTP atteignent votre serveur SME (paramètres DNS, configuration du routeur, blocs de ports ISP) et vous devez examiner les journaux /var/log/qpsmtpd/current pour déterminer ce que le Serveur SME fait avec les connexions entrantes. La plupart des problèmes sont des problèmes de DNS, de routeur ou d'ISP et n'ont rien à voir avec le fonctionnement ou la configuration du serveur SME. | Si le Serveur SME ne reçoit pas de courrier, vous devez vous assurer que les connexions SMTP atteignent votre serveur SME (paramètres DNS, configuration du routeur, blocs de ports ISP) et vous devez examiner les journaux /var/log/qpsmtpd/current pour déterminer ce que le Serveur SME fait avec les connexions entrantes. La plupart des problèmes sont des problèmes de DNS, de routeur ou d'ISP et n'ont rien à voir avec le fonctionnement ou la configuration du serveur SME. | ||

| − | ====Erreurs qpsmtpd | + | ====Erreurs qpsmtpd « Connection Timed Out »==== |

Voir [[Bugzilla:6888]] et [[Bugzilla:2360]]. | Voir [[Bugzilla:6888]] et [[Bugzilla:2360]]. | ||

| − | Une erreur qpsmtpd «timeout» peut se produire, ce n'est pas un problème qui est causé par le | + | Une erreur qpsmtpd «timeout» peut se produire, ce n'est pas un problème qui est causé par le serveur KOOZALI SME directement, mais il peut devenir un problème en fonction du matériel et des paramètres de configuration qui sont contenus dans et autour d'autres environnements. |

| + | |||

| + | On en parle (en anglais) sous différentes dénominations : | ||

| − | |||

*Path MTU Discovery Blackhole http://www.phildev.net/mss/mss-talk.pdf | *Path MTU Discovery Blackhole http://www.phildev.net/mss/mss-talk.pdf | ||

*Path MTU Discovery Failures http://www.wand.net.nz/~mluckie/pubs/debugging-pmtud.imc2005.pdf | *Path MTU Discovery Failures http://www.wand.net.nz/~mluckie/pubs/debugging-pmtud.imc2005.pdf | ||

| Line 28: | Line 29: | ||

L'utilitaire [http://linux.die.net/man/8/tracepath tracepath] (inclus dans SME 8.0) peut être utilisé pour localiser des valeurs MTU anormales entre votre Serveur SME et n'importe quel hôte distant. | L'utilitaire [http://linux.die.net/man/8/tracepath tracepath] (inclus dans SME 8.0) peut être utilisé pour localiser des valeurs MTU anormales entre votre Serveur SME et n'importe quel hôte distant. | ||

| − | Vous pouvez découvrir le plus petit MTU entre vous et google.com (par exemple) en exécutant cette commande, puis localiser la plus petite valeur de | + | Vous pouvez découvrir le plus petit MTU entre vous et google.com (par exemple) en exécutant cette commande, puis localiser la plus petite valeur de « pmtu » dans les résultats : |

tracepath google.com | tracepath google.com | ||

| Line 39: | Line 40: | ||

===Webmail cassé après mise à jour=== | ===Webmail cassé après mise à jour=== | ||

| − | Après le | + | Après le « post-upgrade » habituel et le redémarrage, webmail est rompu avec des messages comme suit dans le journal des messages : |

Apr 20 17:29:53 mail [4614]: PHP Fatal error: Call to a member function on a non-object in /home/httpd/html/horde/imp/lib/Block/tree_folders.php on line 65 | Apr 20 17:29:53 mail [4614]: PHP Fatal error: Call to a member function on a non-object in /home/httpd/html/horde/imp/lib/Block/tree_folders.php on line 65 | ||

| Line 58: | Line 59: | ||

*Envoyer les pourriels dans la corbeille : Activé | *Envoyer les pourriels dans la corbeille : Activé | ||

*Modifier le sujet des pourriels : Activé | *Modifier le sujet des pourriels : Activé | ||

| + | |||

Je recommande également de bloquer tout le contenu de fichiers exécutables. Pour ce faire, sélectionnez (mettez en surbrillance) tous les types de pièces jointes autres que les fichiers zip (les deux derniers). | Je recommande également de bloquer tout le contenu de fichiers exécutables. Pour ce faire, sélectionnez (mettez en surbrillance) tous les types de pièces jointes autres que les fichiers zip (les deux derniers). | ||

| − | Cliquer sur | + | Cliquer sur « Enregistrer ». |

| + | |||

====Comment ça marche==== | ====Comment ça marche==== | ||

Lors de la réception d'un message entrant, le serveur teste d'abord les listes RBL et DNSBL, si cette option est activée. Si l'expéditeur est en liste noire, les messages sont bloqués complètement et Spamassassin ne le voit jamais. | Lors de la réception d'un message entrant, le serveur teste d'abord les listes RBL et DNSBL, si cette option est activée. Si l'expéditeur est en liste noire, les messages sont bloqués complètement et Spamassassin ne le voit jamais. | ||

| − | Avec cette configuration, les messages les plus pourris, ceux marqués comme 12 ou plus, seront rejetés au niveau SMTP. Les messages de pourriels entre 4 et 12 seront acheminés vers le dossier | + | Avec cette configuration, les messages les plus pourris, ceux marqués comme 12 ou plus, seront rejetés au niveau SMTP. Les messages de pourriels entre 4 et 12 seront acheminés vers le dossier « junkmail » des utilisateurs (IMAP). Cela est fait afin que les utilisateurs peuvent vérifier les faux positifs ... les messages valides qui ont été classés comme pourriel par SpamAssassin. |

| − | Les utilisateurs peuvent vérifier leurs dossiers de courrier indésirable pour les faux positifs via webmail, ou, s'ils utilisent un client de messagerie IMAP, en vérifiant simplement le dossier | + | Les utilisateurs peuvent vérifier leurs dossiers de courrier indésirable pour les faux positifs via webmail, ou, s'ils utilisent un client de messagerie IMAP, en vérifiant simplement le dossier « junkmail » de leur client de messagerie. |

https://servername/webmail | https://servername/webmail | ||

| − | {{note box |type=Note :| suivant les courrielleurs, le dossier | + | {{note box |type=Note :| suivant les courrielleurs, le dossier « junkmail » est traduit en français ou non. S'il est traduit, ce peut être « Indésirables », ... Dans ce cas, noter que dans le serveur SME, le dossier reste nommé « junkmail ».}} |

====Activer/désactiver le filtrage par utilisateur==== | ====Activer/désactiver le filtrage par utilisateur==== | ||

| − | Cette procédure ne désactive pas vraiment le filtrage du courrier indésirable, elle empêche simplement le pourriel d'être acheminé vers le dossier | + | Cette procédure ne désactive pas vraiment le filtrage du courrier indésirable, elle empêche simplement le pourriel d'être acheminé vers le dossier « junkmail ». |

| − | Le filtrage par utilisateur est activé par défaut. Désactivez le filtrage avec la commande suivante, en tant que | + | Le filtrage par utilisateur est activé par défaut. Désactivez le filtrage avec la commande suivante, en tant que « root » : |

db accounts setprop NomUtilisateur SortSpam disabled | db accounts setprop NomUtilisateur SortSpam disabled | ||

| Line 81: | Line 84: | ||

signal-event user-modify NomUtilisateur | signal-event user-modify NomUtilisateur | ||

| − | + | ====Utiliser le dossier « Junkmail »==== | |

| − | ====Utiliser le dossier | + | Le comportement par défaut de Spamassassin est de mettre les pourriels dans la boîte de réception, ce qui est très pratique pour les utilisateurs en cas de faux positif, mais ce n'est pas pratique pour l'apprentissage et, surtout, cela ne facilite pas la vie de l'utilisateur. Si vous voulez mettre directement les pourriels dans le dossier « junkmail », lancez la commande ci-dessus. |

| − | Le comportement par défaut de Spamassassin est de mettre les | ||

config setprop spamassassin SortSpam enabled | config setprop spamassassin SortSpam enabled | ||

| Line 90: | Line 92: | ||

====Durée de rétention des messages==== | ====Durée de rétention des messages==== | ||

Configurer Spamassassin pour la suppression automatique des pourriels. | Configurer Spamassassin pour la suppression automatique des pourriels. | ||

| − | Vous pouvez changer, dans la configuration de Spamassassin, le | + | Vous pouvez changer, dans la configuration de Spamassassin, le « nombre de jours » au bout duquel les pourriels seront automatiquement effacés. Pour effacer après 2 mois : |

db configuration setprop spamassassin MessageRetentionTime 60 | db configuration setprop spamassassin MessageRetentionTime 60 | ||

| − | signal-event email-update | + | signal-event email-update |

====Niveau de score d'un pourriel et score pour le rejet d'un pourriel==== | ====Niveau de score d'un pourriel et score pour le rejet d'un pourriel==== | ||

| − | Le | + | Le « niveau personnalisé de rejet de pourriel » ne fonctionnera que lorsque la « Sensibilité du filtre » est réglé sur « Personnalisé ». |

<ol><li>Ouvrez le gestionnaire du serveur. | <ol><li>Ouvrez le gestionnaire du serveur. | ||

| − | </li><li>Cliquez sur | + | </li><li>Cliquez sur « Messagerie électronique » dans le panneau « Configuration » à gauche. |

| − | </li><li>Cliquez sur | + | </li><li>Cliquez sur « Modifier les paramètres de filtrage des courriels ». |

| − | </li><li>Modifiez | + | </li><li>Modifiez « Sensibilité du filtre » à « Personnalisé » et ajustez les paramètres à votre goût. |

</li></ol> | </li></ol> | ||

Cela est ainsi parce que, par défaut, aucun courriel (sauf pour les virus) n'est rejeté sans que l'administrateur ait d'abord effectué une action. | Cela est ainsi parce que, par défaut, aucun courriel (sauf pour les virus) n'est rejeté sans que l'administrateur ait d'abord effectué une action. | ||

| Line 108: | Line 110: | ||

{| class="wikitable" | {| class="wikitable" | ||

|- | |- | ||

| − | ! Sensibilité !! Niveau de marquage de pourriel | + | !Sensibilité!!Niveau de marquage de pourriel!! Niveau de rejet de pourriel |

|- | |- | ||

| − | | Personnalisé || Valeur du niveau de marquage <br>(niveau personnalisé du marquage) || Valeur du niveau de rejet <br>(niveau de rejet personnalisé) | + | |Personnalisé|| Valeur du niveau de marquage <br>(niveau personnalisé du marquage)||Valeur du niveau de rejet <br>(niveau de rejet personnalisé) |

|- | |- | ||

| − | | | + | |Très haut||2||Pas de rejet |

|- | |- | ||

| − | | | + | |Haut||3||Pas de rejet |

|- | |- | ||

| − | | | + | | Moyen||5||Pas de rejet |

|- | |- | ||

| − | | | + | |Bas||7||Pas de rejet |

|- | |- | ||

| − | | | + | |Très bas||9||Pas de rejet |

|} | |} | ||

| − | ====En-tête | + | ====En-tête « X-Spam-Level » dans les courriels==== |

| − | SME ne crée pas d'en-tête | + | SME ne crée pas d'en-tête « X-Spam-Level » dans les courriels traités par défaut. Voir [[https://fr.wikipedia.org/wiki/SpamAssassin#Fonctionnement X-Spam-Level]]. |

Pour activer cette fonctionnalité : | Pour activer cette fonctionnalité : | ||

| Line 131: | Line 133: | ||

(Fondé sur [[Bugzilla:3505]]) | (Fondé sur [[Bugzilla:3505]]) | ||

| − | {{note box|type=Note :| depuis SME8, cette | + | {{note box|type=Note :| depuis SME8, cette fonctionnalité semble être incluse --[[User:Unnilennium|Unnilennium]] ([[User talk:Unnilennium|talk]]) 09:05, 3 February 2014 (MST)}} |

====Taille limite de courriel pour le module d'extension qpsmtpd de Spamassassin==== | ====Taille limite de courriel pour le module d'extension qpsmtpd de Spamassassin==== | ||

| − | Ce paramètre de configuration db définit la taille maximale de | + | Ce paramètre de configuration db définit la taille maximale de courriel au-dessus de laquelle Spamassassin n'appliquera pas les règles de filtrage de pourriel telles qu'elles ont été définies. |

| − | Le paramètre par défaut est 500 kb ; pour augmenter la taille maximale, appliquez les commandes suivantes à partir d'un terminal | + | Le paramètre par défaut est 500 kb ; pour augmenter la taille maximale, appliquez les commandes suivantes à partir d'un terminal « administrateur » : |

db configuration setprop spamassassin MaxMessageSize 2000000 | db configuration setprop spamassassin MaxMessageSize 2000000 | ||

augmente la taille du message à 2 Mb ; appliquer la modification avec : | augmente la taille du message à 2 Mb ; appliquer la modification avec : | ||

| Line 153: | Line 155: | ||

nano -w /etc/e-smith/templates-custom/etc/mail/spamassassin/local.cf/20localscores | nano -w /etc/e-smith/templates-custom/etc/mail/spamassassin/local.cf/20localscores | ||

signal-event email-update | signal-event email-update | ||

| − | Chaque score personnalisé va sur sa propre ligne. Si vous entrez un score entre parenthèses, le score | + | Chaque score personnalisé va sur sa propre ligne. Si vous entrez un score entre parenthèses, le score « personnalisé » sera ajouté à la note par défaut du test spécifié (utilisez « score TEST_NAME (-1) » pour réduire le score de « TEST_NAME » de 1). |

Vous pouvez supprimer ces personnalisations en utilisant : | Vous pouvez supprimer ces personnalisations en utilisant : | ||

| Line 160: | Line 162: | ||

Références : | Références : | ||

| + | |||

* http://spamassassin.apache.org/full/3.1.x/dist/doc/Mail_SpamAssassin_Conf.html#scoring_options | * http://spamassassin.apache.org/full/3.1.x/dist/doc/Mail_SpamAssassin_Conf.html#scoring_options | ||

* http://spamassassin.apache.org/tests_3_2_x.html | * http://spamassassin.apache.org/tests_3_2_x.html | ||

| Line 165: | Line 168: | ||

====Politique de rejet / d'annulation de courrier électronique SPF==== | ====Politique de rejet / d'annulation de courrier électronique SPF==== | ||

| − | [[https://fr.wikipedia.org/wiki/Sender_Policy_Framework SPF]] | + | [[https://fr.wikipedia.org/wiki/Sender_Policy_Framework SPF | Sender Policy Framework]] |

{{Warning box|type=Attention :|Veuillez noter que ces instructions ne s'appliquent pas à SME 9.2 où la version de qpsmtpd (0.96) fait tout cela en dehors de la boîte. En effet, si le modèle personnalisé ci-dessous est appliqué à (ou laissé dans ?) un système SME 9.2, alors vous pouvez constater que les courriels sont refusés alors qu'ils devraient être acceptés !}} | {{Warning box|type=Attention :|Veuillez noter que ces instructions ne s'appliquent pas à SME 9.2 où la version de qpsmtpd (0.96) fait tout cela en dehors de la boîte. En effet, si le modèle personnalisé ci-dessous est appliqué à (ou laissé dans ?) un système SME 9.2, alors vous pouvez constater que les courriels sont refusés alors qu'ils devraient être acceptés !}} | ||

Le Serveur SME peut protéger des enregistrements fondés sur SPF en utilisant Spamassassin et le module d'extension 'sender_permitted_from'. Les lignes suivantes activeront le module d'extension : | Le Serveur SME peut protéger des enregistrements fondés sur SPF en utilisant Spamassassin et le module d'extension 'sender_permitted_from'. Les lignes suivantes activeront le module d'extension : | ||

| Line 178: | Line 181: | ||

signal-event email-update | signal-event email-update | ||

| − | Dans nos tests, un courriel qui ne correspond pas aux enregistrements SPF et dont le propriétaire du domaine expéditeur a défini un échec faible, se verra attribuer 6 points et sera classé dans le dossier | + | Dans nos tests, un courriel qui ne correspond pas aux enregistrements SPF et dont le propriétaire du domaine expéditeur a défini un échec faible, se verra attribuer 6 points et sera classé dans le dossier « junkmail ». Si le propriétaire du domaine de l'expéditeur a défini un échec fort, le courrier électronique aura reçu 14 points et sera ensuite rejeté. |

<br> | <br> | ||

Références (mais les instructions ont changé pour répondre à la nouvelle structure qmail) : | Références (mais les instructions ont changé pour répondre à la nouvelle structure qmail) : | ||

| + | |||

* http://forums.contribs.org/index.php?topic=21631.0 | * http://forums.contribs.org/index.php?topic=21631.0 | ||

| Line 246: | Line 250: | ||

chmod g+rw /var/spool/spamd/.spamassassin/* | chmod g+rw /var/spool/spamd/.spamassassin/* | ||

| − | ===Liste | + | ===Liste « trou noir » en temps réel (RBL)=== |

| + | [[https://fr.wikipedia.org/wiki/Lutte_anti-spam#RBL| RBL]] | ||

| + | |||

Activation de la RBL<br> | Activation de la RBL<br> | ||

Les RBL sont désactivées par défaut pour permettre une adaptation maximale (votre fournisseur d'accès peut être sur un RBL et vous ne le savez peut-être pas). Vous pouvez activer les RBL : | Les RBL sont désactivées par défaut pour permettre une adaptation maximale (votre fournisseur d'accès peut être sur un RBL et vous ne le savez peut-être pas). Vous pouvez activer les RBL : | ||

| Line 282: | Line 288: | ||

====Listes obsolètes==== | ====Listes obsolètes==== | ||

| − | Ces listes ne peuvent pas être utilisées avec Serveur SME. Un fragment migré va les supprimer de vos paramètres à chaque fois que vous reconfigurerez votre serveur. | + | Ces listes ne peuvent pas être utilisées avec le Serveur SME. Un fragment migré va les supprimer de vos paramètres à chaque fois que vous reconfigurerez votre serveur. |

* RBLList | * RBLList | ||

| + | |||

combined.njabl.org | combined.njabl.org | ||

list.dsbl.org | list.dsbl.org | ||

| Line 291: | Line 298: | ||

* SBLLIST | * SBLLIST | ||

| + | |||

blackhole.securitysage.com | blackhole.securitysage.com | ||

bulk.rhs.mailpolice.com | bulk.rhs.mailpolice.com | ||

| Line 299: | Line 307: | ||

ex.dnsbl.org | ex.dnsbl.org | ||

| − | === | + | ===Serveur seulement=== |

| − | Certaines des règles de filtrage anti-pourriels ne peuvent fonctionner que si le serveur SME connaît l'adresse IP externe du modem. Si vous mettez un Serveur SME en mode | + | Certaines des règles de filtrage anti-pourriels ne peuvent fonctionner que si le serveur SME connaît l'adresse IP externe du modem. Si vous mettez un Serveur SME en mode « serveur seulement » derrière d'autres pare-feux, il perdra certaines des règles anti-pourriels. Par exemple, la règle qui bloque les tentatives où les spammeurs tentent « HELO A.B.C.D » où A.B.C.D est votre adresse IP externe. |

Malheureusement, de nombreux administrateurs pensent que la redirection de port SMTP offre une sécurité supplémentaire. Ce n'est pas le cas, cela limite la capacité du Serveur SME à appliquer certaines règles. | Malheureusement, de nombreux administrateurs pensent que la redirection de port SMTP offre une sécurité supplémentaire. Ce n'est pas le cas, cela limite la capacité du Serveur SME à appliquer certaines règles. | ||

===Je veux activer GreyListing=== | ===Je veux activer GreyListing=== | ||

| − | GreyListing | + | Le support de GreyListing est confidentiel et peut facilement être activé par ceux qui savent ce qu'ils font. Cependant, de nombreux utilisateurs expérimentés ont constaté qu'ils ont passé plus de temps à la configuration de la liste grise qu'ils en ont reçu en services rendus. |

Voir la [[Greylisting]]. | Voir la [[Greylisting]]. | ||

| Line 321: | Line 329: | ||

config setprop spamassassin BayesAutoLearnThresholdSpam 6.00 | config setprop spamassassin BayesAutoLearnThresholdSpam 6.00 | ||

config setprop spamassassin BayesAutoLearnThresholdNonspam 0.10 | config setprop spamassassin BayesAutoLearnThresholdNonspam 0.10 | ||

| + | config setprop spamassassin UseBayesAutoLearn 1 | ||

expand-template /etc/mail/spamassassin/local.cf | expand-template /etc/mail/spamassassin/local.cf | ||

sa-learn --sync --dbpath /var/spool/spamd/.spamassassin -u spamd | sa-learn --sync --dbpath /var/spool/spamd/.spamassassin -u spamd | ||

| Line 330: | Line 339: | ||

config setprop spamassassin TagLevel 4 | config setprop spamassassin TagLevel 4 | ||

config setprop spamassassin Sensitivity custom | config setprop spamassassin Sensitivity custom | ||

| + | config setprop spamd SpamLearning enabled | ||

signal-event email-update | signal-event email-update | ||

Ces commandes : | Ces commandes : | ||

| + | |||

* activeront spamassassin ; | * activeront spamassassin ; | ||

* configuront spamassassin pour rejeter tout courriel de score supérieur à 12 ; | * configuront spamassassin pour rejeter tout courriel de score supérieur à 12 ; | ||

* marqueront comme pourriel dans l'objet ceux de score compris entre 4 et 12 ; | * marqueront comme pourriel dans l'objet ceux de score compris entre 4 et 12 ; | ||

* activeront le filtre bayésien ; | * activeront le filtre bayésien ; | ||

| − | * ' | + | * 'auto-apprendront' comme POURRIEL tout courriel de score supérieur à 6.00 ; |

Note : SpamAssassin a besoin d'au moins 3 points de l'objet (header) et de 3 points du corps pour auto-apprendre à détecter un pourriel. | Note : SpamAssassin a besoin d'au moins 3 points de l'objet (header) et de 3 points du corps pour auto-apprendre à détecter un pourriel. | ||

| − | Par conséquent, la valeur minimale de fonctionnement de cette option est 6, à modifier par incrément de 3, 12 étant considéré comme une | + | Par conséquent, la valeur minimale de fonctionnement de cette option est 6, à modifier par incrément de 3, 12 étant considéré comme une bonne valeur de fonctionnement. |

| − | |||

* 'auto-apprendront' comme HAM tout courriel de score inférieur à 0.10. | * 'auto-apprendront' comme HAM tout courriel de score inférieur à 0.10. | ||

| Line 347: | Line 357: | ||

sa-learn --dump magic | sa-learn --dump magic | ||

| − | La base de données est située dans /var/spool/spamd/.spamassassin/bayes | + | La base de données est située dans /var/spool/spamd/.spamassassin/bayes. |

| + | |||

| + | ====LearnAsSpam / LearnAsHam (apprentissage spam/ham)==== | ||

| − | + | LearnAsSpam & LearnAsHam sont des scripts qui peuvent être installés sur votre serveur pour permettre aux utilisateurs d'« entraîner » manuellement la base de données Bayes. La formation est effectuée par les utilisateurs en déplaçant le courriel indésirable (le spam) de leur boîte de réception vers le dossier « LearnAsSpam », et en COPIANT le courriel véritable envoyé par erreur dans le dossier « pourriels » (junk) dans le dossier « LearnAsHam ». Tous les messages dans LearnAsSpam et LearnAsHam sont supprimés une fois qu'ils ont été traités et leurs jetons ajoutés à la base de données Bayes. | |

| − | + | Pour l'installation : | |

| − | + | * Activez la base de données bayes comme décrit dans [[Email/fr#Autoapprentissage_bay.C3.A9sien | Auto-apprentissage bayésien]] (ce n'est pas la meilleure approche, préférez l'apprentissage manuel par l'utilisateur), ou | |

| + | * Installez smeserver-learn comme indiqué sur la page du wiki [[Learn/fr | Learn]] (et maintenez l'autoapprentissage désactivé), puis | ||

| + | * Demandez à vos utilisateurs de déplacer tout le courrier indésirable trouvé dans leur boîte de réception vers leur dossier LearnAsSpam et de COPIER tout courriel non spam (ham) trouvé dans leur dossier junkmail dans leur dossier LearnAsHam. | ||

| − | + | C'est un moyen très efficace de réduire l'impact du spam sur votre installation. Ne craignez pas de réexécuter des fichiers étiquetés en tant que SPAM, car ils seront soit ignorés si tous leurs modèles sont connus, soit les Bayes risquent d’attraper un modèle de plus qui pourrait vous aider à éviter le prochain SPAM entrant d'être accepté. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | Si vous le souhaitez, le code ci-dessous compte le nombre de courriels contenus dans les répertoires LearnAsSpam et LearnAsHam (de tous les utilisateurs). C'est utile pour savoir si vos utilisateurs utilisent ces dossiers. Cependant, Learn vous enverra un rapport après chaque passe. Si vous êtes intéressé(e) par le nombre de courriels laissés dans le répertoire junkmail sans aucune attention, vous pouvez installer [[mailstats | smeserver-mailstats]] et activer l'option pour les compter. | |

| − | |||

<pre> | <pre> | ||

#!/bin/bash | #!/bin/bash | ||

| Line 406: | Line 415: | ||

</pre> | </pre> | ||

| − | ====Learn | + | ====Contribution Learn==== |

| − | + | La contribution [[Learn/fr | Learn]] est destinée à installer et configurer les outils d'apprentissage Bayesien LearnAsSpam & LarnAsHam. | |

| − | ==== | + | ====Remettre la base de données Bayésienne à zéro==== |

| − | + | Fondé sur ce fil de forum http://forums.contribs.org/index.php/topic,50712.msg258844.html#msg258844, il peut être avantageux de vider les bases de données Bayésiennes au bout de quelques années et de les re-créer, de façon à tester la performance du filtrage des pourriels. | |

| − | + | Suivre ces instructions pour arrêter l'auto-apprentissage Bayésien, effacer la base de données, créer une base de données vide et redémarrer l'auto-apprentissage Bayésien : | |

config setprop spamassassin UseBayes 0 | config setprop spamassassin UseBayes 0 | ||

| Line 425: | Line 434: | ||

chmod 640 /var/spool/spamd/.spamassassin/bayes_* | chmod 640 /var/spool/spamd/.spamassassin/bayes_* | ||

signal-event email-update | signal-event email-update | ||

| + | |||

| + | Les mises à jour de smeserver-spamassasin nécessitent désormais deux nouveaux paramètres de base de données de configuration pour activer l'auto-apprentissage bayésien. Voir le message du forum à https://forums.contribs.org/index.php/topic,54320.msg284208.html#msg284208 | ||

===The Sonora Communications "Spam Filter Configuration for SME 7" howto=== | ===The Sonora Communications "Spam Filter Configuration for SME 7" howto=== | ||

| Line 430: | Line 441: | ||

http://www.sonoracomm.com/support/19-inet-support/49-spam-filter-configuration-for-sme-7 | http://www.sonoracomm.com/support/19-inet-support/49-spam-filter-configuration-for-sme-7 | ||

| − | ===GeoIP: | + | ===GeoIP : blocage de pourriel fondé sur des informations géographiques=== |

| − | + | Le module d'extension GeoIP pour Spamassasin nous permet de savoir d’où notre serveur de messagerie reçoit un courriel. Si nous recevons trop de pourriels d'un endroit particulier, cela aidera à le localiser. Nous pouvons ensuite utiliser cette information pour rejeter les connexions provenant de cet endroit, qui augmentent la charge de notre serveur. | |

| − | {{Note box | | + | {{Note box | type=Note :| cela peut être un moyen grossier de bloquer le spam et aussi, potentiellement, de bloquer les utilisateurs légitimes !}} |

| − | + | Vous pouvez trouver des informations sur son installation et son utilisation sur la page [[GeoIP]]. | |

| − | == | + | ==Antivirus== |

| − | SME | + | Le serveur SME-KOOZALI utilise Clam AntiVirus (http://www.clamav.net) comme moteur antivirus intégré et par défaut. |

| + | ===Les signatures=== | ||

| − | + | Par défaut, le serveur SME-KOOZALI obtiendra automatiquement les mises à jour de la base de données de signatures de virus de ClamAV. | |

| − | |||

| − | + | D'autres personnes et organisations ont développé des signatures supplémentaires pouvant également être utilisées avec ClamAV pour fournir une protection supplémentaire. Les bases de données de ces signatures peuvent être téléchargées et installées sur le serveur SME-KOOZALI et utilisées par ClamAV. | |

| − | + | Pour automatiser le téléchargement et l'installation des bases de données supplémentaires, ainsi que pour contrôler les bases de données que vous utilisez, suivez les instructions données dans le [[Virus:Additional_Signatures|Virus:Additional Signatures]] Howto (en anglais). | |

| + | ===Analyse heuristique=== | ||

| + | HeuristicScanPrecedence est une nouvelle option de clamav 0.94. | ||

| − | + | Lorsqu'elle est activée, si une analyse heuristique (telle que phishingScam) détecte un éventuel virus/ameçonnage, elle cessera immédiatement. Recommandé, elle économise du temps d'analyse de processeur. | |

| − | |||

| − | + | Pour activer cette fonctionnalité : | |

| + | config setprop clamav HeuristicScanPrecedence yes | ||

| + | expand-template /etc/clamd.conf | ||

| + | sv t clamd | ||

| − | + | La valeur est désactivée par défaut. | |

| − | + | === Filtrage des pièces jointes === | |

| − | + | La fonctionnalité permettant de bloquer d'éventuels fichiers exécutables et de virus joints aux courriels a été intégrée à SME Server v7.x. Consultez la page [[SME_Server:Documentation:Administration_Manual:Chapter13/fr#13.10.2._Param.C3.A8tres_de_filtrage_des_courriels | Messagerie électronique]] dans le gestionnaire du serveur. | |

| − | |||

| − | + | Des modèles supplémentaires de signature de fichier peuvent être ajoutés aux valeurs par défaut SME. Voir le guide pratique [[Virus:Email_Attachment_Blocking | Virus: Email Attachment Blocking]] (en anglais) pour plus d'informations. | |

| − | === | + | ===Filtrage des pièces jointes=== |

| − | + | La fonctionnalité permettant de bloquer les éventuels fichiers exécutables et virus joints aux courriels a été intégrée à SME Server v7.x. Voir le panneau [[https://wiki.koozali.org/SME_Server:Documentation:Administration_Manual:Chapter13/fr#13.10.2._Param.C3.A8tres_de_filtrage_des_courriels|Email]] dans le gestionnaire de serveur. | |

| − | + | Des modèles de signature de fichier supplémentaires peuvent être ajoutés aux valeurs par défaut de SME. Voir le tutoriel [[Virus:Email_Attachment_Blocking|Virus:Email Attachment Blocking]] pour plus d'informations. | |

| − | == | + | ==Clients de messagerie (courrielleurs)== |

| − | === | + | ===Message « concurrency limit reached » en utilisation IMAP=== |

| − | + | Ce message d'erreur apparaît parfois de Thunderbird : | |

''This Mail-server is not a imap4 mail-server'' | ''This Mail-server is not a imap4 mail-server'' | ||

| − | + | Pour contourner ces limitations de Thunderbirds, changer ce paramètre de Thunderbird sur false | |

| − | * | + | |

| − | * | + | *Préférences, Avancé, Éditeur de configuration (alias about:config) : filtre sur tls. |

| + | * définir security.enable_tls sur « false ». | ||

| + | |||

| + | Si la limite totale de simultanéité est atteinte, cela ressemblera à ceci dans /var/log/dovecot/current : | ||

| + | |||

| + | @400000005a1c2c1f19c9381c master: Warning: service(imap): process_limit (2) reached, client connections are being dropped | ||

| + | |||

| + | @400000005a1c2c291a4712dc imap-login: Error: read(imap) failed: Remote closed connection (destination service { process_limit } reached?) | ||

| + | |||

| + | @400000005a1c2c291a471aac imap-login: Error: read(imap) failed: Remote closed connection (destination service { process_limit } reached?) | ||

| + | |||

| + | |||

| + | Pour la limite de simultanéité par adresse IP, cela ressemblera à ceci : | ||

| + | |||

| + | @400000005a1c2c6214542b94 imap-login: Info: Maximum number of connections from user+IP exceeded (mail_max_userip_connections=2): user=<someone>, method=PLAIN, rip=192.168.x.y, lip=192.168.z.t, TLS, session=<abcdefgh> | ||

| + | |||

| + | @400000005a1c2c6233f1bcb4 imap-login: Info: Maximum number of connections from user+IP exceeded (mail_max_userip_connections=2): user=<someone>, method=PLAIN, rip=192.168.x.y, lip=192.168.z.t, TLS, session=<ijklmnop> | ||

| + | |||

| + | Les commandes suivantes vous donneront la valeur actuelle : | ||

| + | db configuration getprop imap ConcurrencyLimit || echo 400 | ||

| + | db configuration getprop imap ConcurrencyLimitPerIP || echo 12 | ||

| − | + | Vous pouvez aussi augmenter les valeurs des paramètres ConcurrencyLimitPerIP et/ou ConcurrencyLimit pour imap et/ou imaps (sécure) | |

config setprop imap ConcurrencyLimitPerIP 20 | config setprop imap ConcurrencyLimitPerIP 20 | ||

config setprop imaps ConcurrencyLimitPerIP 20 | config setprop imaps ConcurrencyLimitPerIP 20 | ||

signal-event post-upgrade; signal-event reboot | signal-event post-upgrade; signal-event reboot | ||

| − | {{Note box| | + | {{Note box|type=Note : |pour SME9, seules les clés imap ont des propriétés ConcurrencyLimitPerIP, checkConcurrencyLimit, ProcessMemoryLimit. si vous réglez ces propriétés sur les clés imaps, un fragment de migration les supprimera automatiquement.}} |

| + | Pour voir la configuration : | ||

| + | config show imap | ||

| − | + | tail -f /var/log/dovecot/current | tai64nlocal #anciennement | |

| − | tail -f /var/log/ | ||

| − | + | Plus de détails peuvent être trouvés en anglais [http://forums.contribs.org/index.php?topic=33124.0 ici] ou [https://forums.contribs.org/index.php/topic,51872.0 ici]. | |

| − | {{Tip box| | + | {{Tip box|type=Astuce : |vous pouvez voir si vous manquez de connexions disponibles dans votre fichier journal /var/log/imaps/current et rechercher des messages comme l'extrait de journal ci-dessous où le paramètre ConcurrencyLimitPerIP a été défini sur 20. Une 21e connexion a été tentée et a été refusée. |

tcpsvd: info: pid 30693 from 10.1.0.104 | tcpsvd: info: pid 30693 from 10.1.0.104 | ||

| Line 491: | Line 526: | ||

tcpsvd: info: deny 30693 0:10.1.0.21 ::10.1.0.104:49332 ./peers/10.1.0 | tcpsvd: info: deny 30693 0:10.1.0.21 ::10.1.0.104:49332 ./peers/10.1.0 | ||

}} | }} | ||

| − | {{Tip box| | + | {{Tip box|type=Astuce :| les oordinateurs portables ont tendance à se déconnecter fréquemment du réseau et à se reconnecter. Quand cette déconnection se fait, les sessions créées sur le serveur ne sont pas immédiatement nettoyées (il faut un délai de quelques minutes avant qu'elles ne le soient. Quand le client courriel se reconnecte, il crée de nouvelles connexions réseau et vous vous trouvez dans la situation où ces nouvelles connexions sont refusées à cause de la limite de simultanéité. Sur l'ordinateur portable, cela peut générer un message comme « Impossible de se connecter au serveur ».}} |

| − | }} | + | {{Tip box|type=Astuce : |certains clients de messagerie utilisent une connexion distincte par dossier imap, de sorte que les limites de simultanéité peuvent se produire pour les utilisateurs qui ont de nombreux dossiers imap.}} |

| − | {{Tip box| | ||

| − | }} | ||

| − | ===Mail server is not an IMAP4 mail server=== | + | ===« Mail server is not an IMAP4 mail server »=== |

| − | + | C'est un bogue de Thunderbird, les précédentes astuces peuvent aider. | |

===The Bat=== | ===The Bat=== | ||

| Line 524: | Line 557: | ||

-click OK > NEXT > FINISHED | -click OK > NEXT > FINISHED | ||

-you're finished, your email should work now | -you're finished, your email should work now | ||

| + | |||

| + | ===Outlook 2013 on Windows 10 gives "An unknown error occurred, error code 0x8004011c" when attempting an IMAP connection for a DOMAIN user=== | ||

| + | This is a known issue with the above combination of Windows and Outlook version as of 2015-02-18 (see: [http://bugs.contribs.org/show_bug.cgi?id=9618 Bug 9618]). | ||

| + | |||

| + | The following registry key resolves the issue: To work around this problem, set the value of the ProtectionPolicy registry entry to 1 to enable local backup of the MasterKey instead of requiring a RWDC in the following registry subkey: | ||

| + | [HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Protect\Providers\df9d8cd0-1501-11d1-8c7a-00c04fc297eb] "ProtectionPolicy"=dword:00000001 | ||

| + | The PortectionPolicy entry may need to be created | ||

===Outlook 2013 on Windows 8.1 gives error 0x800CCC1A when sending over SMTP port 465=== | ===Outlook 2013 on Windows 8.1 gives error 0x800CCC1A when sending over SMTP port 465=== | ||

| Line 563: | Line 603: | ||

signal-event email-update | signal-event email-update | ||

| − | === | + | ===Après avoir mis à niveau mon serveur SME, mes dossiers de messagerie ont disparu en utilisant l'IMAP=== |

| − | + | Après une mise à niveau vers une nouvelle version, s'il y a des dossiers IMAP manquants, le client peut avoir besoin de se réabonner aux dossiers. Cela peut affecter soit les utilisateurs de webmail, soit ceux qui utilisent un client de messagerie IMAP. | |

===Entourage: Using SME's Self-Signed Certificate for SSL Connections from Entourage on OS X 10.4=== | ===Entourage: Using SME's Self-Signed Certificate for SSL Connections from Entourage on OS X 10.4=== | ||

| Line 595: | Line 635: | ||

If you are accessing your SME server using a different name than the one encoded in the certificate you will still receive a security warning from Entourage, but "OK" will now grant access to your folders. | If you are accessing your SME server using a different name than the one encoded in the certificate you will still receive a security warning from Entourage, but "OK" will now grant access to your folders. | ||

| − | Notes: | + | Notes : |

| + | |||

* Procedure mostly taken from http://www.kerio.com/manual/kmsug/en/ch09s06.html | * Procedure mostly taken from http://www.kerio.com/manual/kmsug/en/ch09s06.html | ||

* I still get various other IMAP errors due, I suspect, to the "concurrency limit reached" issue. | * I still get various other IMAP errors due, I suspect, to the "concurrency limit reached" issue. | ||

* Click on "Show Keychains" in Apple's "Keychain Access" if you need to delete a certificate and try again. | * Click on "Show Keychains" in Apple's "Keychain Access" if you need to delete a certificate and try again. | ||

| − | === | + | ===Comment puis-je faire en sorte que mon courriel affiche l'adresse d'expéditeur correcte=== |

| − | + | L'adresse « De : » d'un courriel n'est pas fournie par le serveur. Elle est fournie par le client de messagerie. | |

| − | * | + | * Configurez votre compte dans votre client de messagerie avec la bonne adresse « De : ». |

| − | * | + | * Vous pouvez changer l'adresse « De : » dans le webmail avec ce qui suit : |

| − | ** | + | **Connectez-vous au webmail en tant qu'utilisateur, allez dans ''options-informations personnelles'' et changez ''identité'' pour avoir la bonne adresse « De : ». Vous pouvez avoir plusieurs identités avec un seul utilisateur. |

| − | + | Certains e-courriels générés par le système sont créés par le serveur, certaines contributions peuvent envoyer des courriels en externe, dans ces cas, vous avez besoin d'un nom de domaine valide pour le serveur, achetez-en un ou utilisez un fournisseur gratuit comme dyndns.org. | |

| − | == | + | ===Outlook 365 / Outlook 2019 IMAP Configuration=== |

| + | |||

| + | Microsoft has disabled the ability to enter the IMAP/SMTP username in the account setup wizard in Outlook 365 / 2019 for Windows. The wizard used within Outlook requires that the IMAP/SMTP username be the full email address. | ||

| + | |||

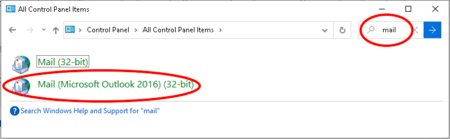

| + | To work around this issue, setup the account using "Mail (Microsoft Outlook 2016)" in the Windows control panel: | ||

| + | [[File:Screen Shot 2019-12-04 at 6.44.18 AM.png|450px]] | ||

| + | |||

| + | ==Réglages du serveur== | ||

===qmail ConcurrencyLocal=== | ===qmail ConcurrencyLocal=== | ||

| − | + | La valeur par défaut pour /var/qmail/control/concurrencylocal est 20. Ce réglage controle le nombre maximum d'envois simultanés en local. | |

| − | + | Il y a une propriété optionnelle de la base de données (qui n'apparaît pas jusqu'à qu'elle soit modifiée de sa valeur par défaut) dénommée ConcurrencyLocal pour qmail dans la base de données de configuration. La propriété ConcurrencyLocal change la valeur enregistrée dans /var/qmail/control/concurrencylocal. | |

| − | + | Elle peut être réglée, par exemple, pour diminuer la limite de concurrence : | |

config setprop qmail ConcurrencyLocal 6 | config setprop qmail ConcurrencyLocal 6 | ||

signal-event email-update | signal-event email-update | ||

===qmail ConcurrencyRemote=== | ===qmail ConcurrencyRemote=== | ||

| − | + | La valeur par défaut pour /var/qmail/control/concurrencyremote est 20. Ce réglage controle le nombre maximum d'envois simultanés à distance. | |

| − | + | Il y a une propriété optionnelle de la base de données (qui n'apparaît pas jusqu'à qu'elle soit modifiée de sa valeur par défaut) dénommée ConcurrencyRemote pour qmail dans la base de données de configuration. La propriété ConcurrencyRemote change la valeur enregistrée dans /var/qmail/control/concurrencyremote. | |

| − | + | Elle peut être réglée, par exemple, pour diminuer la limite de concurrence à distance : | |

config setprop qmail ConcurrencyRemote 10 | config setprop qmail ConcurrencyRemote 10 | ||

signal-event email-update | signal-event email-update | ||

| − | + | Se référer également à ce commentaire de CB http://forums.contribs.org/index.php/topic,50091.msg251320.html#msg251320 | |

| − | |||

| − | http://forums.contribs.org/index.php/topic,50091.msg251320.html#msg251320 | ||

| − | === | + | ===Pendant combien de temps renvoyer un courriel avant de le déclarer comme non livrable=== |

| − | + | Pour configurer la durée pendant laquelle le serveur SME essaiera de livrer un message avant de renvoyer une erreur permanente : | |

mkdir -p /etc/e-smith/templates-custom/var/qmail/control | mkdir -p /etc/e-smith/templates-custom/var/qmail/control | ||

| Line 641: | Line 687: | ||

sv t qmail | sv t qmail | ||

| − | + | La valeur par défaut est 604800 secondes, soit une semaine.<br> | |

| − | + | L'exemple ci-dessus montre 172800 secondes, soit deux jours (une fin de semaine pour la mise à niveau infra !) | |

source: http://forums.contribs.org/index.php/topic,47471.0.html | source: http://forums.contribs.org/index.php/topic,47471.0.html | ||

| − | === | + | ===Messages à double rebond=== |

| − | + | Pour empêcher l'administrateur de recevoir des messages à double rebond : | |

| − | + | config setprop qmail DoubleBounceTo nom_d_utilisateur | |

| − | + | signal-event email-update | |

| − | + | Ou simplement les supprimer. Vous risquez de perdre des doubles rebonds légitimes (qui sont rares, mais vous voulez les regarder quand ils se produisent) : | |

| − | |||

| − | + | config setprop qmail DoubleBounceTo devnull | |

| − | + | signal-event email-update | |

| − | + | Voir une explication plus longue [[Email_delete_double-bounce_messages | ici]]. | |

| − | === | + | ===Conservez une copie de tous les courriels=== |

| − | + | Vous devrez peut-être conserver une copie de tous les e-mails envoyés vers ou depuis votre serveur de messagerie. | |

| − | + | Cela peut être pour des raisons juridiques ou autres. | |

| − | + | Les instructions suivantes créeront un nouveau compte utilisateur (maillog par défaut) et lui transmettront tous les courriels qui transitent par votre serveur SME. | |

| − | + | Tout d'abord, connectez-vous au gestionnaire de serveur et créez l'utilisateur '''maillog'''. | |

| − | + | Accédez à la ligne de commande SME (connectez-vous en tant qu'utilisateur root) et émettez les commandes suivantes : | |

config setprop qpsmtpd Bcc enabled | config setprop qpsmtpd Bcc enabled | ||

signal-event email-update | signal-event email-update | ||

| − | + | En option, rendez le transfert des courriels invisible pour l'utilisateur final. Sans cela, il y aura un en-tête X-Copied-To: dans chaque courriel. Exécutez cette commande avant le « signal-event » : | |

config setprop qpsmtpd BccMode bcc | config setprop qpsmtpd BccMode bcc | ||

| − | + | Si vous souhaitez afficher les courriels, pointez votre client de messagerie vers le SME et connectez-vous en tant que maillog. | |

| + | |||

| + | Vous pouvez modifier l'utilisateur par défaut : | ||

| + | |||

| + | config setprop qpsmtpd BccUser someuser | ||

====Keep a copy of outgoing emails only==== | ====Keep a copy of outgoing emails only==== | ||

| Line 701: | Line 750: | ||

More info: | More info: | ||

perldoc /usr/share/qpsmtpd/plugins/bcc | perldoc /usr/share/qpsmtpd/plugins/bcc | ||

| − | |||

===Set Helo hostname=== | ===Set Helo hostname=== | ||

| Line 717: | Line 765: | ||

===Set max email size=== | ===Set max email size=== | ||

| − | * IMPORTANT: [[bugzilla: 7876]] points out that if your system has ''/var/service/qpsmtpd/config/databytes'' it should be deleted. (Fixed as of smeserver-qpsmtpd-2.4.0-7.el6.sme.noarch - see [[bugzilla: 8329]]). | + | *IMPORTANT: [[bugzilla: 7876]] points out that if your system has ''/var/service/qpsmtpd/config/databytes'' it should be deleted. (Fixed as of smeserver-qpsmtpd-2.4.0-7.el6.sme.noarch - see [[bugzilla: 8329]]). |

There are several components involved in sending email on a SME server. Each component has a size limit that may affect an email message that passes through the server. | There are several components involved in sending email on a SME server. Each component has a size limit that may affect an email message that passes through the server. | ||

| Line 724: | Line 772: | ||

{| width="100%" cellspacing="0" cellpadding="5" border="1" | {| width="100%" cellspacing="0" cellpadding="5" border="1" | ||

| − | ! Subsystem | + | !Subsystem |

| − | ! Function | + | !Function |

| − | ! Default Limit | + | !Default Limit |

| − | ! Command to change size | + | !Command to change size |

| − | ! Notes | + | !Notes |

|- | |- | ||

|qmail | |qmail | ||

| Line 740: | Line 788: | ||

|15M | |15M | ||

|config setprop clamav MaxFileSize 15M | |config setprop clamav MaxFileSize 15M | ||

| − | |Value includes human-readable abbreviations. "15M" equals 15 MegaBytes. | + | |Value includes human-readable abbreviations. "15M" equals 15 MegaBytes. |

| + | |- | ||

| + | |clamd | ||

| + | |Involved in attachment virus scanning | ||

| + | |1400000000 | ||

| + | |config setprop clamd MemLimit 1400000000 | ||

| + | |May require increase per [https://forums.contribs.org/index.php?topic=54070.0;topicseen this forum topic] | ||

|- | |- | ||

|qpsmtpd | |qpsmtpd | ||

| Line 763: | Line 817: | ||

These attributes could result in the rejection of a compressed attachment on a SME server: | These attributes could result in the rejection of a compressed attachment on a SME server: | ||

| − | * ArchiveMaxCompressionRatio (default 300) | + | |

| − | * MaxFiles (default 1500) | + | *ArchiveMaxCompressionRatio (default 300) |

| − | * MaxRecursion (default 8) | + | *MaxFiles (default 1500) |

| + | *MaxRecursion (default 8) | ||

| + | |||

====spamassassin==== | ====spamassassin==== | ||

By default the qpsmtpd 'spamassassin' plugin does not pass any messages over 500,000 bytes to spamassassin for scanning. | By default the qpsmtpd 'spamassassin' plugin does not pass any messages over 500,000 bytes to spamassassin for scanning. | ||

| Line 790: | Line 846: | ||

signal-event email-update | signal-event email-update | ||

| − | === Large attachments not displaying in webmail === | + | ===Large attachments not displaying in webmail=== |

Due to limits set in the PHP configuration it might be that webmail will not display large attachments (see also [[bugzilla:3990]]). The following entries are related to the error and can be found in the log files: | Due to limits set in the PHP configuration it might be that webmail will not display large attachments (see also [[bugzilla:3990]]). The following entries are related to the error and can be found in the log files: | ||

| Line 810: | Line 866: | ||

Can be either a user, pseudonym or group | Can be either a user, pseudonym or group | ||

| − | db accounts setprop groupname/username Visible internal | + | db accounts setprop groupname/username/pseudonym Visible internal |

signal-event email-update | signal-event email-update | ||

If you want to remove | If you want to remove | ||

| − | db accounts delprop groupname/username Visible | + | db accounts delprop groupname/username/pseudonym Visible |

signal-event email-update | signal-event email-update | ||

| − | * If you need to restrict emails for all users you can perform this command line | + | *If you need to restrict emails for all users you can perform this command line |

db accounts show | awk -F "=" '/\=user/ {print $1}' |while read USER; do db accounts setprop $USER Visible internal; done | db accounts show | awk -F "=" '/\=user/ {print $1}' |while read USER; do db accounts setprop $USER Visible internal; done | ||

| Line 825: | Line 881: | ||

db accounts show | awk -F "=" '/\=user/ {print $1}' |while read USER; do db accounts delprop $USER Visible; done | db accounts show | awk -F "=" '/\=user/ {print $1}' |while read USER; do db accounts delprop $USER Visible; done | ||

signal-event email-update | signal-event email-update | ||

| + | {{Note box|Please note that admin and other system accounts can not be hidden from external network this way. | ||

| + | |||

| + | Also note that Pseudonyms can be set to internal only using the server-manager.}} | ||

===I can't receive mail at: user@mail.domain.tld=== | ===I can't receive mail at: user@mail.domain.tld=== | ||

| Line 836: | Line 895: | ||

This is logged is in /var/log/messages. | This is logged is in /var/log/messages. | ||

| − | === | + | ===Allow SMTP relay of mail without encryption/authentication=== |

| − | + | ||

| − | + | Change the configuration of the system from the default, so that it no longer requires encryption/authentication before allowing relaying of mail. | |

| − | + | ||

| + | * For most case, you really want to allow few specific clients on your LAN or trusted networks, this is done by setting a coma separated list of ip this way (replace IP1, IP2, IP3 by valid ips). | ||

| + | config set qpsmtpd UnauthenticatedRelayClients IP1,IP2,IP3 | ||

signal-event email-update | signal-event email-update | ||

| − | |||

| − | |||

| − | + | * In some case you would have a whole dedicated network with appliances needing to send email without auth, this is done this way | |

| − | + | db networks setprop {$network} RelayRequiresAuth disabled | |

signal-event email-update | signal-event email-update | ||

| − | + | * In case you needs are not fulfilled because you need to accommodate a list of remote IP or a sub network of a larger trusted network, you can create a custom template. Here for reference the accepted formats: | |

| − | |||

| − | |||

| − | |||

mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/relayclients | mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/relayclients | ||

| − | echo "# | + | # a subnetwork by only using a prefix of full ip |

| − | /etc/e-smith/templates-custom/var/service/qpsmtpd/config/relayclients/ | + | echo "10.10.0.">> /etc/e-smith/templates-custom/var/service/qpsmtpd/config/relayclients/80custom |

| + | # an external ip | ||

| + | echo "99.10.1.23" >> /etc/e-smith/templates-custom/var/service/qpsmtpd/config/relayclients/80custom | ||

| + | # an external network you control | ||

| + | echo "164.163.12.1/30" >> /etc/e-smith/templates-custom/var/service/qpsmtpd/config/relayclients/80custom | ||

signal-event email-update | signal-event email-update | ||

| − | * | + | * Disable smtp authentication on all local interfaces as shown in [[Bugzilla: 6522]] |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | Disable smtp authentication as shown in [[Bugzilla: 6522]] | ||

config setprop qpsmtpd RelayRequiresAuth disabled | config setprop qpsmtpd RelayRequiresAuth disabled | ||

| Line 940: | Line 992: | ||

eg a disclaimer is added to internal to external messages but not internal to internal messages. | eg a disclaimer is added to internal to external messages but not internal to internal messages. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

To disable the disclaimer function for all domains on your sme server | To disable the disclaimer function for all domains on your sme server | ||

| Line 998: | Line 1,045: | ||

harassment). | harassment). | ||

| + | ====Prior SME9.2 : qpsmtpd check_badmailfromto plugin==== | ||

To control mail from external locations to internal locations do | To control mail from external locations to internal locations do | ||

mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/0 | mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/0 | ||

mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins | mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins | ||

| − | + | echo "check_badmailfromto" > /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins/31check_badmailfromto | |

| + | ln -s /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins/31check_badmailfromto /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/0/31check_badmailfromto | ||

| + | signal-event email-update | ||

| − | + | To control mail sent from internal locations to internal locations, in addition to the above also do | |

| − | + | mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/local | |

| − | + | ln -s /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins/31check_badmailfromto /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/local/31check_badmailfromto | |

| − | + | signal-event email-update | |

| − | + | ||

| + | |||

| + | ====Since SME9.2 : qpsmtpd badmailfromto plugin==== | ||

| + | remove previous templates, if you are updating | ||

| + | rm /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins/31check_badmailfromto \ | ||

| + | /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/0/31check_badmailfromto \ | ||

| + | /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/local/31check_badmailfromto | ||

| − | + | To control mail from external locations to internal locations do | |

| − | ln -s /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins/ | + | mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/0 |

| + | mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins | ||

| + | echo "badmailfromto" > /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins/31badmailfromto | ||

| + | ln -s /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins/31badmailfromto /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/0/31badmailfromto | ||

signal-event email-update | signal-event email-update | ||

To control mail sent from internal locations to internal locations, in addition to the above also do | To control mail sent from internal locations to internal locations, in addition to the above also do | ||

mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/local | mkdir -p /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/local | ||

| − | ln -s /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins/ | + | ln -s /etc/e-smith/templates-custom/var/service/qpsmtpd/config/plugins/31badmailfromto /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/local/31badmailfromto |

signal-event email-update | signal-event email-update | ||

| + | |||

| + | ====For Qmail==== | ||

Create and configure the badmailfromto custom template fragment | Create and configure the badmailfromto custom template fragment | ||

| Line 1,078: | Line 1,139: | ||

db accounts setprop username EveryoneEmail no | db accounts setprop username EveryoneEmail no | ||

| − | signal-event user-modify | + | signal-event user-modify username |

| − | |||

| − | |||

===How do I remove an email address from any regular group=== | ===How do I remove an email address from any regular group=== | ||

| Line 1,096: | Line 1,155: | ||

This behaviour is only available as per e-smith-qmail-2.4.0-7.sme see bug #9540 | This behaviour is only available as per e-smith-qmail-2.4.0-7.sme see bug #9540 | ||

| + | |||

| + | ===Change the number of logs retained for qpsmtpd and/or sqpsmtpd=== | ||

| + | The normal retention is 5 logs for both qpsmptd and sqpsmtpd. This may or may not fit all installations. This information is pulled from bugzilla. | ||

| + | |||

| + | Check your config to see if any change has been made to the default log retention rules. Note there are different rules for qpsmtpd and sqpsmtpd. You have to make changes to both as you require. | ||

| + | config show qpsmtpd | ||

| + | If the KeepLogFiles property isn't listed, the default rules apply. Determine how many logs you would like to keep and apply that to the following example. In the command below, 15 is used to keep 15 qpsmtpd logs. | ||

| + | db configuration setprop qpsmtpd KeepLogFiles 15 | ||

| + | Restart multilog with the following. | ||

| + | sv t /service/qpsmtpd/log | ||

| + | Check that your setting saved. | ||

| + | ps aux | grep qpsmtpd | grep multi | ||

| + | Look for the line that ends with /var/log/qpsmtpd and verify the number after n equals your KeepLogFiles property from above. | ||

==DKIM Setup - qpsmtpd version<0.96== | ==DKIM Setup - qpsmtpd version<0.96== | ||

| Line 1,140: | Line 1,212: | ||

If you want to customize the signing you can add parameters to the line in /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/local/69dkim_sign. Parameters and value are separated by a space only. | If you want to customize the signing you can add parameters to the line in /etc/e-smith/templates-custom/var/service/qpsmtpd/config/peers/local/69dkim_sign. Parameters and value are separated by a space only. | ||

| − | # keys : "dk" or "domainkeys" for domainkey signature only, "dkim" for DKIM signature only, default "both" (n.b. above template example is dkim ONLY) | + | #keys : "dk" or "domainkeys" for domainkey signature only, "dkim" for DKIM signature only, default "both" (n.b. above template example is dkim ONLY) |

| − | # dk_method : for domainkey method , default "nofws" | + | #dk_method : for domainkey method , default "nofws" |

| − | # selector : the selector you want, default "default" | + | #selector : the selector you want, default "default" |

| − | # algorithm : algorithm for DKIM signing, default "rsa-sha1" | + | #algorithm : algorithm for DKIM signing, default "rsa-sha1" |

| − | # dkim_method : for DKIM, default "relaxed" | + | #dkim_method : for DKIM, default "relaxed" |

NB: key files can not be defined in parameters, they need to be in /var/service/qpsmtpd/config/dkimkeys/{SENDER_DOMAIN}.private | NB: key files can not be defined in parameters, they need to be in /var/service/qpsmtpd/config/dkimkeys/{SENDER_DOMAIN}.private | ||

| Line 1,154: | Line 1,226: | ||

==DKIM Setup - qpsmtpd version >= 0.96== | ==DKIM Setup - qpsmtpd version >= 0.96== | ||

| − | + | La version 0.96 et supérieure prend en charge DKIM de manière native sans avoir besoin de plugins supplémentaires. | |

| − | + | Tout ce que vous avez à faire est d'activer la signature DKIM et de créer les entrées DNS TXT pour la prendre en charge. | |

| − | + | Activez la signature : | |

db configuration setprop qpsmtpd DKIMSigning enabled | db configuration setprop qpsmtpd DKIMSigning enabled | ||

signal-event email-update | signal-event email-update | ||

| − | + | et ensuite exécutez : | |

| − | qpsmtpd-print-dns < | + | qpsmtpd-print-dns <nom_de_domaine> |

| + | |||

| + | pour voir la ou les entrée(s) DNS nécessaire(s). | ||

| + | |||

| + | Ensuite, vous devez mettre à jour votre DNS. | ||

| + | |||

| + | {{Tip box|type=Astuce : |msg=vous pouvez vérifier que vos paramètres sont corrects en envoyant un courriel à check-auth@verifier.port25.com, un service gratuit dont le but est de vérifier si votre domaine ne contredit pas les politiques de messagerie. Veuillez vérifier attentivement la réponse. Voir [[bugzilla:4558#c6]].}} | ||

| + | |||

| + | Voir aussi [[bugzilla:9694]] et https://wikit.firewall-services.com/doku.php/smedev/qpsmtpd_096#documentation . | ||

| + | |||

| + | Plus de détails sur les entrées DNS à créer sont disponibles [https://wiki.contribs.org/Email/fr#Inbound_DKIM_.2F_SPF_.2F_DMARC ici.] | ||

| + | |||

| + | La vérification DKIM entrante est également activée par défaut. | ||

| − | + | Si vous rencontrez un problème lors de l'utilisation du champ DKIM fourni ci-dessus avec votre fournisseur/registraire DNS, veuillez d'abord le contacter pour vous assurer que le problème n'est pas lié à la manière dont vous essayez de saisir les informations. S'il est probable que vous ayez des erreurs « champ invalide » ou « champ trop long » et que votre fournisseur ne soit pas en mesure de vous aider ou de mettre à jour son interface, vous pouvez générer une clé DKIM plus courte (de 1024 au lieu du 2048 bits par défaut) de cette façon : | |

| − | + | cd /home/e-smith/dkim_keys/default | |

| + | mv private private.long | ||

| + | mv public public.long | ||

| + | openssl genrsa -out private 1024 | ||

| + | openssl rsa -in private -pubout -out public | ||

| + | chown qpsmtpd:qpsmtpd private | ||

| + | chown root:qpsmtpd public | ||

| + | chmod 0400 private | ||

| + | signal-event email-update | ||

| + | qpsmtpd-print-dns | ||

| − | + | ===Signature DKIM sortante / Politique SPF / DMARC pour plusieurs domaines === | |

| + | La clé DKIM par défaut est créée dans /home/e-smith/dkim_keys/default. Pour activer la signature DKIM pour tous les domaines que vous gérez : | ||

| + | db configuration setprop qpsmtpd DKIMSigning enabled | ||

| + | signal-event email-update | ||

| − | + | Si vous voulez désactiver la signature DKIM pour un domaine, vous pouvez utilser : | |

| + | db domains setprop domain.com DKIMSigning disabled | ||

| + | signal-event email-update | ||

| − | + | Le comportement par défaut consiste à utiliser la même paire de clés pour tous vos domaines. Mais vous pouvez créer d'autres paires de clés pour un domaine spécifique si vous le souhaitez. Par exemple, si vous souhaitez utiliser une paire de clés spécifique pour le domaine domain.net : | |

| + | cd /home/e-smith/dkim_keys | ||

| + | mkdir domain.net | ||

| + | cd domain.net | ||

| + | echo default > selector | ||

| + | openssl genrsa -out private 2048 | ||

| + | openssl rsa -in private -out public -pubout | ||

| + | chown qpsmtpd:qpsmtpd private | ||

| + | chmod 400 private | ||

| + | signal-event email-update | ||

| − | + | Maintenant, les courriels utilisant une adresse d'expédition de domain.net sender seront signés par cette nouvelle clé, à la place de celle par défaut. | |

==Domain Keys== | ==Domain Keys== | ||

| Line 1,241: | Line 1,348: | ||

contribs | contribs | ||

org | org | ||

| + | ===Dovecot Idle_Notify=== | ||

| + | Poor battery consumption issues has been reported with K9-mail on recent Android systems. It is apparent one way of helping this is to modify the imap_idle_notify setting. The default is in Dovecot, and therefore on SME is 2 minutes. | ||

| + | |||

| + | K9 has an idle refresh of 24 mins but it seems with Dovecot defaults at 2 mins it causes lots of wake ups and battery drain. | ||

| + | |||

| + | This is configurable via a config db property. | ||

| + | |||

| + | Default on install | ||

| + | # config show dovecot | ||

| + | dovecot=service | ||

| + | Quotas=enabled | ||

| + | status=enabled | ||

| + | |||

| + | Set dovecot Idle_Notify to 20 minutes | ||

| + | |||

| + | # config setprop dovecot Idle_Notify 20 | ||

| + | # config show dovecot | ||

| + | dovecot=service | ||

| + | Idle_Notify=20 | ||

| + | Quotas=enabled | ||

| + | status=enabled | ||

| + | |||

| + | Expand template to update *.conf (can also issue a full reconfigure/reboot) | ||

| + | |||

| + | # expand-template /etc/dovecot/dovecot.conf | ||

| + | # dovecot -a |grep imap_idle_notify_interval | ||

| + | imap_idle_notify_interval = 20 mins | ||

==qpsmtpd== | ==qpsmtpd== | ||

| Line 1,263: | Line 1,397: | ||

The default configuration of each plugin is indicated in the 'Default Status' column. | The default configuration of each plugin is indicated in the 'Default Status' column. | ||

| − | {| width="100%" | + | {| width="100%" cellspacing="0" cellpadding="5" border="1" |

!Plugin | !Plugin | ||

!Purpose | !Purpose | ||

| Line 1,277: | Line 1,411: | ||

|- | |- | ||

|logging/logterse | |logging/logterse | ||

| − | |Allow greater logging detail using smaller log files. Optionally supports [[Email_Statistics#qplogsumm.pl|qplogsumm.pl]] to compile qpsmtpd statistics. | + | |Allow greater logging detail using smaller log files. Optionally supports [[Email_Statistics#qplogsumm.pl|qplogsumm.pl]] to compile qpsmtpd statistics. |

|enabled | |enabled | ||

|- | |- | ||

| Line 1,364: | Line 1,498: | ||

|'''disabled'''<br>(always disabled for local connections) | |'''disabled'''<br>(always disabled for local connections) | ||

|- | |- | ||

| − | |virus/clamav | + | |virus/clamav |

|Scan incoming email with ClamAV | |Scan incoming email with ClamAV | ||

|enabled | |enabled | ||

| Line 1,375: | Line 1,509: | ||

===Qpsmtpd for SME versions 9.2 and Later=== | ===Qpsmtpd for SME versions 9.2 and Later=== | ||

| − | {{Warning box|Please note that the version of qpsmtpd has been upgraded for SME version 9.2 and later to | + | {{Warning box|Please note that the version of qpsmtpd has been upgraded for SME version 9.2 and later to qpsmtpd version 0.96. This change has resulted in a lot of changes to the way it works, the plugins (and their names!) and the corresponding database entries, so this section ONLY applies to SME Version 9.2 and later version, see the previous section for the details.}} |

This section has been taken from the notes prepared by the dev who made the changes, the wiki is [https://wikit.firewall-services.com/doku.php/smedev/qpsmtpd_096#documentation here]. | This section has been taken from the notes prepared by the dev who made the changes, the wiki is [https://wikit.firewall-services.com/doku.php/smedev/qpsmtpd_096#documentation here]. | ||

| Line 1,381: | Line 1,515: | ||

Here is a list of the plugins in use, and a note of any changes that might have occurred: | Here is a list of the plugins in use, and a note of any changes that might have occurred: | ||

| − | + | *logterse: no change | |

| − | + | *tls: no change | |

| − | + | *auth_cvm_unix_local: no change | |

| − | + | *check_earlytalker: '''renamed earlytalker''' | |

| − | + | *count_unrecognized_commands: no change | |

| − | + | *bcc: no change | |

| − | + | *check_relay: '''renamed relay''' | |

| − | + | *check_norelay: '''merged into the relay plugin''' | |

| − | + | *require_resolvable_fromhost: '''renamed resolvable_fromhost''' | |

| − | + | *check_basicheaders: '''renamed headers''' | |

| − | + | *rhsbl: no change | |

| − | + | *dnsbl: no change | |

| − | + | *check_badmailfrom: '''renamed badmailfrom''' | |

| − | + | *check_badrcptto_patterns: '''doesn't exist anymore, merged with badrcptto''' | |

| − | + | *check_badrcptto: '''renamed badrcptto''' | |

| − | + | *check_spamhelo: '''renamed helo''' | |

| − | + | *check_smtp_forward: no change | |

| − | + | *check_goodrcptto: no change | |

| − | + | *rcpt_ok: no change | |

| − | + | *pattern_filter: no change | |

| − | + | *tnef2mime: no change | |

| − | + | *spamassassin: no change | |

| − | + | *clamav: no change | |

| − | + | *qmail-queue: no change | |

Here is a section for each of the new plugins which are installed by default. The ones that have not changed are documented [https://wiki.contribs.org/Email#Default_Plugin_Configuration above]. | Here is a section for each of the new plugins which are installed by default. The ones that have not changed are documented [https://wiki.contribs.org/Email#Default_Plugin_Configuration above]. | ||

| − | ==== Karma ==== | + | ====Karma==== |

The karma plugin tracks sender history. For each inbound email, various plugins can raise, or lower the "naughtiness" of the connection (eg, if SPF check passes, if the message is spammy etc...). For each host sending us email, the total number of connections, and the number of good and bad connections is recorded in a database. If a host as more bad than good connections in its history, emails will be rejected for 1 day. 3 settings are available for this plugin: | The karma plugin tracks sender history. For each inbound email, various plugins can raise, or lower the "naughtiness" of the connection (eg, if SPF check passes, if the message is spammy etc...). For each host sending us email, the total number of connections, and the number of good and bad connections is recorded in a database. If a host as more bad than good connections in its history, emails will be rejected for 1 day. 3 settings are available for this plugin: | ||

| − | + | *Karma (enabled|disabled): Default value is disabled. Change to enabled to use the plugin<br /> | |

| − | + | *KarmaNegative (integer): Default value is 2.<br /> It's the delta between good and bad connection to consider the host naughty enough to block it for 1 day.<br /> Eg, with a default value of two, a host can be considered naughty if it sent you 8 good emails and 10 bad ones<br /> | |

| − | + | *KarmaStrikes (integer): Default value is 3. This is the threshold for a single email to be considered good or bad. <br />Eg, with the default value of 3, an email needs at least 3 bad karmas (reaches -3) for the connection to be considered bad.<br />On the other side, 3 good karmas are needed for the connection to be considered good. Between the two, the connection is considered neutral<br />and won't be used in the history count | |

Example: | Example: | ||

| − | + | db configuration setprop qpsmtpd Karma enabled KarmaNegative 3 | |

| − | db configuration setprop qpsmtpd Karma enabled KarmaNegative 3 | + | signal-event email-update |

| − | signal-event email-update | + | |

| − | |||

| − | ==== URIBL ==== | + | ====URIBL==== |

The URIBL plugin works a bit like RHSBL, except that it checks domain names found in the body of the email. For each URI identified, the corresponding domain name can be submitted to a BL list (through DNS queries). Two settings are available: | The URIBL plugin works a bit like RHSBL, except that it checks domain names found in the body of the email. For each URI identified, the corresponding domain name can be submitted to a BL list (through DNS queries). Two settings are available: | ||

| − | + | *URIBL (enabled|disabled): Default is disabled. Set this to enabled to use the plugin | |

| − | + | *UBLList: (Comma separated list addresses): Default value is '''multi.surbl.org:8-16-64-128,black.uribl.com,rhsbl.sorbs.net'''.<br />This can be the same as RBLList. You can also set bitmask to use for combined lists (in the default value, the bitmask is 8-16-64-128) | |

| + | |||

| + | |||

Example: | Example: | ||

| − | + | db configuration setprop qpsmtpd URIBL enabled UBLList multi.surbl.org,black.uribl.com | |

| − | db configuration setprop qpsmtpd URIBL enabled UBLList multi.surbl.org,black.uribl.com | + | signal-event email-update |

| − | signal-event email-update | + | |

| − | |||

| − | ==== Helo ==== | + | ====Helo==== |

Previously, the helo plugin was just checking for some known bad helo hostnames used by spammers (aol.com and yahoo.com). Now, it can check much more than that. This plugin is always enabled and has a single setting: | Previously, the helo plugin was just checking for some known bad helo hostnames used by spammers (aol.com and yahoo.com). Now, it can check much more than that. This plugin is always enabled and has a single setting: | ||

| − | + | *HeloPolicy: (lenient|rfc|strict). The default value is '''lenient'''. | |

| + | |||

| + | See https://github.com/smtpd/qpsmtpd/blob/master/plugins/helo for a description of the various tests done at each level | ||

Example: | Example: | ||

| + | db configuration setprop qpsmtpd HeloPolicy rfc | ||

| + | signal-event email-update | ||

| + | |||

| + | ====Inbound DKIM / SPF / DMARC==== | ||

| − | + | DMARC is a policy on top of DKIM and SPF. By default, SPF and DKIM are now checked on every inbound emails, but no reject is attempted. The dmarc plugin can decide to reject the email (depending on the sender policy). dkim and spf plugins are always enabled. dmarc has two settings: | |

| − | |||

| − | |||

| − | |||

| − | + | *DMARCReject (enabled|disabled): Default value is disabled.<br />If set to enabled, the dmarc plugin can decide to reject an email (if the policy of the sender is to reject on alignment failure)<br /> | |

| + | *DMARCReporting (enabled|disabled): Default value is enabled.<br />If set to enabled, enable reporting (which is the '''r''' in dma'''r'''c). Reporting is a very important part of the DMARC standard.<br />When enabled, you'll record information about email you receive from domains which have published a DMARC policy in a local<br />SQLite database (/var/lib/qpsmtpd/dmarc/reports.sqlite).<br />Then, once a day, you send the aggregate reports to the domain owner so they have feedback.<br />You can set this to disabled if you want to disable this feature<br /> | ||

| + | *SPFRejectPolicy (0|1|2|3|4): Default value is 0. Set the policy to apply in case of SPF failure when the sender hasn't published a DMARC policy.<br />Note: this is only used when no DMARC policy is published by the sender.<br />If there's a DMARC policy, even a "p=none" one (meaning no reject), then the email won't be rejected, even on failed SPF tests. | ||

| − | + | :*0: do not reject anything | |

| + | :*1: reject when SPF says fail | ||

| + | :*2: reject when SPF says softfail | ||

| + | :*3: reject when SPF says neutral | ||

| + | :*4: reject when an error occurred (like a syntax error in SPF entry) or if no SPF entry is published | ||

| − | + | *Inbound DKIM checks are only used by DMARC. No reject solely based on DKIM is supported | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Example: | Example: | ||

| − | + | db configuration setprop qpsmtpd DMARCReject disabled SPFRejectPolicy 2 | |

| − | db configuration setprop qpsmtpd DMARCReject disabled SPFRejectPolicy 2 | + | signal-event email-update |

| − | signal-event email-update | + | ====Outbound DKIM signing / SPF / DMARC policy==== |

| − | |||

| − | ==== Outbound DKIM signing / SPF / DMARC policy ==== | ||

Everything is now ready for you to sign your outbound emails, and publish your public key, as well as your SPF and DMARC policy. A default DKIM key is created in /home/e-smith/dkim_keys/default. To enable DKIM signing for all the domain you manage: | Everything is now ready for you to sign your outbound emails, and publish your public key, as well as your SPF and DMARC policy. A default DKIM key is created in /home/e-smith/dkim_keys/default. To enable DKIM signing for all the domain you manage: | ||

| − | + | db configuration setprop qpsmtpd DKIMSigning enabled | |

| − | + | signal-event email-update | |

| − | db configuration setprop qpsmtpd DKIMSigning enabled | ||

| − | signal-event email-update | ||

| − | |||

If you want to disable dkim signing for a domain, you can use: | If you want to disable dkim signing for a domain, you can use: | ||

| − | + | db domains setprop domain.com DKIMSigning disabled | |

| − | db domains setprop domain.com DKIMSigning disabled | + | signal-event email-update |

| − | signal-event email-update | ||

| − | |||

The default behavior is to use the same key pair for all your domains. But you can create other key pairs for specific domain if you want. For example, if you want to use a specific key pair for the domain.net domain: | The default behavior is to use the same key pair for all your domains. But you can create other key pairs for specific domain if you want. For example, if you want to use a specific key pair for the domain.net domain: | ||

| + | cd /home/e-smith/dkim_keys | ||

| + | mkdir domain.net | ||

| + | cd domain.net | ||

| + | echo default > selector | ||

| + | openssl genrsa -out private 2048 | ||

| + | openssl rsa -in private -out public -pubout | ||

| + | chown qpsmtpd:qpsmtpd private | ||

| + | chmod 400 private | ||

| + | signal-event email-update | ||

| + | |||

| + | Now, the emails using a domain.net sender address will be signed by this new key instead of the default one. | ||

| − | + | ====Publier vos entrées DNS==== | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | La signature de vos courriels sortants n'est qu'une partie du processus. Vous devez maintenant publier certaines entrées DNS afin que chacun puisse vérifier si le courriel qu'il reçoit correspond à votre politique. Cette partie n'est pas à faire sur votre serveur Koozali SME, mais sur votre fournisseur public de DNS. Un script vous aide en créant des exemples d'entrées DNS déjà formatées pour un fichier de zone de type bind. Pour l'utiliser : | |

| + | qpsmtpd-print-dns <nom_de_domaine> | ||

| + | |||

| + | S'il est omis, le nom de domaine principal est inclus. | ||