Difference between revisions of "SME-101.00 Linux de base"

Michelandre (talk | contribs) (GA-001 2018-11-05_15h20 // Mise à jour et diverses petites corrections) |

Michelandre (talk | contribs) (GA-0.0.6 // Ajout du modèle "ParticulariteDeCeDocument" avant "Cours SME-101" // 2018-11-20 @ 11h59) |

||

| (4 intermediate revisions by the same user not shown) | |||

| Line 1: | Line 1: | ||

| − | <!-- | + | <!-- ########################################################################### --> |

| − | __TOC__ | + | {| style="float: left; margin-right:20px;margin-bottom:10px;" |

| − | + | |- | |

| − | + | | style="vertical-align: top;" | | |

| − | = Description générale = | + | <div style="float:right">__TOC__</div> |

| + | |} | ||

| + | <!-- ########################################################################### -->= Description générale = | ||

Pour connaître les rudiments de Linux ou rafraîchir vos connaissances, vous pouvez consulter ce document: SME-101.00 Linux de base. Il donne un aperçu des fonctionnalités de base de Linux qui sont indispensables à toute personne qui désire se familiariser à l'environnement Linux et surtout comprendre et maîtriser les concepts de base. | Pour connaître les rudiments de Linux ou rafraîchir vos connaissances, vous pouvez consulter ce document: SME-101.00 Linux de base. Il donne un aperçu des fonctionnalités de base de Linux qui sont indispensables à toute personne qui désire se familiariser à l'environnement Linux et surtout comprendre et maîtriser les concepts de base. | ||

| Line 17: | Line 19: | ||

''Autre référence'': [http://free-electrons.com/doc/legacy/command-line/unix_linux_introduction_fr.pdf free-electrons.com/doc/legacy/command-line/unix_linux_introduction_fr.pdf]. | ''Autre référence'': [http://free-electrons.com/doc/legacy/command-line/unix_linux_introduction_fr.pdf free-electrons.com/doc/legacy/command-line/unix_linux_introduction_fr.pdf]. | ||

| + | * ''Conventions'': [[#Particularités de ce document]]. | ||

| − | = | + | = Linux = |

| − | + | === Aperçu général === | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Nous présentons ici ce qu'est Linux, d'où il vient et comment il est distribué actuellement. Pour ceux ayant déjà une connaissance d'autres systèmes d'exploitation, nous proposons également une comparaison avec quelques-uns d'entre eux, sans doute les plus connus. | Nous présentons ici ce qu'est Linux, d'où il vient et comment il est distribué actuellement. Pour ceux ayant déjà une connaissance d'autres systèmes d'exploitation, nous proposons également une comparaison avec quelques-uns d'entre eux, sans doute les plus connus. | ||

| Line 121: | Line 51: | ||

Citons quelques-unes des distributions Linux les plus célèbres: RedHat, CentOS, SME, SuSE, etc. | Citons quelques-unes des distributions Linux les plus célèbres: RedHat, CentOS, SME, SuSE, etc. | ||

| − | |||

<span id="Système de fichiers"></span> | <span id="Système de fichiers"></span> | ||

| Line 127: | Line 56: | ||

Le système de fichiers d'un système d'exploitation est un ensemble de principes et de règles selon lesquels les fichiers sont organisés et manipulés. Chaque système d'exploitation possède son système de fichier privilégié, même s'il peut en utiliser d'autres. Le tableau ci-dessous donne quelques noms. | Le système de fichiers d'un système d'exploitation est un ensemble de principes et de règles selon lesquels les fichiers sont organisés et manipulés. Chaque système d'exploitation possède son système de fichier privilégié, même s'il peut en utiliser d'autres. Le tableau ci-dessous donne quelques noms. | ||

| + | |||

<center>'''''Tableau 1: Systèmes de fichiers.'''''</center> | <center>'''''Tableau 1: Systèmes de fichiers.'''''</center> | ||

| Line 3,165: | Line 3,095: | ||

|} | |} | ||

| + | |||

<!-- ########################################################################### --> | <!-- ########################################################################### --> | ||

| − | < | + | {{ParticularitesDeCeDocument}} |

| − | + | <!-- ########################################################################### --> | |

| − | + | {{SME-101-Transclusion}} | |

| − | |||

| − | |||

---- | ---- | ||

<references/> | <references/> | ||

[[Category:Howto]] [[Category:Howto/fr]] | [[Category:Howto]] [[Category:Howto/fr]] | ||

Latest revision as of 18:00, 20 November 2018

|

|

Description générale

Pour connaître les rudiments de Linux ou rafraîchir vos connaissances, vous pouvez consulter ce document: SME-101.00 Linux de base. Il donne un aperçu des fonctionnalités de base de Linux qui sont indispensables à toute personne qui désire se familiariser à l'environnement Linux et surtout comprendre et maîtriser les concepts de base.

Vous serez en mesure de recourir à la documentation en ligne (man), manipuler l'arborescence des fichiers, comprendre l'organisation générale du système, gérer les droits d'accès, découvrir les variables d’environnement, les fichiers particuliers, la quincaillerie réseau, utiliser les principales commandes bash, etc.

Un chapitre particulier, qu'il n'est pas nécessaire de maîtriser mais simplement connaître, explique les principes de base de la communication TCP/IP.

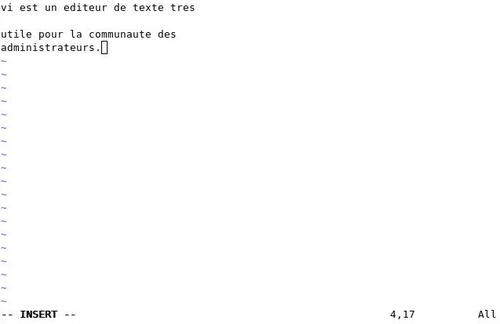

Enfin, une introduction à l'éditeur vi est donnée à la fin du document.

Référence: Ce cahier est une adaptation de la page http://www.linux-france.org/article/kafkafr/.

Autre référence: free-electrons.com/doc/legacy/command-line/unix_linux_introduction_fr.pdf.

- Conventions: #Particularités de ce document.

Linux

Aperçu général

Nous présentons ici ce qu'est Linux, d'où il vient et comment il est distribué actuellement. Pour ceux ayant déjà une connaissance d'autres systèmes d'exploitation, nous proposons également une comparaison avec quelques-uns d'entre eux, sans doute les plus connus.

Un peu d'histoire... UNIX!

Caractéristiques principales

Linux est un système multitâche. Cela signifie que plusieurs programmes peuvent s'exécuter simultanément; par exemple, vous pourriez rédiger une lettre sur un traitement de textes, tout en attendant qu'un programme d'images de synthèse termine son calcul, et ce en même temps qu'un CD diffuse une musique plus ou moins mélodieuse. Il n'y a pas de limite théorique au nombre d'applications qui peuvent ainsi fonctionner simultanément: les facteurs limitants sont en premier lieu la quantité de mémoire dont dispose l'ordinateur, et en second lieu, la puissance du processeur. Pour fixer les idées, il est très courant d'avoir une cinquantaine de programmes (on dit aussi "processus") s'exécutant sous Linux dès qu'une couche graphique est démarrée.

Ensuite, Linux est multi-utilisateur. C'est-à-dire que tout est prévu pour que plusieurs personnes utilisent le système, éventuellement simultanément (si le "câblage" le permet). En pratique, chaque personne utilisant le système dispose d'un compte, qui peut être vu comme une certaine zone qui lui est allouée, accessible par un nom et un mot de passe. Elle ne peut normalement pas en sortir, et encore moins aller modifier (volontairement ou non) les zones allouées à d'autres personnes. Il existe un mécanisme de droits permettant d'assurer ce contrôle permanent qui peut paraître contraignant mais évite bien des erreurs.

Linux est de plus fortement "orienté réseaux": il offre tous les outils et tous les mécanismes pour la mise en place de réseaux locaux, l'intégration dans des réseaux existants, la connexion à l'Internet, que ce soit comme source, traiteur ou collectionneur d'informations. Héritée de son inspirateur Unix, cette caractéristique fait de Linux l'un des systèmes les plus ouverts qui soit.

Enfin, et c'est probablement ce qui fait sa plus grande force, Linux est LIBRE (Open Source): chacun peut examiner le code en langage C du système, le modifier selon ses besoins, proposer des ajouts ou des améliorations... Aujourd'hui, plusieurs milliers de programmeurs, communicant par l'Internet, participent au développement de Linux. Dès qu'une nouvelle version apparaît, des milliers d'utilisateurs l'installent, la testent, signalent les erreurs. Une entreprise ne peut qu'approcher de la force colossale que représente cette masse.

Ajoutons que s'il fut initialement développé pour les ordinateurs de types PC, Linux existe également sur de nombreuses autres plateformes, à base de processeurs PowerPC, Alpha, 68K, et d'autres. À l'heure où nous écrivons ces lignes, il existe même un projet de portage pour le PalmPilot de 3Com!

Les distributions

Si l'on veut être rigoureux, le terme "Linux" en lui-même ne désigne que le coeur du système (appelé le noyau, ou plus communément le kernel), cette zone un peu obscure qui permet d'utiliser le matériel et de communiquer avec le reste du monde. Mais par lui-même, Linux serait bien incapable d'enregistrer le moindre texte tapé au clavier!

La méthode usuelle pour obtenir Linux est d'acquérir l'une des nombreuses distributions qui existent. Une distribution est un assemblage, autour d'un noyau Linux, d'un ensemble plus ou moins vaste de programmes utilitaires permettant d'utiliser toute la puissance de Linux. En général, ces distributions sont gratuites, et se présentent soit sous forme de CD-ROM, soit de disquettes (pour les petites...), et sont même parfois directement téléchargeables depuis l'Internet (ce qui peut prendre beaucoup de temps!)

Il est possible d'obtenir une distribution, soit en la commandant directement auprès du fournisseur (en général par l'Internet), soit en l'achetant en magasin spécialisé. Ce que l'on paie alors correspond le plus souvent à l'emballage et à la documentation imprimée qui accompagnent le CD-ROM... Toutefois, il existe des distributions payantes, qui ne sont alors pas librement re-distribuables. Enfin, il n'est pas rare de trouver une distribution pour accompagner un ouvrage traitant de Linux, ou une simple revue disponible en bureau de presse...

Citons quelques-unes des distributions Linux les plus célèbres: RedHat, CentOS, SME, SuSE, etc.

Système de fichiers

Le système de fichiers d'un système d'exploitation est un ensemble de principes et de règles selon lesquels les fichiers sont organisés et manipulés. Chaque système d'exploitation possède son système de fichier privilégié, même s'il peut en utiliser d'autres. Le tableau ci-dessous donne quelques noms.

| Système | Système de fichier |

| MS-DOS | FAT, aussi appelé FAT-16 (File Allocation Table 16bits) |

| Windows 95/98 | FAT32, extension du système FAT-16 (File Allocation Table 32bits) |

| Windows NT/7/8.x | NTFS (New Technology File System) |

| OS/2 | HPFS (High Performance File System) |

| Linux | Ext2fs (Second Extended File System), Ext3, Ext4 |

Qu'est-ce qu'un fichier?

Fondamentalement, un fichier est une suite de caractères (on dit "octets") qui constitue un ensemble cohérent (en principe) d'informations. Le fichier est l'élément fondamental d'un système d'exploitation: les instructions nécessaires au fonctionnement de ce système, sa configuration, comment il doit réagir à telle situation, toutes ces informations sont stockées dans des fichiers.

Plus généralement, les fichiers sont utilisés pour stocker les travaux des utilisateurs. Pour ces derniers, les fichiers sont identifiables par un nom, qui doit respecter certaines contraintes (voir plus bas). Cette définition, très générale, inclut également les fichiers qui rassemblent des informations sous forme structurée selon les principes des bases de données, par exemple le fichier des assurés sociaux de la Sécurité Sociale: c'est là une forme plus restrictive de la notion de fichier.

Enfin, les fichiers sont eux-mêmes stockés physiquement sur différents supports, comme les disquettes, les disques durs, les CD-ROMs...

Tout est fichier!

Il en est ainsi sous Unix, et donc sous Linux: tous les éléments du système sont manipulés par des fichiers! Cela peut paraître un peu déroutant de penser que le clavier sur lequel on frappe désespérément est considéré par le système comme un fichier, spécial certes, mais fichier tout de même. Toutefois cette uniformisation permet de simplifier grandement la manipulation du système en général, et sa programmation en particulier.

Sous Linux, les noms de fichiers sont limités à 255 caractères et ne doivent en principe comporter que des caractères alphanumériques (c'est-à-dire des lettres et des chiffres), ainsi que les symboles . - _ ~ + %. Il est toutefois possible d'insérer un espace ou d'autres caractères "bizarres" dans un nom de fichier, mais ceci est très fortement déconseillé.

Attention, le système fait la différence entre les majuscules et les minuscules! Ainsi, dans un même répertoire on peut avoir les deux fichiers lettre.txt et Lettre.txt. Nous ne saurions trop vous déconseiller d'abuser de ce genre de possibilités.

Une petite particularité: les fichiers (ou répertoires) dont le nom commence par un point ('.') sont des fichiers cachés, c'est-à-dire qu'ils ne sont pas listés normalement par la commande ls.

Vous aurez sans doute remarqué que nous utilisons une forme de caractère particulière pour les noms de fichiers, ceci afin de faciliter la lecture: il en sera ainsi tout au long de ce chapitre.

Les répertoires

Les répertoires sont des fichiers un peu particuliers, qui "contiennent" d'autres fichiers et d'autres répertoires.

Le terme de "contenir" n'est pas tout à fait approprié, ce n'est qu'une image. Plus précisément, un répertoire est un fichier contenant des références et des descriptions pour d'autres fichiers (qui peuvent être des répertoires...). Ce terme est toutefois celui employé couramment.

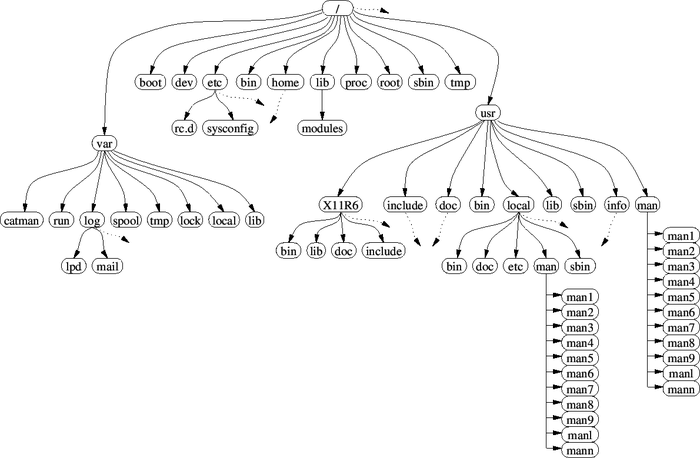

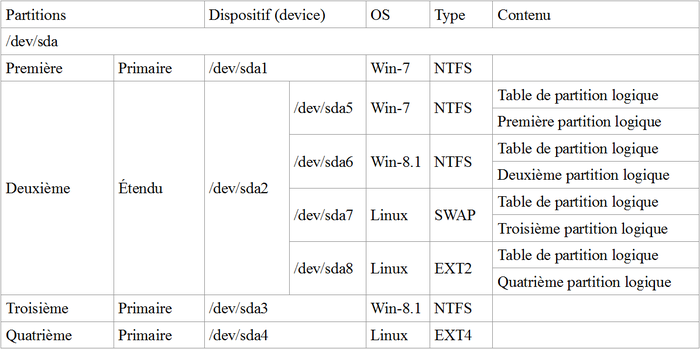

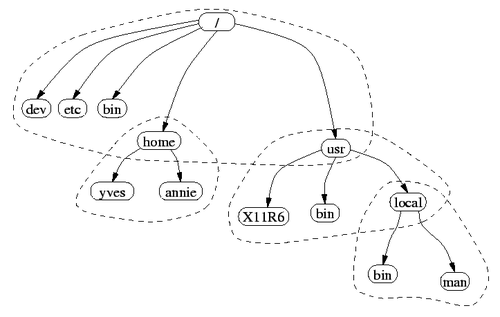

On obtient ainsi une structure arborescente, telle que celle visible sur la Figure 1. L'utilisation de répertoires est vivement conseillée pour organiser ses informations.

Il existe sous Linux (et Unix) un répertoire "ancêtre" de tous les autres, qui contient tous les autres (directement ou suite à des intermédiaires): le répertoire root, que l'on note simplement '/' (ce symbole se lit barre oblique ou slash).

Prenons une analogie, pour bien faire saisir cette notion de répertoire. Considérez votre système comme une bibliothèque: la bibliothèque dans son ensemble peut être assimilée au répertoire racine. Mais généralement, une bibliothèque est subdivisée en sections: la section "histoire", la section "géographie", la section "roman"... ce sont là les répertoires situés dans la racine. Entrons dans la section "roman". On y trouve d'autres divisions, les romans "policiers", les romans "picaresques", les romans "à l'eau de rose"... ce sont des sous-répertoires du répertoire "roman". Mais peut-être y a-t-il des romans inclassables, qui n'entrent dans aucune des divisions prévues: ils seront simplement entassés à l'entrée de la section "roman", directement accessibles, comme les fichiers présents dans un répertoire. Au sein des romans policiers, on peut trouver encore d'autres catégories selon la langue, l'auteur, etc. pour parvenir enfin jusqu'à une étagère ou un rayon, qui ne soit pas subdivisé: les rayons sont remplis de livres, qui sont les fichiers, car comme les fichiers ils ont un nom (le titre) et un propriétaire (l'auteur).

Chaque répertoire contient deux répertoires particuliers:

- Pour désigner le répertoire lui-même.

.

- Pour désigner le répertoire de niveau juste supérieur.

..

Ainsi, sur la Figure 1, le .. du répertoire rc.d désigne le répertoire etc.

Une notion importante sous Linux est celle de répertoire courant. On peut considérer une arborescence comme un ensemble de villes reliées par des routes; le répertoire courant désigne alors la ville où l'on se trouve. Pour reprendre l'analogie de la bibliothèque, le répertoire courant est la section ou sous-section dans laquelle on est en train de déambuler nonchalamment.

Pour définir complètement un fichier, il est nécessaire de connaître la succession de répertoires qu'il faut parcourir pour le trouver: c'est le chemin du fichier.

Si ce chemin commence par le symbole '/', il est dit absolu: il indique la succession de répertoires depuis la racine pour obtenir le fichier. Par exemple, le texte /etc/passwd est le chemin pour le fichier passwd qui se trouve dans le répertoire etc. Par abus de langage, on appelle également chemin absolu le texte /usr/local/man, qui ne désigne pas un fichier particulier, car comme on le voit sur la Figure 1, man est un répertoire dans /usr/local. Mais rappelons que les répertoires ne sont que des fichiers particuliers...

Dans le cas contraire, le chemin est dit relatif: il prend comme point de départ le répertoire courant. Ainsi, si le répertoire courant est /usr/local, le texte man/man1 équivaut au chemin absolu /usr/local/man/man1. En utilisant le .. évoqué plus haut, en partant du même point de départ, le texte ../bin équivaut au chemin absolu /usr/bin. On parle également d'indirection, lorsque le chemin commence par un ...

Ces principes et notions peuvent paraître déroutantes dans un premier temps, mais un peu de pratique les font devenir une seconde nature.

Hiérarchie standard

Il existe une certaine normalisation dans l'architecture des répertoires sous Linux (comme sous Unix, d'ailleurs). La Figure 1 présente une organisation standard. Il peut toutefois exister des variations d'une distribution à l'autre, mais dans l'ensemble c'est assez bien respecté.

Les flèches en pointillés indiquent qu'il est fréquent de trouver d'autres répertoires, mais sans qu'il existe véritablement de norme.

Quelques précisions concernant la Figure 1

/etc→ Contient les fichiers de configuration généraux, les commandes à exécuter au démarrage du système, et même le mode de démarrage du système.

/bin→ Contient des commandes nécessaires lors du démarrage du système. Ces commandes pourront par la suite être utilisées par les utilisateurs.

/sbin→ Contient des commandes nécessaires lors du démarrage du système, mais en quelque sorte réservées à l'administrateur du système, ou super-utilisateur.

/home→ Est réservé à l'hébergement des comptes des utilisateurs.

/dev→ Ce répertoire contient tous les fichiers spéciaux utilisés pour accéder au matériel, qu'il s'agisse du clavier, du disque dur, de la carte son...

/proc→ Voici un pseudo-répertoire: en réalité, son contenu n'existe pas physiquement sur le disque, mais est manipulé directement par le système lui-même. On y trouve nombre d'informations techniques utiles.

/usr→ Répertoire à usages multiples, dont les principaux sont:

-/usr/bin→ Commandes utilisables par tous les utilisateurs, et non nécessaires lors du démarrage du système.

-/usr/sbin→ Commandes réservées au super-utilisateur, et non nécessaires lors du démarrage du système.

-/usr/man→ Contient les pages de manuel.

-/usr/doc→ Contient de nombreuses documentations et sources d'informations.

-/usr/X11R6→ Contient (normalement) tous les fichiers se rapportant à la couche graphique X-Window (non utilisée avec SME).

-/usr/local→ Lieu où sont stockés les fichiers spécifiques au système installé.

/var→ Contient des données mises à jour par différents programmes durant le fonctionnement du système.

-/var/lock→ Fichiers de blocage, pour interdire par exemple deux utilisations simultanées du modem.

-/var/spool→ Répertoires utilisés pour l'organisation du travail des imprimantes, de la messagerie électronique, etc.

-/var/log→ Contient les fichiers journaux (logs) provenant de différents points du système.

Quelques fichiers sensibles

Ces fichiers sensibles sont des fichiers particulièrement importants, sur lesquels repose une grande partie de la stabilité du système, voire de son simple fonctionnement. Il est donc vivement recommandé de ne pas modifier, encore moins d'effacer, ces fichiers, sans un luxe de précautions et sans savoir très précisément ce que l'on fait.

/etc/passwd→ Le fichier des utilisateurs et des mots de passe associés. Supprimez ce fichier, et il vous sera impossible d'utiliser votre système!

/etc/inittab→ Précise le mode de démarrage du système et les actions associées. La suppression ou une altération malheureuse de ce fichier peut rendre le système impossible à démarrer.

/etc/fstab→ Liste des partitions utilisées par le système et selon quelle méthode il les utilise. À ne pas toucher sans savoir! Vous pourriez rendre votre système très instable.

XF86Config→ Peut se situer en différents endroits (mais souvent sous/etc/X11) selon la distribution employée. Contient la configuration de la couche graphique. Attention, les informations qu'il contient sont spécifiques au matériel utilisé: une modification hasardeuse peut rendre la couche graphique non fonctionnelle, voire endommager le matériel, notamment l'écran (non utilisée avec SME).

vmlinuz...→ Peut-être le plus important de tous. Se situe généralement, soit sous la racine (/), soit sous/boot. En fait, il s'agit du système lui-même! C'est le coeur des fonctions internes qui réalisent le fonctionnement de tout le système.

Ne sont évoqués ici que les fichiers les plus importants. Il existe naturellement un grand nombre d'autres fichiers, qu'il convient de traiter avec douceur, même si les effets d'une erreur sont moins catastrophiques.

Accéder au système et le quitter proprement

Procédure d'accès au système

Sauf circonstance exceptionnelle, l'accès à un système Linux se fait par une procédure d'identification, en fournissant un mot de passe: Linux est en effet protégé, dans le sens où seules les personnes autorisées peuvent l'utiliser. Celles-ci sont appelées les utilisateurs du système. L'ensemble de cette procédure (nom et mot de passe) est appelée communément procédure de login, ou simplement login. Bien que cela ne soit pas très français, on dit aussi d'un utilisateur qu'il se "logue" sur le système.

Pour l'instant, bornons-nous à décrire brièvement la connexion au système. Lorsque vous démarrez Linux, après un défilement plus ou moins long et ésotérique d'informations diverses, une ligne avec un curseur attend une entrée de votre part, par exemple:

login as:

Le terme login fait référence à l'identification attendue: à cet endroit, vous devez taper un nom d'utilisateur, validé par la touche [Entrée]. Pour un système qui vient d'être installé, ce nom est généralement root.

login as: root

Puis apparaît la ligne:

root@192.168.1.156's password:

Le premier mot est le nom utilisé pour se loguer suivi du caractère "@" et le nom du domaine du serveur ou son adresse IP. Enfin le mot password:.

A cet endroit vous donnez le mot de passe correspondant à l'utilisateur indiqué précédemment. Il est normal de ne rien voir s'afficher à l'écran: c'est pour éviter que quelqu'un ne lise votre mot de passe par-dessus votre épaule. Validez par [Entrée], et vous pouvez alors commencer à utiliser le système.

Notion de console

Considérez un ordinateur sur lequel tourne, par exemple, Linux. Ce que l'on appelle la console, c'est l'ensemble écran-clavier-souris, directement branchés sur l'ordinateur en question. La console se distingue du terminal (constitué des mêmes éléments) en ceci que ce dernier accède à l'ordinateur par l'intermédiaire d'un réseau.

Physiquement, il ne peut y avoir qu'une seule console pour un ordinateur donné (sauf de très rares exceptions). Linux, toutefois, offre la possibilité de "faire comme si" l'ordinateur disposait de plusieurs consoles: ces consoles sont alors dites virtuelles, car à un instant donné, seule l'une d'entre elles correspond à une réalité physique. Dans la littérature que vous pouvez rencontrer, il n'est pas rare de voir désigner les consoles par le terme "TTY" (qui vient du mot "teletype").

En mode texte, ces consoles sont habituellement au nombre de 6. Ce nombre peut varier (7 pour SME), être adapté à vos besoins spécifiques, selon le contenu du fichier /etc/inittab.

Le passage d'une console virtuelle à l'autre peut se faire à n'importe quel moment durant le fonctionnement du système: il suffit, au clavier, de presser simultanément la touche [Alt] et l'une des touches de fonction [Fn], où n est le numéro de la console virtuelle que vous souhaitez obtenir. Au démarrage, vous êtes sous la console 1.

![]() Ce mécanisme peut vous paraître un gadget, mais son utilité vous apparaîtra rapidement à l'usage. Une utilisation typique est d'utiliser une console pour saisir et exécuter des commandes plus ou moins complexes, et une ou plusieurs autres consoles pour visualiser diverses documentations expliquant comment utiliser ces commandes.

Ce mécanisme peut vous paraître un gadget, mais son utilité vous apparaîtra rapidement à l'usage. Une utilisation typique est d'utiliser une console pour saisir et exécuter des commandes plus ou moins complexes, et une ou plusieurs autres consoles pour visualiser diverses documentations expliquant comment utiliser ces commandes.

Nous n'avons évoqué ici que le cas du mode texte. Un mécanisme analogue existe pour le mode graphique (non utilisé avec SME), plus sophistiqué (sans pour autant être plus complexe).

Quitter le système

Au stade actuel de son développement, Linux est suffisamment robuste pour fonctionner vingt-quatre heures sur vingt-quatre, pour une durée théoriquement infinie (sauf dysfonctionnement grave d'un programme, au point de déstabiliser le système). Mais pour une machine personnelle, il est plus courant de ne l'allumer que lorsqu'on en a besoin, et de l'éteindre aussitôt que l'on a terminé ce que l'on avait à faire.

Du fait de sa complexité, Linux ne doit pas être arrêté brutalement, sous peine de risquer d'endommager gravement le système dans son ensemble (ceci est également vrai pour d'autres systèmes, tels que Windows ou Unix): il est nécessaire, en quelque sorte, de prévenir Linux que l'on s'apprête à stopper son fonctionnement. Ceci afin de lui permettre de s'assurer que tout ce qui devait être sauvegardé l'a bien été, et plus généralement de prévenir les éventuels utilisateurs ou machines qui lui sont connectés.

L'arrêt immédiat du système se fait par l'une des deux commandes, équivalentes:

# shutdown -h now

# halt

Si l'on désire non seulement arrêter immédiatement le système, mais en plus redémarrer la machine juste après cet arrêt, l'une des deux commandes suivantes peut être utilisée:

# shutdown -r now

# reboot

Seul l'utilisateur root est normalement autorisé à utiliser ces commandes, mais certains environnements graphiques permettent à d'autres utilisateurs d'arrêter la machine.

Nous n'avons évoqué ici que les procédures d'arrêt les plus simples. Vous pouvez toutefois avoir besoin d'un comportement plus sophistiqué, selon vos besoins: consultez les pages man de shutdown pour plus de détails.

Le shell

Le shell est l'interpréteur de commandes. C'est un programme lancé juste après la procédure de login (voir plus haut), dont le rôle est d'interpréter et d'exécuter les diverses commandes que vous pouvez lui donner: c'est en quelque sorte lui qui va réaliser la communication entre vous et le système.

En fait, "shell" est un terme générique: il existe en effet plusieurs types de shell, chacun ayant sa propre syntaxe, son propre langage de programmation - car on peut écrire de véritables programmes pour le shell, pour des opérations trop sophistiquées pour la ligne de commande.

Le shell standard (aussi appelé shell de base) fait partie des éléments fondamentaux du système et doit donc toujours être présent. C'est une reproduction fidèle du shell standard qui accompagne tout système Unix: il est assez fortement normalisé, ce qui permet d'écrire des programmes relativement portables d'un système à l'autre. On le désigne simplement par "sh", du nom du programme correspondant.

Sous Linux, on utilise plutôt une extension de ce shell, le shell bash (pour "Bourne Again SHell", du nom du créateur du shell standard qui développa également cette extension). En fait, bash est considéré comme le shell standard sous Linux: il respecte complètement la norme standard, avec quelques fonctionnalités en plus.

De nombreux autres shells existent. Citons les plus répandus, le C-shell et le KornShell.

Le C-shell (ou csh), comme son nom l'indique, présente une syntaxe proche de celle du langage C. Sans doute plus complexe à utiliser que le shell standard, les possibilités offertes sont toutefois plus vastes. C'est le deuxième shell le plus utilisé sous Linux, derrière bash.

Le KornShell (ou ksh) peut être vu comme une mixture du C-Shell et du Bourne Shell. Sa richesse n'a d'égale que sa complexité, c'est pourquoi il est assez peu utilisé. Mais il est bon de le connaître, même vaguement, ne serait-ce que pour votre culture personnelle.

En pratique, seule une connaissance générale du Bourne Shell est indispensable: c'est en effet lui qui est utilisé pour exécuter la très grande majorité des scripts de configurations, si ce n'est tous. Mais gardez à l'esprit que nombre d'outils graphiques, très conviviaux, vous permettent de réaliser nombre d'opérations sans taper une seule ligne de programme.

Commandes de bases

Format général des commandes

Une fois le système démarré, il attend les ordres que vous voudrez bien lui donner, sous la forme de ce que l'on appelle un prompt. Celui-ci qui peut présenter différentes formes selon les cas, par exemple:

# █

Dans celui-ci, les informations affichées sont (de gauche à droite):

- le nom de l'utilisateur;

- le nom de la machine sur laquelle cet utilisateur est connecté;

- le répertoire courant.

Le caractère █ symbolise le curseur. C'est à cet endroit que vous entrez les commandes au clavier, en terminant par la touche [Entrée] (en général, la plus grosse du clavier, sur la droite des lettres). Par entrer une commande, on entend frapper au clavier une suite de lettres ou autres caractères, de manière à constituer des mots que le système pourra interpréter. Dans l'exemple qui suit, le symbole "˽"représente un espace frappé au clavier (qui donc n'affiche rien à l'écran):

# gzip˽-9˽Rapport.lyx˽Lettre.txt_

Les espaces sont très importants lorsque vous donnez une commande. Par exemple, les deux mots "gzip˽-9" seront interprétés de manière totalement différente par le système sous la forme "gzip-9", sans espace. Ceci fait partie des règles à respecter pour donner correctement une commande au système; l'ensemble de ces règles est désigné sous le terme de syntaxe, qui a en fait le même sens que lorsqu'on l'emploie pour parler de la syntaxe de la langue française.

Par ailleurs, il n'est pas rare que les commandes produisent un résultat à l'écran, c'est-à-dire affichent diverses informations. Dans la suite, nous parlerons alors d'affichage résultant, pour désigner ce qu'une commande pourra ainsi afficher.

Normalement, le système exécute la commande (si celle-ci est correctement orthographiée) avant d'autoriser la saisie d'une nouvelle commande. Toutefois, Linux est multitâche: il est donc possible de lancer une commande en arrière-plan, et de récupérer immédiatement la main. La commande s'exécutera alors pendant que vous faites autre chose. Ceci est particulièrement intéressant pour les commandes de longue durée, dont on peut ignorer l'affichage résultant. On réalise l'exécution d'une commande en arrière-plan en la faisant suivre du symbole "et-commercial" '&'. Par exemple:

# ls -alR / > tous_fichiers &

Cette commande va donner une liste complète des fichiers du système, et stocker le résultat dans le fichier tous_fichiers. C'est généralement quelque chose d'assez long (un système Linux comporte souvent quelque dix mille ou vingt mille fichiers)... Des explications permettant de comprendre cette commande viennent ci-dessous.

Comme vous l'avez constaté, nous utilisons une forme de caractère différente lorsqu'il s'agit de commandes ou de nom de fichiers.

Options

La plupart des commandes acceptent des options (appelées aussi paramètres), qui permettent de préciser la manière dont elles doivent s'exécuter.

Sous Linux, la manière usuelle de spécifier des options est un tiret '-' précédé d'un espace et suivi d'une lettre, ou alors d'un double-tiret '--' suivi d'un mot. Il est généralement possible de combiner plusieurs options "mono-lettres" en une seule. Par exemple:

# ls˽-lisa˽-color=tty (équivaut à ls˽-l˽-i˽-s˽-a˽-color=tty)

# rpm˽-i˽libg++-2.7.2.8-9.i386.rpm˽-nodeps

Encore une fois, les espaces sont très importants. Dans la deuxième commande, le mot libg++-2.7.2.8-9.i386.rpm est un nom de fichier. Remarquez que ce nom comporte justement un tiret: l'absence d'espace avant permet au système de comprendre que ce qui vient après le tiret n'est pas une option, mais la suite du nom de fichier. Deux options très répandues sont:

-h

--help

Donner une (courte!) aide sur l'utilisation de la commande.

# commande -V

# commande -ver

Donne le numéro de version de la commande utilisée.

Redirections

Il est fréquent que les commandes produisent un résultat à l'écran ou parfois demandent des informations complémentaires à l'utilisateur. Il est possible de rediriger ces entrées/sorties à l'aide des symboles '>' et '<': par exemple, le résultat d'une commande est trop long pour être affiché dans l'écran, ou bien on désire en garder une trace. Une redirection de la sortie de cette commande permet de stocker ce qu'elle afficherait normalement dans un fichier.

La commande suivante liste tous les éléments (habituellement désignés sous le vocable de packages) d'un système installé à partir d'une distribution RedHat, CentOS, SME ou SuSE:

# rpm -qa

Si vous possédez une telle distribution, le nombre de packages dépasse en général largement la hauteur de l'écran... Et c'est assez malcommode à consulter. Ce problème peut être résolu en envoyant l'affichage dans un fichier, qu'il sera alors possible de consulter à loisir ou d'imprimer:

# rpm -qa > tous_les_packages.txt

Les redirections peuvent être effectuées dans l'autre sens. Supposons que vous souhaitiez envoyer un courrier électronique dont le texte se trouve dans un fichier. Une méthode consiste à exécuter:

# mail untel@tel.adresse < message.txt

Ces exemples simples ne montrent pas toute la puissance des redirections. Disons simplement qu'il est possible de combiner les deux types ensemble, ou encore d'utiliser les pipes exposés maintenant...

Pipe

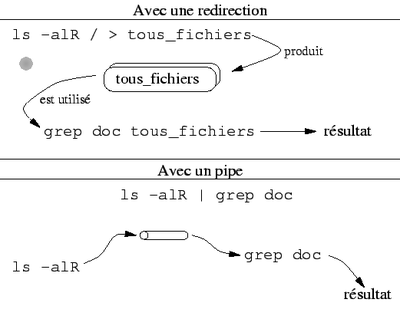

Ce mécanisme de Pipe[1] permet d'enchaîner l'exécution de plusieurs commandes, en branchant la sortie d'une commande sur l'entrée de la suivante, à l'aide du symbole '|' (obtenu sur un clavier Français "Canada" usuel en pressant simultanément sur la touche AltCar et la touche à gauche du caractère 1). Prenons un exemple.

Vous souhaitez connaître tous les fichiers de votre système dont le nom comporte les caractères 'doc'.

La commande permettant d'obtenir tous les fichiers du système est ls -alR /, nous l'avons déjà rencontrée.

Il existe une commande permettant de rechercher les lignes comportant un certain texte dans un fichier, et de n'afficher que celles-ci: la commande grep (inutile pour l'instant de la comprendre pleinement!).

Avec les redirections, nous pourrions obtenir ce que nous voulons par:

# ls -alR / > tous_fichiers

# grep doc tous_fichiers

Un pipe nous permet toutefois de simplifier l'expression et d'éviter la création d'un fichier:

# ls -alR / | grep doc

Le fonctionnement peut être illustré par la Figure 2.

Ce qui se passe en réalité, c'est que ce qui est normalement affiché par la première commande est utilisé par la deuxième, comme s'il s'agissait d'un véritable fichier.

La combinaison des pipes et des redirections, en donnant les options judicieuses aux commandes impliquées, permet de réaliser en une seule ligne de commande des opérations très complexes. Mais gare à ne pas se perdre soi-même...

Jokers

Il est fréquent qu'une commande fasse référence à, ou utilise, un fichier. On peut toutefois vouloir appliquer une commande à plusieurs fichiers, parfois en très grand nombre: le fait de retaper la commande pour chaque fichier peut devenir rapidement fastidieux.

C'est pourquoi il existe les caractères jokers: leur rôle est de remplacer une ou plusieurs lettres dans un nom de fichier, de la même manière que le joker d'un jeu de cartes remplace la carte manquante. Il existe deux caractères jokers selon ce que l'on veut faire:

Sans doute le plus utilisé, permet de remplacer un groupe de caractères (lettres ou autre).

*

Permet de remplacer un seul caractère.

?

Envisageons quelques exemples.

Vous souhaitez obtenir la liste de tous les fichiers du répertoire courant commençants par les lettres "courrier_". La commande est la suivante:

# ls courrier_*

Le caractère '*' est interprété comme "n'importe quoi": on demande donc la liste des fichiers commençant par courrier_ suivi de "n'importe quoi". Par contre, la commande:

# ls courrier_?

limite l'affichage aux fichiers dont le nom commence par courrier_ suivi d'un seul caractère (quel qu'il soit).

Pour reprendre en partie l'exemple donné sur les pipes plus haut, une recherche équivalente dans le répertoire courant s'écrirait:

# ls *doc*

man

Besoin d'un renseignement sur la fonction ou l'utilisation d'une commande? Des questions sur la structure d'un fichier de configuration? La commande man est là pour ça!

La commande man donne accès aux "pages man[2]", les pages de manuel. Ces pages se trouvent dans le répertoire /usr/man, mais peuvent également se trouver en d'autres endroits plus spécialisés (voir Figure 1).

Ce que l'on appelle communément "le man" est subdivisé en plusieurs sections selon le propos des pages[3], comme le montre le Tableau 2.

| Nom | Description |

| 1 | Commandes utilisateurs usuels et communes |

| 2 | Appels système (fonctions du kernel) |

| 3 | Sous-programmes (fonctions des librairies de programmation) |

| 4 | Périphériques (fichiers dans /dev) |

| 5 | Format (structure) de certains fichiers, comme /etc/passwd |

| 6 | Jeux |

| 7 | Divers |

| 8 | Outils d'administration système (réservé à root) |

| 9 | Autres fonctions du noyau (kernel) |

| n | Documentation nouvelle (qui peut être déplacée par la suite) |

| o | Documentation ancienne (qui peut disparaître un jour) |

| l | Documentation locale (spécifique au système que l'on utilise) |

Pour accéder à la page concernant une commande (par exemple, chmod), il suffit de taper:

# man chmod

La commande man possède de nombreuses options de ligne de commande. Citons par exemple:

Permettre d'obtenir toutes les pages concernant le nom donné (essayez par exemple man -a kill).

-a → Pour provoquer un formatage PostScript de la page, avant de l'envoyer sur la sortie standard.

-t → Une redirection permet d'obtenir un fichier PostScript immédiatement imprimable:

# man -t adduser > adduser.ps

Il existe de nombreuses autres possibilités. Mais rien de vous empêche de faire:

# man man

Enfin, si vous savez dans quelle section se trouve la page cherchée (dans le cas de commandes possédant un équivalent en programmation), il est possible d'indiquer la section où chercher la page voulue:

# man 2 mount

# man 8 mount

Le man est une source inépuisable de renseignements. Surtout ne jamais le négliger! Mais il est également possible d'obtenir de nombreuses informations dans le répertoire /usr/doc, notamment le sous-répertoire HOWTO.

Parcours et manipulation des répertoires

Promenade dans les répertoires

La commande cd permet de changer le répertoire courant.

Supposons nous trouver dans le répertoire /home, et pour quelque raison nous voulons aller dans le répertoire /usr/doc. Les trois séries de commandes suivantes effectuent l'opération souhaitée:

# cd /usr/doc

# cd ../usr/doc

# cd .. # cd usr # cd doc

Encore un exemple: nous sommes dans /usr/local/doc, et nous voulons aller dans /usr/X11R6/doc. Trois manières d'y parvenir:

# cd .. # cd .. # cd X11R6 # cd doc

# cd ../../X11R6/doc

# cd /usr/X11R6/doc

A vous de trouver laquelle vous préférez...

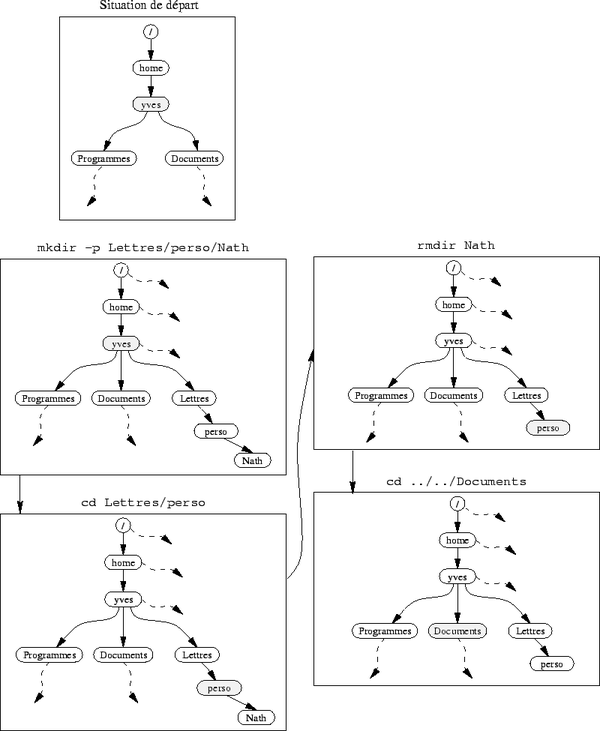

Création de répertoires

mkdir est utilisée pour créer un répertoire. Il est naturellement possible d'utiliser un chemin relatif ou un chemin absolu. Pour créer un répertoire dans le répertoire courant, il suffit de taper quelque chose du genre:

# mkdir rep

Une option intéressante est l'option '-p': elle permet de créer en une fois une hiérarchie de répertoire. Supposons que dans le répertoire courant, le répertoire Lettres n'existe pas, que l'on veuille le créer, ainsi qu'un sous-répertoire perso, contenant lui-même un répertoire Nath. On peut le faire en exécutant simplement:

# mkdir -p Lettres/perso/Nath

Suppression de répertoires

La commande rmdir est utilisée pour supprimer un répertoire. Normalement, si le répertoire n'est pas vide, la commande envoie un message d'erreur. Il est toutefois possible de supprimer une hiérarchie de répertoires vides en une seule fois, avec l'option -p. Par exemple, juste après avoir exécuté:

# mkdir -p Lettre/perso/Nath

on peut supprimer tous les répertoires que l'on vient de créer avec:

# rmdir -p Lettre/perso/Nath

Par contre, la commande

# rmdir -p Lettre/perso

renverra une erreur, car perso contient encore Nath et donc n'est pas vide.

Savoir où l'on est

La commande pwd toute simple donne le répertoire courant, par son chemin absolu. Bien pratique dans certains cas...

Encombrements des répertoires et des fichiers

Deux outils pour le contrôle de l'espace disque occupé par les fichiers.

dupermet de connaître l'espace disque occupé par les fichiers d'un répertoire.

dfpermet de connaître l'espace disque total occupé et restant sur les partitions de votre système.

Illustration

La Figure 3 illustre l'utilisation des commandes évoquées dans cette section. Le répertoire courant apparaît en grisé sur le dessin. Naturellement, seule une partie de l'arborescence est présentée.

Manipulation des fichiers

Liste des fichiers dans un répertoire

ls donne la liste des fichiers contenus dans un répertoire. Appelée sans arguments, ls donne la liste des fichiers dans le répertoire courant.

Il existe de nombreuses options à ls. Nous n'évoquerons ici que les principales et les plus utiles, pour le reste, consultez la page man correspondante man ls.

- Lister les fichiers cachés (dont le nom commence par un point).

# ls -a

- Affichage "long": donne des informations supplémentaires sur les fichiers, tels que la taille, la date de dernière modification, les droits d'accès, etc.

# ls -l

- Lister récursivement le contenu des sous-répertoires. Essayez donc un

ls -alR /...

# ls -R

- Afficher les fichiers en les ordonnant selon leur extension (les caractères après le dernier point).

# ls -X

- Lister sur une seule colonne. Par défaut, ls utilise plusieurs colonnes, selon la longueur des noms à afficher.

# ls -1

- Appliquer une couleur selon le type de fichier: une pour les répertoires, une pour les commandes exécutables, etc.

# ls -color=tty

Supprimer des fichiers

Il est évidemment possible de supprimer des fichiers sous Linux. La commande à utiliser est rm. Prenez garde aux erreurs de manipulation: une fois un fichier effacé, il n'est plus possible de récupérer son contenu, celui-ci est irrémédiablement perdu. Par exemple, s'il existe dans le répertoire courant un fichier nommé core (les fichiers de ce nom sont généralement générés lorsqu'un programme provoque une erreur), vous pouvez le supprimer par:

# rm core

Les options les plus utilisées de rm

Supprimer tout un répertoire, ainsi que ses sous-répertoires.

Attention! Sur certains systèmes, une commande telle que rm -R .* peut avoir des conséquences catastrophiques: elle supprime le répertoire courant, ainsi que les répertoires qu'il contient. Or, le répertoire .., qui désigne l'ancêtre du répertoire courant, est contenu dans celui-ci: sur certaines versions, rm va alors "remonter" dans l'arborescence, parvenir à la racine, puis redescendre... En quelques secondes, vous pouvez ainsi supprimer tous les fichiers de votre système Linux!

# rm -R

Demander une confirmation avant de supprimer un fichier.

# rm -i

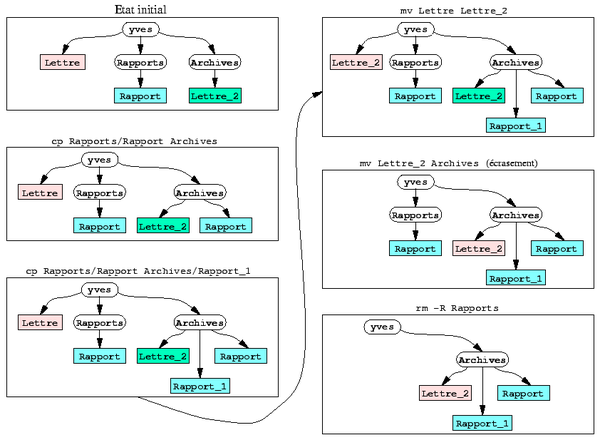

Copier des fichiers

La copie de fichiers (c'est-à-dire une duplication à l'identique, comme un clonage) s'effectue par cp. Il est toujours nécessaire d'indiquer ce que l'on copie (la source), puis vers quel endroit on le copie (la destination). Les caractères jockers (voir le paragraphe #Jokers) peuvent bien entendu être utilisés.

Méfiez-vous lorsque vous utilisez cette commande, surtout en tant qu'utilisateur root (voir le paragraphe #Le super-utilisateur): sauf configuration particulière, si vous copiez un fichier sur un autre de même nom dans un autre répertoire, ce dernier sera purement et simplement écrasé sans avertissement, c'est-à-dire que son contenu sera irrémédiablement perdu.

Enfin, la commande cp peut être utilisée pour simplement dupliquer un fichier dans un même répertoire. Par exemple, si dans le répertoire courant se trouve un fichier nommé Rapport.lyx, que vous souhaitez modifier mais en conservant la version précédente, vous pouvez effectuer:

# cp Rapport.lyx Rapport.lyx.org

Le fichier actuel sera ainsi sauvegardé en tant que Rapport.lyx.org.

Si vous n'êtes pas satisfait de vos modifications, vous pourrez toujours restaurer la version précédente par:

# cp Rapport.lyx.org Rapport.lyx

Nous utilisons ici le fait que copier un fichier sur un fichier de même nom, écrase celui-ci: le Rapport.lyx sera exactement identique à celui que vous aviez sauvegardé avec la première commande.

Une utilisation plus courante de cp est de copier un fichier situé quelque part dans le répertoire courant, pour par exemple l'éditer. Si vous souhaitez ainsi disposer dans le répertoire courant du fichier Printing-HOWTO situé dans le répertoire /usr/doc/HOWTO, vous pouvez utiliser:

# cp /usr/doc/HOWTO/Printing-HOWTO .

Le . final désigne, rappelez-vous, le répertoire courant.

Quelques options

Pour copier une arborescence récursivement: si la source est un répertoire, cette option va copier ce répertoire et son contenu ainsi que tous les sous-répertoires qu'il contient.

# cp -R source destination

Demander une confirmation si un fichier risque d'être écrasé.

# cp -i source destination

Afficher le nom de chaque fichier avant de le copier. Utile lorsqu'on copie un répertoire ou qu'on utilise les caractères jockers.

# cp -v source destination

Déplacer ou renommer des fichiers

mv permet de déplacer des fichiers (les fichiers sont copiés comme avec cp, puis effacés de la source). Si le répertoire source est le même que le répertoire destination, cette commande permet de renommer des fichiers.

Par exemple, s'il se trouve dans le répertoire courant un fichier nommé Lettre que vous voudriez renommer (changer son nom) en Lettre-2017.01.06 (une bonne manière d'insérer la date dans un nom de fichier), vous pouvez effectuer:

# mv Lettre Lettre-2017.01.06

Supposons maintenant que vous souhaitiez déplacer ce fichier dans un répertoire qui s'appellerait Archives, c'est-à-dire placer une copie du fichier dans ce répertoire et supprimer l'original. Une première méthode est:

# cp Lettre-2017.01.06 Archives

# rm Lettre-2017.01.06

La commande mv permet de faire la même chose en une seule ligne:

# mv Lettre-2017.01.06 Archives

![]() De même que pour la commande

De même que pour la commande cp, méfiez-vous: cette commande peut écraser des fichiers si la cible existe déjà.

La commande mv possède peu d'options.

- Forcer le déplacement, même si la cible existe déjà: ceci supprime les éventuels messages d'avertissement.

# mv -f source destination

- Au contraire, cette option provoque une demande de confirmation si des fichiers risquent d'être écrasés.

# mv -i source destination

La complétion des noms de fichier

Il s'agit là d'un petit quelque chose très pratique du shell Bash. Prenons un exemple. Entrez la commande suivante (sans danger):

# cd /etc

Le résultat de cette commande est de nous amener dans le répertoire /etc, qui devient donc le répertoire courant.

Maintenant, tapez les caractères suivants, mais n'appuyez pas immédiatement sur [Entrée]:

# more H

Appuyez maintenant sur la touche de [Tabulation]. Normalement, vous devriez voir apparaître:

# more HOSTNAME

Que s'est-il passe? Lorsque vous avez appuyé sur la touche [Tabulation], le shell a recherché dans le répertoire courant les fichiers dont le nom commence par la lettre 'H' (rappelez-vous que Linux distingue les majuscules des minuscules dans les noms de fichiers). En principe, il n'y en qu'un seul, et le shell complète alors le nom du fichier. Recommencez, avec cette fois:

# more f

suivi à nouveau de la touche [Tabulation]. Rien ne se passe, avec un peu de chance vous devriez même entendre un bip: c'est que plusieurs fichiers commencent par la lettre 'f'. Appuyez une deuxième fois sur [Tabulation] rapidement, et le shell affichera tous les fichiers commençant par 'f'.

Ceci fonctionne également si vous donnez un groupe de lettres, ou un chemin (relatif ou absolu).

Pour vous replacer dans votre répertoire personnel de login.

# cd

Si [Tabulation] est suivi d'un bip, plusieurs fichiers commencent par rc dans le répertoire /etc/rc.d.

# more /etc/rc.d/rc

Cette petite fonctionnalité est très pratique dès que l'on se trouve confronté à des noms de fichiers un peu longs. Expérimentez-la, vous l'apprécierez rapidement!

Affichage de fichiers (texte)

more et less permettent de consulter le contenu d'un fichier à l'écran, en l'affichant page par page. Par exemple:

# more /etc/inittab

# less /etc/passwd

Vous pouvez passer à la page suivante en appuyant sur la barre d'espace de votre clavier. Pour remonter d'une page avec less, il suffit de presser la touche b (back). Normalement, less ne vous rend pas automatiquement la main: une fois arrivé à la fin du document, il faut presser la touche q pour terminer less et pouvoir entrer une autre commande.

more est la commande la plus ancienne. less est une sorte de "super-more", en ceci qu'il ajoute nombre de fonctionnalités. Consultez la page man correspondante pour plus de détails. less accepte des commandes lors de son fonctionnement: vous les tapez simplement au clavier, lorsque less a fini d'afficher une page, suivies d'un appui sur [Entrée].

Effectuer une recherche du motif dans le texte (les caractères '<' et '>' ne doivent pas être inclus). Très utile pour rechercher un mot dans un document long: pour rechercher le mot "bonjour", entrez la commande /bonjour.

/<motif>

Retourner au début du fichier.

# g

Aller à la fin du fichier.

# G

Aller à la ligne n du fichier.

# ng

Il est assez fréquent d'utiliser ces commandes à travers un pipe (voir le paragraphe #Pipe) pour lire un affichage long résultant d'une commande. Par exemple, la commande dmesg permet de voir les messages du système lors du démarrage: cela représente souvent plus d'une page-écran. Pour pouvoir consulter facilement ces messages, vous pouvez effectuer:

# dmesg | more

Illustration

La Figure 4 vous propose une démonstration des commandes rm, cp et mv évoquées plus haut. Les répertoires sont dans des cadres aux coins arrondis, les fichiers dans des cadres aux coins droits. Le répertoire courant est toujours yves.

Le contenu des fichiers est symbolisé par un motif de remplissage: un même motif remplissant les cadres de deux fichiers différents, signifie des contenus identiques.

Programme, processus, logiciel & Co

Nous allons tenter ici de clarifier quelques termes d'emploi fréquent. Commençons par un que nous avons déjà rencontré, le terme de programme.

Une définition un peu abstraite, tirée d'un dictionnaire, est de dire qu'un programme est une suite d'instructions compréhensible par l'ordinateur, organisée de manière à ce que celui-ci accomplisse une tâche donnée. C'est sans doute exact, mais ça ne nous renseigne pas sur la forme que prennent les programmes sur notre système Linux...

Essayez donc la commande suivante:

# more /bin/more

Normalement, vous devriez voir une série de caractères parfaitement incompréhensible, peut-être même entendre quelques beeps et récupérer un affichage désordonné (dans ce dernier cas, changez de console virtuelle, comme indiqué au paragraphe #Notion de console). Que vient-il de se passer?

La commande more vous est déjà connue, elle permet d'afficher le contenu d'un fichier. Lorsque vous appuyez sur [Entrée] après avoir tapé la commande, vous demandez au système d'exécuter un programme; more en l'occurrence. Mais sans doute avez-vous remarqué que le fichier dont nous avons demandé l'affichage porte le même nom que la commande...

Ce fichier est justement celui qui contient le programme correspondant à la commande more. Les instructions d'un programme (ce qu'il doit faire) sont en effet contenues dans un fichier, le plus souvent sous une forme que l’œil humain ne peut saisir mais, aisément utilisable par l'ordinateur (on parle alors de fichier binaire et tous les programmes ne se présentent pas sous cette forme). La très grande majorité des commandes sont donc des programmes dont les instructions sont contenues dans des fichiers binaires.

Mais continuons notre enquête. Lorsque le système tente d'exécuter un programme, il lit le fichier qui le contient pour le placer dans sa mémoire. Alors seulement les instructions du programme sont exécutées, laquelle exécution se traduit le plus souvent par l'utilisation de davantage de mémoire par la lecture ou l'écriture de divers fichiers, des affichages à l'écran... Le programme que nous avons exécuté plus haut, par exemple, a lu un fichier /bin/more et affiché son contenu à l'écran.

On se trouve alors en présence d'une entité dans la mémoire de l'ordinateur, qui évolue, qui agit sur différents éléments qui lui sont accessibles. On pourrait même considérer qu'elle est née (lors de la lecture du "fichier-programme" par le système), qu'elle vit (lors de l'exécution des instructions contenues dans le programme), et qu'elle mourra (lorsque sa tâche sera accomplie). Cette entité presque vivante est ce que l'on appelle un processus. Dans un système tel que Linux, tout processus est "lancé" par un autre processus et est à même d'"enfanter" un ou plusieurs processus: on peut donc parler de "relation père-fils" entre les processus. Sachez qu'il est très courant d'avoir plus d'une vingtaine de processus s'exécutant simultanément lors du fonctionnement d'un système Linux, éventuellement communiquant entre eux. Pour s'y retrouver, le système attribue à chacun d'eux un numéro unique, désigné par le terme de PID (Process Identifier[4]). Par ailleurs, un même programme peut être exécuté plusieurs fois: à chaque exécution correspondra un processus à part.

Naturellement, la plupart des processus ne font guère parler d'eux: sinon, votre écran serait rapidement rempli de messages et il vous serait impossible de vous retrouver dans un fouillis pareil. En fait, la plupart des processus tournent en arrière-plan; c'est-à-dire qu'ils font ce qu'ils doivent faire en silence. Par exemple, le processus qui vous permet d'accéder au système n'intervient que lorsqu'il est sollicité; le reste du temps il est silencieux. On parle communément de daemons[5] pour désigner de tels processus lorsqu'ils font partie des composantes du système.

Pour finir notre "bestiaire occulte", citons le cas des zombies. Ce sont des processus parvenus au terme de leur exécution (soit normalement, soit à la suite d'une erreur), mais que le système ne parvient pas à éradiquer de la mémoire. Ils demeurent donc ainsi, le plus souvent totalement inactifs, mais occupant une certaine quantité de mémoire, ce qui peut devenir gênant si leur nombre augmente trop. En général, cet état survient quand un processus se termine alors que le système n'a pas le temps de s'occuper de l'effacer de la mémoire parce qu'il est trop sollicité. Cela peut également arriver lorsque le processus a provoqué une erreur telle que le système ne sait pas quoi en faire. Mais cela reste assez rare, ne vous inquiétez pas.

Nous savons maintenant ce qu'est un programme et un processus. Donnons alors quelques définitions.

Un logiciel est un ensemble de programmes fortement liés entre eux, destinés à remplir une mission nécessitant plusieurs tâches plus ou moins complexes. Par exemple, un traitement de texte qui peut aussi bien être utilisé pour rédiger un curriculum vitae que pour rédiger un livre entier.

Un système d'exploitation, dont nous parlons depuis le début, est un logiciel particulier; son rôle est de permettre à d'autres programmes de s'exécuter dans les meilleures conditions et d'utiliser le matériel électronique de l'ordinateur. L'exécution d'un système tel que Linux peut donner lieu à l'apparition d'une multitude de processus.

Enfin, ce que l'on désigne par code source est ce qu'un (ou plusieurs) être humain a tapé au clavier, dans un certain langage de programmation compréhensible par lui, pour construire un programme. Ce texte n'est pas compréhensible par l'ordinateur et doit subir une phase de traduction (ou compilation) pour obtenir un fichier binaire. Par exemple, Linux lui-même est programmé dans un langage (presque) intelligible, nommé langage C et normalement le code source de Linux se trouve dans une arborescence située dans le répertoire /usr/src/linux. Notez qu'habituellement le code source des logiciels et systèmes commerciaux n'est pas ainsi librement disponible: Linux (et la plupart des outils qui l'accompagnent) appartient au mouvement LIBRE (OpenSource) et fait figure d'exception.

Programmes usuels

Manipuler fichiers et répertoires aisément: mc

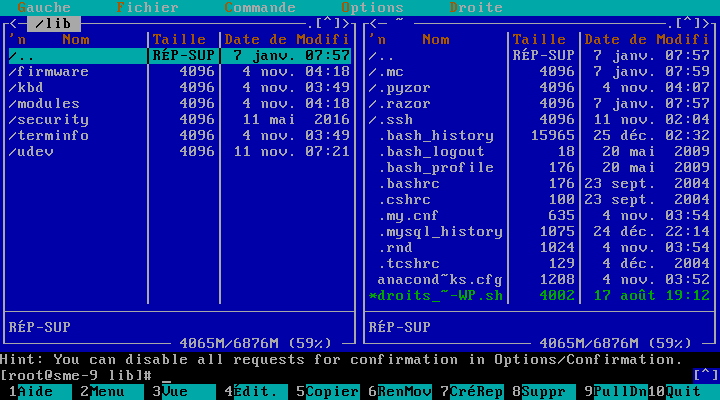

Ce petit programme est inspiré de Norton Commander qui était disponible pour le système MS-DOS. Son nom "complet" est Midnight Commander et on l'obtient avec la commande mc. Il en résulte alors un écran ressemblant à celui proposé à la Figure 5.

Il est possible que le résultat que vous obtenez ne soit pas en couleur: il faut alors utiliser l'option -c et exécuter plutôt mc -c.

L'écran se trouve divisé en deux parties que nous appellerons les volets de gauche et de droite. Chacun vous permet de consulter le contenu d'un répertoire dont le chemin complet figure en haut du volet. Dans notre exemple, le volet de gauche affiche le contenu du répertoire /lib, tandis que celui de droite affiche le contenu du répertoire propre à l'utilisateur qui a lancé mc (c'est le sens du symbole "~", qui représente toujours le répertoire principal d'un utilisateur).

Dans les listes contenues dans chacun des volets, différents codes de couleur sont utilisés pour représenter différents éléments. Ainsi, les répertoires contenus dans le répertoire visité apparaissent en blanc brillant et caractères gras, précédés d'un slash ('/'). Les fichiers exécutables (correspondant à des programmes) apparaissent en vert et le nom est précédé d'une étoile ('*'). Les fichiers dont le nom est précédé d'une arobase ('@') sont des liens symboliques (voyez le paragraphe #Mécanisme des liens pour plus d'information sur les liens).

Sur la droite des noms de fichier, vous voyez également une colonne avec la taille du fichier (en octets) et une colonne avec la date de dernière modification du fichier. Dans l'un des deux volets, il y a toujours un fichier sélectionné et celui-ci est marqué par une barre de couleur; dans notre exemple c'est le répertoire /.. du volet de gauche qui est sélectionné. Vous pouvez déplacer la sélection avec les touches de déplacement (flèches Haut et Bas), ou bien les touches [Début] (retour au début de la liste), [Fin] (aller à la fin de la liste), [Page Avant] (descendre de plusieurs lignes) et [Page Arrière] (remonter de plusieurs lignes). Pour passer d'un volet à l'autre, utilisez la touche de [Tabulation].

Tout en bas de l'écran figure la liste des fonctions que vous pouvez appeler, à l'aide d'une des touches de fonction. Le fonctionnement est assez simple. Par exemple, si vous pressez la touche [F5] (notez le mot "Copy" à côté du 5 dans la ligne du bas), cela va réaliser la copie de l'élément sélectionné dans un volet vers le répertoire affiché dans l'autre volet. Vous pouvez ainsi copier un seul fichier, ou bien toute une arborescence.

Essayez-le, vous ne tarderez pas à l'apprécier!

Quincaillerie

Notions d'architecture matérielle

Linux demeure un système exigeant. Si vous devez "administrer" une machine Linux (la configurer, installer le système...), nous pensons qu'il est indispensable de posséder quelques notions concernant les matériels des ordinateurs de type PC. Aussi aborderons-nous ici quelques aspects essentiels et volontairement simplifiés.

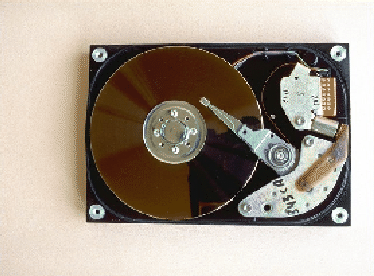

Les disquettes et les disques durs

Les disquettes et les disques durs entrent dans la catégorie des supports de mémoire de masse. Bien que cela ne soit pas tout à fait vrai pour une disquette, un disque dur est généralement capable de stocker beaucoup plus d'informations que la mémoire centrale d'un ordinateur. En général, le disque dur est le support sur lequel les systèmes d'exploitation, les logiciels divers que vous utilisez ainsi que vos fichiers personnels sont installés.

La disquette était souvent utilisée comme outil de sauvegarde ou de transport de données si celles-ci n'étaient pas trop volumineuses. Dans le cas de Linux ou MS-DOS, il était également possible d'installer un système d'exploitation sur une disquette, encore que ses fonctionnalités soient grandement réduites. Habituellement le lecteur de disquettes est le premier endroit où l'ordinateur va chercher un système lorsqu'il démarre; c'était souvent la seule façon de réparer un système sur disque dur qui avait été endommagé d'une manière ou d'une autre.

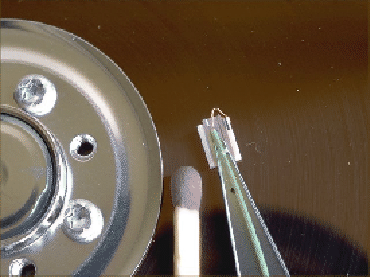

Physiquement, une disquette était un disque souple de plastique magnétisé comparable à une bande de cassette audio ou vidéo. Les informations étaient enregistrées sur ce support de façon analogue. Un disque dur se présente de la même façon, mais cette fois le disque est rigide, plus épais et se compose de plusieurs plateaux superposés. Voyez les photos de la Figure 6 pour apprécier la façon dont un disque dur est construit. Le nombre de têtes de lecture, c'est-à-dire le nombre de faces utilisés sur les différents plateaux, est l'un des éléments de ce que l'on appelle la géométrie d'un disque dur. Pour une disquette, ce nombre valait 2 dans la grande majorité des cas (un disque, donc deux faces, donc deux têtes).

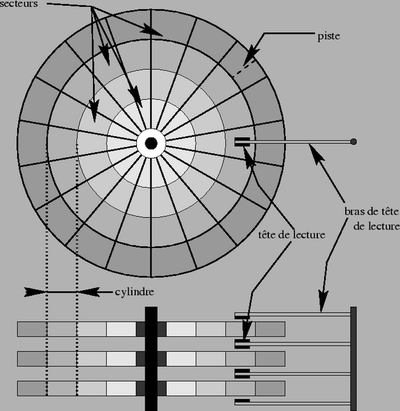

Un autre élément est le nombre de pistes ou de cylindres. Les pistes sont des anneaux concentriques subdivisant la face d'un plateau en autant de zones distinctes. Sauf situation très exceptionnelle, toutes les faces du disque présentent le même nombre de pistes. Lorsqu'il y a plusieurs plateaux (dans le cas des disques durs), les pistes des différentes faces qui sont à l'aplomb les unes des autres forment un ensemble que l'on désigne alors sous le terme de cylindre. Une disquette usuelle comportait 80 cylindres, certains disques durs, plusieurs milliers.

Le "découpage" du disque ne s'arrête pas là. Les pistes sont elle-mêmes subdivisées en secteurs. Le secteur est la plus petite unité discernable sur un disque. Le plus souvent, toutes les pistes ont le même nombre de secteurs, mais il arrive que les pistes extérieures en possèdent davantage que les pistes intérieures pour tirer parti de la surface plus grande. Ceci est toutefois assez rare. Un secteur contient 512 octets ou caractères de données. D'autres tailles sont possibles (128, 256, 1024, 2048, 4096...). Une disquette normale contenait 18 secteurs par piste et un disque dur en contient au moins 63.

La Figure 7 vous propose un schéma de la structure qui vient d'être évoquée. Sur la vue de dessus, les zones d'un même ton de gris appartiennent à la même piste. Sur la vue par la tranche (imaginez le disque dur coupé en son centre), les tons de gris représentent alors chacun un cylindre particulier.

En termes de performances, le taux de transfert maximal pour une disquette avoisinait les 300 kilo-octets par seconde tandis que certains disques durs atteignent des taux tels que 80 méga-octets par seconde, voire davantage! Un paramètre important est le temps moyen d'accès à une information; pour un disque dur, il est de l'ordre de quelques millisecondes (millième de seconde) et pour la disquette... certains esprits chagrins ironisent en disant qu'il fallait changer d'échelle et compter plutôt en minutes...

Partition des disques durs

Il existe un mécanisme qui permet de subdiviser un disque dur en plusieurs parties distinctes: les partitions. Celles-ci permettent de séparer, par exemple, les éléments constitutifs du système des données des utilisateurs. Ainsi, en cas de problème dans le système, les erreurs ont moins de chance de s'étendre aux données - et réciproquement. Typiquement, sur un système Linux, les répertoires qui contiennent les données des utilisateurs sont sur une (ou plusieurs) partition distincte du reste du système; une surcharge de données ne risque donc pas d'endommager le système et une erreur dans celui-ci a peu de chance de corrompre les données.

Le découpage d'un disque en partitions suit des règles un peu complexes, pour l'essentiel héritées de l'histoire. La première d'entre elles, est qu'une partition recouvre une suite continue de cylindres: les limites de partitions sont donc celles des cylindres et l'on dit qu'une partition s'étend du cylindre n au cylindre m. Une formule qui peut être utile donne la taille d'une telle partition, en méga-octets:

(m - n + 1) * Nt * Ns

2048

où Nt est le nombre de têtes, et Ns le nombre de secteurs par piste, du disque.

On distingue par ailleurs deux types de partitions: les partitions primaires et les partitions logiques.

Pour des raisons historiques, datant de l'époque où les disques étaient de taille bien moins importante qu'aujourd'hui, il n'était possible de créer que quatre partitions primaires qui sont numérotées par Linux de 1 à 4. Cette limite vient du fait que la faible capacité des disques durs ne justifiait pas de prévoir un nombre plus élevé.

Toutefois les capacités actuelles des disques rendent ce nombre insuffisant. C'est pourquoi fut développé la technique des partitions étendues et des partitions logiques.

Une partition étendue est l'une des quatre partitions primaires (généralement la dernière), destinée à être un réceptacle pour d'autres partitions en nombre théoriquement illimité. Ces partitions, contenues dans une partition étendue, sont appelées partitions logiques. Linux les numérote toujours à partir de 5.

Les partitions trouvent également leur utilité lorsque l'on veut faire cohabiter plusieurs systèmes. Il est possible, sur un même ordinateur, d'avoir côte à côte Windows-7, Windows-8.1, Linux... et même plusieurs fois le même système! Par exemple, un Linux d'utilisation normale et un autre pour effectuer des tests sur lequel un plantage est sans grande conséquence.

La manipulation des partitions se fait à l'aide d'outils spécialisés. Linux possède un programme nommé fdisk. Nous vous recommandons toutefois, si cela vous est possible, l'utilisation du programme GParted plus simple à manipuler et beaucoup plus puissant.

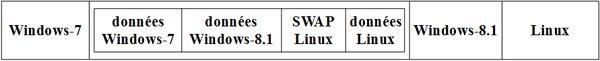

Les #Figure 8 et #Figure 9 vous propose deux exemples pour illustrer tout cela.

Dans cet exemple, les quatre possibilités de partition primaire ont été utilisées. L'une d'entre elles est utilisée en partition étendue (la deuxième), pour contenir des partitions logiques (la deuxième partition primaire contient quatre partitions logiques).

L'exemple suivant est plus classique.

Seules deux possibilités de partition primaire sont utilisées, la première pour Windows-7, la deuxième pour faire une partition étendue qui contient en l'occurrence six partitions logiques. Cet exemple vous montre par ailleurs comment il est possible de répartir différents éléments d'un système Linux sur plusieurs partitions: notez comment les répertoires /home, /root et /usr ne sont pas sur la même partition que la racine.

Structure logique d'un disque dur

Le début de cette section vous a exposé la structure physique d'un disque dur, divisé en cylindres, secteurs, etc. Puis nous avons évoqué le mécanisme des partitions. Mais où sont donc stockées les informations relatives aux partitions? Comment les systèmes reconnaissent-ils les partitions? Les réponses à ces questions sont l'objet de ce paragraphe.

La structure logique d'un disque dur est la manière dont sont organisées les différentes informations fondamentales concernant la manière dont le disque dur doit être utilisé par les systèmes.

Le premier secteur (physique) de chaque partition est un peu particulier: on l'appelle le secteur d'amorce[6], car il contient généralement le code nécessaire au lancement du système contenu dans la partition. S'il ne s'agit que d'une partition de données, ce secteur contient quelques informations utiles concernant la taille de la partition, son type, etc.

Encore plus particulier est le premier secteur physique du disque dur: ce secteur contient non seulement le code nécessaire au lancement du système actif sur votre système, mais en plus la fameuse Table des Partitions; cette table contient les paramètres des quatre partitions primaires du disque, c'est-à-dire les cylindres de début et de fin, le type, etc. Ce secteur si spécial, si fondamental pour le fonctionnement de la machine, est appelé le Master Boot Record[7], MBR en abrégé.

La Table des Partitions n'est toutefois pas suffisante en elle-même: elle ne peut contenir les informations des éventuelles partitions logiques contenue dans une ou plusieurs partitions étendues. Aussi, chaque partition logique contient une "mini" Table des Partitions pour réaliser en quelque sorte, un chaînage des partitions les unes au bout des autres. Le début de la chaîne, le premier maillon, se situe dans la Table des Partitions du MBR, où l'une des entrées est marquée comme partition étendue.

Enfin, la structure logique de chaque partition dépend directement du système de fichiers qu'elle abrite.

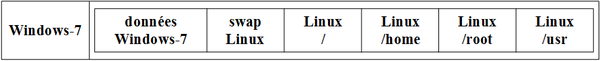

Le #Tableau 3 reprend l'Exemple de la #Figure 8, en montrant de quelle façon les partitions s'enchaînent les unes derrières les autres. Les références /dev/sdax sont données à titre d'exemple, et représentent les partitions d'un disque SCSI sur un système Linux.

Les disques IDE utilisent la nomenclature hd et les disques SCSI la nomenclature sd.

Utilisation de la commande fdisk pour afficher les partitions d'un disque SCSI d'un système Linux.

# fdisk /dev/sda

WARNING: DOS-compatible mode is deprecated. It's strongly recommended to

switch off the mode (command 'c') and change display units to

sectors (command 'u').

Commande (m pour l'aide):

Affichage de l'aide.

# Commande (m pour l'aide): m

Commande d'action a bascule le fanion d'amorce b éditer l'étiquette BSD du disque c basculer le fanion de compatibilité DOS d supprimer la partition l lister les types de partitions connues m afficher ce menu n ajouter une nouvelle partition o créer une nouvelle table vide de partitions DOS p afficher la table de partitions q quitter sans enregistrer les changements s créer une nouvelle étiquette vide pour disque de type Sun t modifier l'id de système de fichiers d'une partition u modifier les unités d'affichage/saisie v vérifier la table de partitions w écrire la table sur le disque et quitter x fonctions avancées (pour experts seulement) Commande (m pour l'aide):

Affichage de la Table des partitions d'un disque SCSI d'un système Linux.

# Commande (m pour l'aide):p

Disque /dev/sdb: 4294 Mo, 4294967296 octets 255 têtes, 63 secteurs/piste, 522 cylindres Unités = cylindres de 16065 * 512 = 8225280 octets Sector size (logical/physical): 512 bytes / 512 bytes I/O size (minimum/optimal): 512 bytes / 512 bytes Identifiant de disque : 0xe474cc36 Périphérique Amorce Début Fin Blocs Id Système /dev/sda1 1 65 522081 7 HPFS/NTFS /dev/sda2 66 321 2056320 5 Etendue /dev/sda3 322 386 522112+ 7 HPFS/NTFS /dev/sda4 387 451 522112+ 83 Linux /dev/sda5 66 130 522081 7 HPFS/NTFS /dev/sda6 131 195 522081 7 HPFS/NTFS /dev/sda7 196 260 522081 82 Linux swap / Solaris /dev/sda8 261 321 489951 83 Linux Commande (m pour l'aide):

Les mémoires

Le sujet de la mémoire dans un ordinateur est suffisamment vaste pour lui consacrer un ouvrage entier. Nous n'aborderons ici que des notions très générales afin de clarifier quelques termes courants.

La mémoire centrale ou RAM

La mémoire centrale ou RAM[8] de l'ordinateur est utilisée pour contenir le code exécutable et les données des programmes que vous utilisez, y compris le système lui-même. Sa caractéristique principale est que son contenu est irrémédiablement perdu lorsqu'on coupe l'alimentation électrique de l'ordinateur, d'où son nom courant de "mémoire vive".

A l'heure actuelle, le temps d'accès moyen à une information contenue dans la mémoire centrale est de l'ordre de quelques nanosecondes (milliardième de seconde). Une taille usuelle pour la mémoire centrale est de 4 Go. Il est évident que plus cette taille est importante, plus le système peut l'utiliser pour stocker des informations auxquelles il accédera très rapidement par la suite.

La mémoire CMOS

Cette mémoire est utilisée pour conserver des paramètres généraux de la machine lorsque celle-ci est arrêtée, tels que la configuration du ou des disques durs, l'heure, la date, etc. Elle est entretenue par une pile branchée sur la carte mère et son contenu est perdu si on retire la pile ou si elle s'épuise. Mais inutile de paniquer, la durée de vie d'une telle pile est en général d'au moins quatre à cinq ans...

La mémoire vidéo ou VRAM

Cette mémoire est spécialisée pour l'affichage de l'écran. La quantité dont vous disposez détermine directement le nombre de couleurs et la finesse de graphisme que vous pouvez obtenir sur votre écran. Elle a généralement des temps d'accès très faibles, de l'ordre de quelques nanosecondes, sauf sur certains systèmes où elle n'est rien d'autre qu'une portion de la mémoire centrale réservée à cet usage (ce que nous déconseillons pour des questions évidentes de performances générales).

La mémoire cache

Il serait plus juste de parler des mémoires cache. Ces mémoires, qui se trouvent un peu partout, sont utilisées comme intermédiaires entre des composants relativement lents de la machine et d'autres plus rapides. Une de ses utilisations est de stocker des informations fréquemment utilisées pour permettre des accès plus rapides; par exemple entre le disque dur (lent, temps d'accès de l'ordre de millièmes de seconde) et la mémoire centrale (environ un million de fois plus rapide!).

Un exemple particulièrement important pour la puissance générale d'un système est la mémoire cache du processeur: il s'agit d'une mémoire ultra-rapide, bien plus que la mémoire centrale. Elle est utilisée pour stocker des informations venant de cette dernière fréquemment utilisées, telles que des données ou des portions de code exécutable.

La mémoire virtuelle

Imaginez la situation suivante: vous travaillez sur une machine dotée de 4Go de mémoire centrale, dont 3,5Go sont déjà occupés par divers programmes. Vous souhaitez lancer un logiciel qui a besoin d'au moins 1Go de mémoire centrale pour fonctionner. Vous allez donc vous trouver en "déficit" de 500Mo de mémoire.

Sur d'anciens systèmes tel que MS-DOS, cela se passe très simplement: le système refuse simplement de lancer le logiciel. Les systèmes modernes (dont fait partie Linux) sont plus subtils, et utilise le mécanisme de la mémoire virtuelle[9]. L'idée est d'utiliser une partie du disque dur comme s'il s'agissait de mémoire centrale, dont la taille paraît ainsi augmentée. Ce mécanisme vous permet d'utiliser plus de mémoire que votre machine n'en dispose réellement. Si cela est fort utile, surtout pour les machines disposant de peu de mémoire, gardez toutefois à l'esprit que le temps d'accès à une information sur le disque dur se mesure en millième de seconde tandis qu'il se mesure en milliardième de seconde pour la mémoire... Quand le système commence à utiliser ce mécanisme (on dit qu'il "swap"), attendez-vous donc à des performances fortement dégradées.

Autres matériels et périphériques

Un système d'exploitation digne de ce nom doit permettre à son propriétaire d'utiliser tous ses périphériques sans exception... du moins en théorie. En effet, la pratique est nettement moins drôle, surtout pour ceux qui osent sortir des sentiers battus en faisant confiance à Linux. Et là, les choses se gâtent.

- Il faut déjà oublier les "win-périphériques", en général des modems et des imprimantes, conçus pour n'être utilisés que dans un environnement déterminé.

- Il faut également tirer un trait sur le fameux pilote (driver) qui n'est fourni, en général, que pour le même environnement précité.