Difference between revisions of "SME-101.04 Certificat Let's Encrypt"

Michelandre (talk | contribs) m (Réorganisé les notes de bas de page) |

Michelandre (talk | contribs) (GA-1.0.0 // MAJ des pointeurs du Cours SME-101 // ajustement des lignes blanches après les commandes et les titres de paragraphes. // 2018-11-07 @ 17h15 HNE.) |

||

| Line 15: | Line 15: | ||

[[Image:SME-101.04-001-ButFinal.png|top|center|700px]] | [[Image:SME-101.04-001-ButFinal.png|top|center|700px]] | ||

| + | |||

=== Marche à suivre === | === Marche à suivre === | ||

| Line 26: | Line 27: | ||

* Nous créerons un gabarit personnalisé pour indiquer à la sauvegarde standard du Serveur SME-9.x d’inclure le répertoire <code>/etc/dehydrated</code>. | * Nous créerons un gabarit personnalisé pour indiquer à la sauvegarde standard du Serveur SME-9.x d’inclure le répertoire <code>/etc/dehydrated</code>. | ||

* Nous terminerons en décrivant la marche à suivre pour recréer un certificat standard auto-signé par le Serveur SME. | * Nous terminerons en décrivant la marche à suivre pour recréer un certificat standard auto-signé par le Serveur SME. | ||

| + | |||

'''Remarques''' | '''Remarques''' | ||

| Line 74: | Line 76: | ||

| − | '''But final''' | + | === Cours SME-101 === |

| + | |||

| + | '''''But final du cours SME-101''''' | ||

Après avoir suivi le cours '''''SME-101''''', l'Étudiant possédera un site de Commerce en ligne fiable et hautement sécuritaire. De plus, il pourra utiliser un clone de son site, sur un Serveur SME virtuel sur sa station de travail, pour tester de nouvelles extensions et applications sans compromettre la sécurité ou l'intégrité de son site en ligne. | Après avoir suivi le cours '''''SME-101''''', l'Étudiant possédera un site de Commerce en ligne fiable et hautement sécuritaire. De plus, il pourra utiliser un clone de son site, sur un Serveur SME virtuel sur sa station de travail, pour tester de nouvelles extensions et applications sans compromettre la sécurité ou l'intégrité de son site en ligne. | ||

| Line 82: | Line 86: | ||

| − | + | '''''Documentation''''' | |

Le cours '''''SME-101''''', se voulant une base solide pour la création d'un site de Commerce en ligne, comprend plusieurs cahiers: | Le cours '''''SME-101''''', se voulant une base solide pour la création d'un site de Commerce en ligne, comprend plusieurs cahiers: | ||

| − | * '''Cahier-00''': Les bases de Linux, | + | * '''Cahier-00''': Les bases de Linux, [https://wiki.contribs.org/SME-101.00_Linux_de_base SME-101.00 Linux de base]. |

| − | * '''Cahier-01''': Installation et configuration des logiciels prérequis sur le poste de travail de l'Étudiant de même que le téléchargement des fichiers qui seront installés sur le Serveur SME virtuel, | + | * '''Cahier-01''': Installation et configuration des logiciels prérequis sur le poste de travail de l'Étudiant de même que le téléchargement des fichiers qui seront installés sur le Serveur SME virtuel, [https://wiki.contribs.org/SME-101.01_Logiciels_de_la_station_de_travail SME-101.01 Logiciels de la station de travail]. |

| − | * '''Cahier-02''': Description du parcours des paquets IP du Serveur SME vers l'Internet, création de la machine virtuelle, installation/configuration du serveur Linux SME et enfin, sauvegarde/restauration de ce dernier, | + | * '''Cahier-02''': Description du parcours des paquets IP du Serveur SME vers l'Internet, création de la machine virtuelle, installation/configuration du serveur Linux SME et enfin, sauvegarde/restauration de ce dernier, [https://wiki.contribs.org/SME-101.02_Serveur_SME SME-101.02 Serveur SME]. |

| − | * '''Cahier-03''': Abonnement à un FAI, installation et configuration d'un modem ADSL/VDSL, création d'un domaine chez un fournisseur de Service DNS dynamique avec installation d'un script pour sa mise à jour et enfin la marche à suivre pour l'obtention et la configuration d'un domaine FQDN<ref name=" | + | * '''Cahier-03''': Abonnement à un FAI, installation et configuration d'un modem ADSL/VDSL, création d'un domaine chez un fournisseur de Service DNS dynamique avec installation d'un script pour sa mise à jour et enfin la marche à suivre pour l'obtention et la configuration d'un domaine FQDN<ref name="ftn30"> '''FQDN''': Dans le DNS, un <u>F</u>ully <u>Q</u>ualified <u>D</u>omain <u>N</u>ame ''(FQDN, ou nom de domaine complètement qualifié)'' est un nom de domaine qui révèle la position absolue d'un nœud dans l'arborescence DNS en indiquant tous les domaines de niveau supérieur jusqu'à la racine. On parle également de domaine absolu, par opposition aux domaines relatifs. Par convention, le FQDN est ponctué par un point final.'''<br/> '''''Référence'': [https://fr.wikipedia.org/wiki/Fully_qualified_domain_name https://fr.wikipedia.org/wiki/Fully_qualified_domain_name].'''</ref>, [https://wiki.contribs.org/SME-101.03_ADSL/VDSL,_DDNS_et_Domaine_FQDN SME-101.03 ADSL/VDSL, DDNS et Domaine FQDN]. |

| − | * '''Cahier-04''': Installation d'un certificat SSL de l'autorité de certification Let's Encrypt et script de mise à jour. | + | * '''Cahier-04''': Installation d'un certificat SSL de l'autorité de certification Let's Encrypt et script de mise à jour, [https://wiki.contribs.org/SME-101.04_Certificat_Let%27s_Encrypt SME-101.04 Certificat Let's Encrypt]. |

| − | * '''Cahier-05A''': Installation et configuration de WordPress. | + | * '''Cahier-05A''': Installation et configuration de WordPress, [https://wiki.contribs.org/SME-101.05A_WordPress SME-101.05A WordPress]. |

| − | * '''Cahier-05B''': Installation et configuration de l'extension de sécurité Wordfence. | + | * '''Cahier-05B''': Installation et configuration de l'extension de sécurité Wordfence, [https://wiki.contribs.org/SME-101.05B_Wordfence SME-101.05B Wordfence]. |

| − | * '''Cahier-06''': Installation et configuration de l'extension de vente en ligne WooCommerce, création de comptes chez Stripe et PayPal pour les paiements en ligne. | + | * '''Cahier-06''': Installation et configuration de l'extension de vente en ligne WooCommerce, création de comptes chez Stripe et PayPal pour les paiements en ligne, [https://wiki.contribs.org/SME-101.06_WooCommerce SME-101.06 WooCommerce]. |

| − | * '''Cahier-07''': Sauvegarde/restauration ou migration d'un site avec l'extension Duplicator. | + | * '''Cahier-07''': Sauvegarde/restauration ou migration d'un site avec l'extension Duplicator, [https://wiki.contribs.org/SME-101.07_Duplicator SME-101.07 Duplicator]. |

| − | * '''Cahier-08''': Serveur mandataire inversé, | + | * '''Cahier-08''': Serveur mandataire inversé, [https://wiki.contribs.org/Mandataire_invers%C3%A9 SME-101.08 Serveur mandataire inversé]. |

| − | * '''Cahier-09''': Supplément: SME & BackupPC-4.2, | + | * '''Cahier-09''': Supplément: SME & BackupPC-4.2, [https://wiki.contribs.org/BackupPC-4.2 SME-101.09: Supplément: SME & BackupPC-4.2]. |

Tous les logiciels nécessaires sont du domaine public ou LIBRE sous licence GPL; ils ne coûtent pas un sous. Le seul achat nécessaire est l'obtention d'un nom de domaine FQDN au prix initial de $15 CAD et son renouvellement annuel d'environ $30 CAD. | Tous les logiciels nécessaires sont du domaine public ou LIBRE sous licence GPL; ils ne coûtent pas un sous. Le seul achat nécessaire est l'obtention d'un nom de domaine FQDN au prix initial de $15 CAD et son renouvellement annuel d'environ $30 CAD. | ||

| + | |||

=== Particularités de ce document === | === Particularités de ce document === | ||

| Line 107: | Line 112: | ||

* Les informations écrites ont préséance sur celles retrouvées dans les captures d’écrans. Se référer aux différents tableaux lorsque ceux-ci sont présents. | * Les informations écrites ont préséance sur celles retrouvées dans les captures d’écrans. Se référer aux différents tableaux lorsque ceux-ci sont présents. | ||

| + | |||

'''''Conventions''''' | '''''Conventions''''' | ||

| − | Toutes les commandes à entrer à la console commencent habituellement avec l'invite | + | * Toutes les commandes à entrer à la console du Serveur SME commencent habituellement avec l'invite <span style="color:red">#</span> pour l'usager root ou <span style="color:red">$</span> pour un usager sans privilège particulier. |

| + | * L'invite <code>mysql></code> de la console MySQL est toujours présente. | ||

| + | * La sortie de la commande est séparée de celle-ci par une ligne vide sans couleur de fond. | ||

| + | * L'invite de retour n'est jamais présent pour la plupart des commandes. | ||

| + | * Les affichages à surveiller sont en <span style="color:Red">rouge</span>, <span style="color:Blue">bleu</span>, <span style="color:Orange">orange</span> ou <span style="color:DarkMagenta">magenta</span>. | ||

# ping 192.168.1.149 | # ping 192.168.1.149 | ||

| − | 192.168.1.149 is alive | + | 192.168.1.149 <span style="color:red">is alive</span> |

| − | Les liens de référence Internet sont en <span style="color:blue">bleu</span> de même que ceux intra document. | + | |

| + | Les liens de référence Internet sont en <span style="color:blue">bleu</span> de même que ceux intra-document mais, ces derniers débute par un " <span style="color:blue">#</span> ". | ||

[[Image:Icone-SeTirerDembarrasAPT.png|20px]] Manipulation, truc ou ruse pour se tirer d’embarras. | [[Image:Icone-SeTirerDembarrasAPT.png|20px]] Manipulation, truc ou ruse pour se tirer d’embarras. | ||

| Line 127: | Line 138: | ||

[[Image:Icone-DangerAPT.png|25px]] Danger pour la sécurité du système. | [[Image:Icone-DangerAPT.png|25px]] Danger pour la sécurité du système. | ||

| + | |||

| + | [[Image:IconePlusieursLignesAPT.png|25px]] Indique que la commande est sur une seule ligne. Pour ce document en PDF, il faudra copier la commande entière dans un éditeur de texte ASCII tel que NotePad++ et la mettre sur une seule ligne avant de la copier à la console. | ||

Une chaîne de caractères en <span style="color:DarkMagenta">magenta</span> indique qu’il faut remplacer cette chaîne par vos propres paramètres. | Une chaîne de caractères en <span style="color:DarkMagenta">magenta</span> indique qu’il faut remplacer cette chaîne par vos propres paramètres. | ||

| Line 139: | Line 152: | ||

|Commande indiquée à titre d'information seulement. | |Commande indiquée à titre d'information seulement. | ||

|} | |} | ||

| + | |||

= Glossaire = | = Glossaire = | ||

Ce chapitre rassemble quelques termes pour permettre une brève introduction à la cryptographie. | Ce chapitre rassemble quelques termes pour permettre une brève introduction à la cryptographie. | ||

| + | |||

'''Cryptographie asymétrique''' | '''Cryptographie asymétrique''' | ||

| Line 149: | Line 164: | ||

La cryptographie asymétrique, ou cryptographie à clé publique, est une méthode de chiffrement qui s'oppose à la cryptographie symétrique. Elle repose sur l'utilisation d'une clé publique ''(qui est diffusée)'' et d'une clé privée ''(gardée secrète)'', la première permettant de coder le message et la seconde de le décoder. Ainsi, l'expéditeur peut utiliser la clé publique du destinataire pour coder un message que seul le destinataire ''(en possession de sa clé privée)'' peut décoder, garantissant la confidentialité du contenu. | La cryptographie asymétrique, ou cryptographie à clé publique, est une méthode de chiffrement qui s'oppose à la cryptographie symétrique. Elle repose sur l'utilisation d'une clé publique ''(qui est diffusée)'' et d'une clé privée ''(gardée secrète)'', la première permettant de coder le message et la seconde de le décoder. Ainsi, l'expéditeur peut utiliser la clé publique du destinataire pour coder un message que seul le destinataire ''(en possession de sa clé privée)'' peut décoder, garantissant la confidentialité du contenu. | ||

| + | |||

'''Chiffrement''' | '''Chiffrement''' | ||

L'un des rôles de la clé publique est de permettre le [https://fr.wikipedia.org/wiki/Chiffrement chiffrement]<nowiki>; c'est donc cette clé qu'utilisera Bob pour envoyer des messages chiffrés à Alice. L'autre clé — l'information secrète — sert à déchiffrer. Ainsi, Alice, et elle seule, peut prendre connaissance des messages de Bob. La connaissance d'une clé ne permet pas de déduire l'autre.</nowiki> | L'un des rôles de la clé publique est de permettre le [https://fr.wikipedia.org/wiki/Chiffrement chiffrement]<nowiki>; c'est donc cette clé qu'utilisera Bob pour envoyer des messages chiffrés à Alice. L'autre clé — l'information secrète — sert à déchiffrer. Ainsi, Alice, et elle seule, peut prendre connaissance des messages de Bob. La connaissance d'une clé ne permet pas de déduire l'autre.</nowiki> | ||

| + | |||

'''Échange de clés Diffie-Hellman''' | '''Échange de clés Diffie-Hellman''' | ||

| Line 159: | Line 176: | ||

En cryptographie, l'échange de clés Diffie-Hellman, du nom de ses auteurs Whitfield Diffie et Martin Hellman, est une méthode par laquelle deux agents nommés conventionnellement Alice et Bob peuvent se mettre d'accord sur un nombre ''(qu'ils peuvent utiliser comme clé pour chiffrer la conversation suivante)'' sans qu'un troisième agent appelé Ève puisse découvrir le nombre, même en ayant écouté tous leurs échanges. | En cryptographie, l'échange de clés Diffie-Hellman, du nom de ses auteurs Whitfield Diffie et Martin Hellman, est une méthode par laquelle deux agents nommés conventionnellement Alice et Bob peuvent se mettre d'accord sur un nombre ''(qu'ils peuvent utiliser comme clé pour chiffrer la conversation suivante)'' sans qu'un troisième agent appelé Ève puisse découvrir le nombre, même en ayant écouté tous leurs échanges. | ||

| + | |||

'''Somme de contrôle''' | '''Somme de contrôle''' | ||

| Line 165: | Line 183: | ||

La somme de contrôle ''(checksum)'', parfois appelée "empreinte", est un nombre qu'on ajoute à un message à transmettre pour permettre au récepteur de vérifier que le message reçu est bien celui qui a été envoyé. L'ajout d'une somme de contrôle à un message est une forme de contrôle par redondance. | La somme de contrôle ''(checksum)'', parfois appelée "empreinte", est un nombre qu'on ajoute à un message à transmettre pour permettre au récepteur de vérifier que le message reçu est bien celui qui a été envoyé. L'ajout d'une somme de contrôle à un message est une forme de contrôle par redondance. | ||

| + | |||

'''Nonce''' | '''Nonce''' | ||

| Line 171: | Line 190: | ||

Le nonce est un nombre arbitraire, à usage unique, utilisé pour signer un ensemble de données d'une communication électronique. Il permet notamment d'éviter les attaques de type "[https://fr.wikipedia.org/wiki/Attaque_par_rejeu Attaque par rejeu]". | Le nonce est un nombre arbitraire, à usage unique, utilisé pour signer un ensemble de données d'une communication électronique. Il permet notamment d'éviter les attaques de type "[https://fr.wikipedia.org/wiki/Attaque_par_rejeu Attaque par rejeu]". | ||

| + | |||

'''Condensat''' | '''Condensat''' | ||

| Line 177: | Line 197: | ||

Séquence de caractères alphanumériques de longueur fixe qui représente le contenu d'un message, sans le révéler, dont la valeur unique est produite par un algorithme de hachage et qu'on utilise pour créer une signature numérique. | Séquence de caractères alphanumériques de longueur fixe qui représente le contenu d'un message, sans le révéler, dont la valeur unique est produite par un algorithme de hachage et qu'on utilise pour créer une signature numérique. | ||

| + | |||

'''Empreinte numérique''' | '''Empreinte numérique''' | ||

| Line 185: | Line 206: | ||

Une empreinte numérique a toujours la même taille, quelle que soit la longueur du message initial. À l'instar d'une empreinte digitale, deux messages différents n'ont pas la même empreinte numérique. Après avoir calculé l'empreinte de son message, l'expéditeur la chiffre avec sa clé privée. Il envoie ensuite cette signature en même temps que le reste de son message. Lorsque le destinataire reçoit cette empreinte chiffrée, il la déchiffre grâce à la clé publique de l'expéditeur. Le destinataire compare alors le résultat obtenu avec le résultat qu'il calcule lui-même à partir du message reçu. Si les deux empreintes numériques sont identiques, il est assuré à la fois de l'identité de l'expéditeur et de l'intégrité du message. | Une empreinte numérique a toujours la même taille, quelle que soit la longueur du message initial. À l'instar d'une empreinte digitale, deux messages différents n'ont pas la même empreinte numérique. Après avoir calculé l'empreinte de son message, l'expéditeur la chiffre avec sa clé privée. Il envoie ensuite cette signature en même temps que le reste de son message. Lorsque le destinataire reçoit cette empreinte chiffrée, il la déchiffre grâce à la clé publique de l'expéditeur. Le destinataire compare alors le résultat obtenu avec le résultat qu'il calcule lui-même à partir du message reçu. Si les deux empreintes numériques sont identiques, il est assuré à la fois de l'identité de l'expéditeur et de l'intégrité du message. | ||

| + | |||

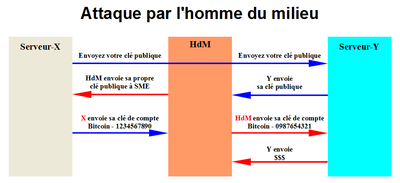

'''Homme-du-milieu''' | '''Homme-du-milieu''' | ||

| Line 204: | Line 226: | ||

Le standard le plus utilisé pour la création des certificats numériques est le X.509. | Le standard le plus utilisé pour la création des certificats numériques est le X.509. | ||

| − | Référence: [https://fr.wikipedia.org/wiki/X.509 https://fr.wikipedia.org/wiki/X.509]. | + | ''Référence'': [https://fr.wikipedia.org/wiki/X.509 https://fr.wikipedia.org/wiki/X.509]. |

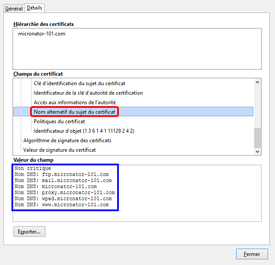

Dans le système X.509, une autorité de certification attribue un certificat liant une clé publique à un nom distinctif ''(Distinguished Name)'' dont le format est défini par la recommandation X.500, ou encore à un nom alternatif ''(Alternative Name)'' tel qu'une adresse électronique ou un enregistrement DNS. | Dans le système X.509, une autorité de certification attribue un certificat liant une clé publique à un nom distinctif ''(Distinguished Name)'' dont le format est défini par la recommandation X.500, ou encore à un nom alternatif ''(Alternative Name)'' tel qu'une adresse électronique ou un enregistrement DNS. | ||

Ce certificat place la signature d'une autorité de certification dans le dernier champ. Concrètement, cette signature est réalisée par un condensat de tous les champs précédents du certificat et un chiffrement de ce condensat par la clé privée de l'autorité de certification. N'importe qui possédant la clé publique de cette autorité de certification peut déchiffrer le condensat et le comparer au calcul de son propre condensat du certificat. Si les deux condensats sont identiques, cela garantit que le certificat est intègre et qu'il n'a pas été modifié. | Ce certificat place la signature d'une autorité de certification dans le dernier champ. Concrètement, cette signature est réalisée par un condensat de tous les champs précédents du certificat et un chiffrement de ce condensat par la clé privée de l'autorité de certification. N'importe qui possédant la clé publique de cette autorité de certification peut déchiffrer le condensat et le comparer au calcul de son propre condensat du certificat. Si les deux condensats sont identiques, cela garantit que le certificat est intègre et qu'il n'a pas été modifié. | ||

| + | |||

'''''Chaîne de certification''''' | '''''Chaîne de certification''''' | ||

Le certificat de l'autorité de certification qui contient sa clé publique peut à son tour être signé par un autre certificat de plus haut niveau, formant ainsi une chaîne. Tout en haut de la chaîne on trouve les certificats les plus importants: les certificats racines. | Le certificat de l'autorité de certification qui contient sa clé publique peut à son tour être signé par un autre certificat de plus haut niveau, formant ainsi une chaîne. Tout en haut de la chaîne on trouve les certificats les plus importants: les certificats racines. | ||

| + | |||

'''''Certificats racines''''' | '''''Certificats racines''''' | ||

| Line 219: | Line 243: | ||

| − | '''Certificats à Validation de Domaine (DV)''' | + | '''Certificats à Validation de Domaine ''(DV)'' ''' |

''Référence'': https://www.certificat.fr/fr/produits/certificats+ssl/validation+du+domaine/. | ''Référence'': https://www.certificat.fr/fr/produits/certificats+ssl/validation+du+domaine/. | ||

| Line 226: | Line 250: | ||

Pendant votre demande, vous devez indiquer une adresse courriel pour confirmation; vous pouvez choisir parmi une liste de différents courriel standard comme admin@, root@, administrator@ etc... ou l'adresse courriel qui est listée dans les informations du Whois du nom de domaine. | Pendant votre demande, vous devez indiquer une adresse courriel pour confirmation; vous pouvez choisir parmi une liste de différents courriel standard comme admin@, root@, administrator@ etc... ou l'adresse courriel qui est listée dans les informations du Whois du nom de domaine. | ||

| + | |||

'''''Avantages''''' | '''''Avantages''''' | ||

Un certificat SSL DV est facile à obtenir. Vous obtenez ce certificat en quelques minutes. | Un certificat SSL DV est facile à obtenir. Vous obtenez ce certificat en quelques minutes. | ||

| + | |||

'''''Bon à savoir''''' | '''''Bon à savoir''''' | ||

Ce type de Certificat SSL certifie seulement que le site Internet est sécurisé. Il n'y a pas d'Autorité de Certification qui a vérifié et validé l'identité du propriétaire du site Internet. | Ce type de Certificat SSL certifie seulement que le site Internet est sécurisé. Il n'y a pas d'Autorité de Certification qui a vérifié et validé l'identité du propriétaire du site Internet. | ||

| + | |||

'''''Pour qui?''''' | '''''Pour qui?''''' | ||

| Line 242: | Line 269: | ||

'''SAN et Wildcard''' | '''SAN et Wildcard''' | ||

| − | Référence: [https://www.thawte.fr/ssl/san-uc-ssl-certificates/# https://www.thawte.fr/ssl/san-uc-ssl-certificates/#]. | + | ''Référence'': [https://www.thawte.fr/ssl/san-uc-ssl-certificates/# https://www.thawte.fr/ssl/san-uc-ssl-certificates/#]. |

| − | Référence: https://www.thawte.fr/ssl/wildcard-ssl-certificates/. | + | ''Référence'': https://www.thawte.fr/ssl/wildcard-ssl-certificates/. |

Que signifient les termes SAN ''(Subject Alternative Names)'' et UC ''(Unified Communications)''? | Que signifient les termes SAN ''(Subject Alternative Names)'' et UC ''(Unified Communications)''? | ||

Les certificats qui utilisent les SAN ''(Subject Alternative Names)'' sont des outils puissants qui permettent de sécuriser plusieurs noms de domaines de façon efficace et économique. Les certificats SSL Thawte permettent de sécuriser jusqu'à 25 noms de domaines complets avec un seul certificat utilisant les SAN. Les noms de certificats qui utilisent les SAN sont également appelés certificats UC ''(Unified Communications ou communications unifiées)'' et sont utilisés avec Microsoft Exchange Server 2007, Microsoft Exchange Server 2010 et Microsoft Communications Server. L'objectif d'un certificat avec SAN est le même que n'importe quel autre certificat; il permet à un serveur de définir son identité et d'établir une communication sécurisée. Les certificats avec SAN procurent également un champ SAN ''(Subject Alternative Name)'' qui permet de protéger les noms de domaines additionnels avec un seul certificat. | Les certificats qui utilisent les SAN ''(Subject Alternative Names)'' sont des outils puissants qui permettent de sécuriser plusieurs noms de domaines de façon efficace et économique. Les certificats SSL Thawte permettent de sécuriser jusqu'à 25 noms de domaines complets avec un seul certificat utilisant les SAN. Les noms de certificats qui utilisent les SAN sont également appelés certificats UC ''(Unified Communications ou communications unifiées)'' et sont utilisés avec Microsoft Exchange Server 2007, Microsoft Exchange Server 2010 et Microsoft Communications Server. L'objectif d'un certificat avec SAN est le même que n'importe quel autre certificat; il permet à un serveur de définir son identité et d'établir une communication sécurisée. Les certificats avec SAN procurent également un champ SAN ''(Subject Alternative Name)'' qui permet de protéger les noms de domaines additionnels avec un seul certificat. | ||

| + | |||

'''''Pourquoi ai-je besoin d'un SAN?''''' | '''''Pourquoi ai-je besoin d'un SAN?''''' | ||

| Line 262: | Line 290: | ||

* mail.toto.net | * mail.toto.net | ||

* toto.net | * toto.net | ||

| + | |||

'''''Certificat SAN vs certificat Wildcard''''' | '''''Certificat SAN vs certificat Wildcard''''' | ||

| Line 268: | Line 297: | ||

Cependant, vous ne pourrez pas sécuriser plusieurs domaines uniques comme www.macompagnie.net et www.toto.org. | Cependant, vous ne pourrez pas sécuriser plusieurs domaines uniques comme www.macompagnie.net et www.toto.org. | ||

| + | |||

'''''Certificats SSL Wildcard''''' | '''''Certificats SSL Wildcard''''' | ||

| Line 281: | Line 311: | ||

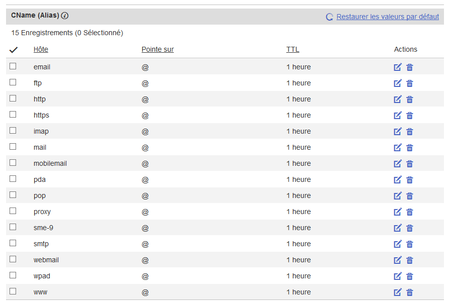

Un enregistrement CNAME ou enregistrement de Nom Canonique est un type d'enregistrement ressource dans le Domain Name System (DNS) qui spécifie que le nom de domaine est un alias d'un autre nom de domaine canonique. | Un enregistrement CNAME ou enregistrement de Nom Canonique est un type d'enregistrement ressource dans le Domain Name System (DNS) qui spécifie que le nom de domaine est un alias d'un autre nom de domaine canonique. | ||

| + | |||

'''Utilisation d'enregistrement CNAME''' | '''Utilisation d'enregistrement CNAME''' | ||

| Line 300: | Line 331: | ||

=== Principe de fonctionnement de Letsencrypt === | === Principe de fonctionnement de Letsencrypt === | ||

| − | Référence: [https://linuxfr.org/news/reparlons-de-let-s-encrypt https://linuxfr.org/news/reparlons-de-let-s-encrypt]. | + | ''Référence'': [https://linuxfr.org/news/reparlons-de-let-s-encrypt https://linuxfr.org/news/reparlons-de-let-s-encrypt]. |

La facilité d'utilisation promise par Let's Encrypt repose principalement sur le client dehydrated et sur l'automatisation qu'il propose. | La facilité d'utilisation promise par Let's Encrypt repose principalement sur le client dehydrated et sur l'automatisation qu'il propose. | ||

| Line 321: | Line 352: | ||

En définitive, le but est que l'administrateur puisse mettre en place TLS en une seule commande, avant d'oublier jusqu'à l'existence même du client dehydrated. | En définitive, le but est que l'administrateur puisse mettre en place TLS en une seule commande, avant d'oublier jusqu'à l'existence même du client dehydrated. | ||

| + | |||

=== Courriels du certificat === | === Courriels du certificat === | ||

Aucun courriel n'est envoyé pour confirmer le certificat mais, vous devez fournir une adresse courriel et un/des CNAME valides lors de l'exécution du script dehydrated. | Aucun courriel n'est envoyé pour confirmer le certificat mais, vous devez fournir une adresse courriel et un/des CNAME valides lors de l'exécution du script dehydrated. | ||

| + | |||

=== Transparence des certificats === | === Transparence des certificats === | ||

Une partie de la mission de transparence de la société Let's Encrypt comprend la divulgation publique des certificats qu'elle délivre via Certificate Transparency. L'adresse courriel n'est pas divulguée publiquement. | Une partie de la mission de transparence de la société Let's Encrypt comprend la divulgation publique des certificats qu'elle délivre via Certificate Transparency. L'adresse courriel n'est pas divulguée publiquement. | ||

| + | |||

=== Limites === | === Limites === | ||

| Line 335: | Line 369: | ||

Les certificats Let's Encrypt sont valides pour 90 jours. Let's Encrypt recommande de les renouveler tous les 60 jours pour avoir une certaine marge de manoeuvre. | Les certificats Let's Encrypt sont valides pour 90 jours. Let's Encrypt recommande de les renouveler tous les 60 jours pour avoir une certaine marge de manoeuvre. | ||

| + | |||

'''''5/7''''' | '''''5/7''''' | ||

| Line 365: | Line 400: | ||

domaine3.org ftp.domaine3.org | domaine3.org ftp.domaine3.org | ||

domaine4.info www.domaine4.org | domaine4.info www.domaine4.org | ||

| + | |||

Le fichier domains.txt ci-dessus, indique qu'il devrait y avoir 4 certificats: domaine1.com, domaine2.net, domaine3.org et domaine4.info. Chaque certificat couvrant le domaine principal et ses CNAME ''(sous-domaines)''. | Le fichier domains.txt ci-dessus, indique qu'il devrait y avoir 4 certificats: domaine1.com, domaine2.net, domaine3.org et domaine4.info. Chaque certificat couvrant le domaine principal et ses CNAME ''(sous-domaines)''. | ||

[[Image:Icone-AsurveillerAPT.png|25px]] Le résultat d'une telle énumération des domaines pourrait facilement atteindre ou dépasser la limite décrite 5/7. | [[Image:Icone-AsurveillerAPT.png|25px]] Le résultat d'une telle énumération des domaines pourrait facilement atteindre ou dépasser la limite décrite 5/7. | ||

| + | |||

=== Mode Officiel vs TEST (Staging) === | === Mode Officiel vs TEST (Staging) === | ||

| − | Si vous voulez tester dehydrated et que vous n'êtes pas encore certain de vouloir l'adopter, vous pouvez utiliser l'option staging ''(incluant la ligne <code>CA="https://acme-staging.api.letsencrypt.org/directory"</code> dans le fichier de configuration <code>config</code>)''. | + | Si vous voulez tester dehydrated et que vous n'êtes pas encore certain de vouloir l'adopter, vous pouvez utiliser l'option staging ''(incluant la ligne <code><nowiki>CA="https://acme-staging.api.letsencrypt.org/directory"</nowiki></code> dans le fichier de configuration <code>config</code>)''. |

Le principal avantage est de pouvoir demander autant de certificats que vous avez besoin pour vos tests sans vous heurter à la limite 5/7. | Le principal avantage est de pouvoir demander autant de certificats que vous avez besoin pour vos tests sans vous heurter à la limite 5/7. | ||

| Line 382: | Line 419: | ||

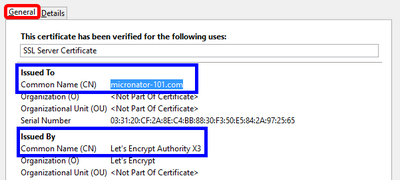

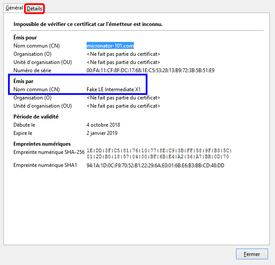

Lors d'une demande de certificat officiel, le client dehydrated utilise la CA officielle, "Let’s Encrypt Authority X3". | Lors d'une demande de certificat officiel, le client dehydrated utilise la CA officielle, "Let’s Encrypt Authority X3". | ||

| + | |||

'''''CA de TEST''''' | '''''CA de TEST''''' | ||

| Line 424: | Line 462: | ||

PARAM_ACCEPT_TERMS="yes" | PARAM_ACCEPT_TERMS="yes" | ||

| + | |||

=== Clé de compte Let's Encrypt === | === Clé de compte Let's Encrypt === | ||

| Line 445: | Line 484: | ||

[[Image:Icone-NoteAPT.png|25px]] Une clé SSL est toujours constituée d'une partie publique et d'une partie privée. | [[Image:Icone-NoteAPT.png|25px]] Une clé SSL est toujours constituée d'une partie publique et d'une partie privée. | ||

| + | |||

=== Aide === | === Aide === | ||

| Line 451: | Line 491: | ||

dehydrated --help | dehydrated --help | ||

| + | |||

=== En cas de trouble majeur avec un certificat === | === En cas de trouble majeur avec un certificat === | ||

Advenant un trouble majeur avec un certificat et que vous vouliez en recréer un original, émis et certifié par le Serveur SME lui-même, veillez consulter le chapitre: [[#Certificat standard SME]]. | Advenant un trouble majeur avec un certificat et que vous vouliez en recréer un original, émis et certifié par le Serveur SME lui-même, veillez consulter le chapitre: [[#Certificat standard SME]]. | ||

| + | |||

= À savoir = | = À savoir = | ||

| Line 469: | Line 511: | ||

* Les ports <span style="color:red">80</span> et <span style="color:red">443</span> sur le Serveur SME sont ouverts à l'Internet – ils ne sont pas derrière un pare-feu ou un filtrage par le FAI qui bloquerait ces ports. | * Les ports <span style="color:red">80</span> et <span style="color:red">443</span> sur le Serveur SME sont ouverts à l'Internet – ils ne sont pas derrière un pare-feu ou un filtrage par le FAI qui bloquerait ces ports. | ||

| − | Le client dehydrated émettra un certificat qui peut comprendre plusieurs noms d'hôte (par exemple: <span style="color:blue">www.exemple.com</span>, <span style="color:blue">exemple.com</span> et <span style="color:blue">mail.exemple.com</span>) qui tous, feront partie de la demande. Toutes les conditions ci-dessus doivent être remplies pour chacun des noms d'hôtes qu'on souhaite inclure dans le certificat. | + | Le client dehydrated émettra un certificat qui peut comprendre plusieurs noms d'hôte ''(par exemple: <span style="color:blue">www.exemple.com</span>, <span style="color:blue">exemple.com</span> et <span style="color:blue">mail.exemple.com</span>)'' qui tous, feront partie de la demande. Toutes les conditions ci-dessus doivent être remplies pour chacun des noms d'hôtes qu'on souhaite inclure dans le certificat. |

[[Image:Icone-AsurveillerAPT.png|25px]] Assurez-vous que tout est correctement en place avant de continuer. | [[Image:Icone-AsurveillerAPT.png|25px]] Assurez-vous que tout est correctement en place avant de continuer. | ||

| Line 484: | Line 526: | ||

Si la commande affiche les paramètres <code>crt</code>, <code>key</code>, <code>CertificateChainFile</code> et leurs valeurs, il est fortement recommandé d'en faire une [[#Sauvegarde des fichiers du certificat actuel]]. Ainsi, si vous rencontrez un problème avec les fichiers du certificat généré par Let's Encrypt, vous serez alors en mesure de revenir aux paramètres précédents. | Si la commande affiche les paramètres <code>crt</code>, <code>key</code>, <code>CertificateChainFile</code> et leurs valeurs, il est fortement recommandé d'en faire une [[#Sauvegarde des fichiers du certificat actuel]]. Ainsi, si vous rencontrez un problème avec les fichiers du certificat généré par Let's Encrypt, vous serez alors en mesure de revenir aux paramètres précédents. | ||

| + | |||

= Certificat Let's Encrypt = | = Certificat Let's Encrypt = | ||

| Line 494: | Line 537: | ||

Let's Encrypt est une autorité de certification ''(CA)'' lancée le 3 décembre 2015 ''(Bêta Version Publique)''. Cette autorité fournit des certificats gratuits X.509 pour le protocole cryptographique TLS/SSL au moyen d'un mécanisme automatisé destiné à se passer du processus complexe actuel impliquant: la création manuelle, la validation, la signature, l'installation et le renouvellement des certificats pour la sécurisation des sites Internet. | Let's Encrypt est une autorité de certification ''(CA)'' lancée le 3 décembre 2015 ''(Bêta Version Publique)''. Cette autorité fournit des certificats gratuits X.509 pour le protocole cryptographique TLS/SSL au moyen d'un mécanisme automatisé destiné à se passer du processus complexe actuel impliquant: la création manuelle, la validation, la signature, l'installation et le renouvellement des certificats pour la sécurisation des sites Internet. | ||

| + | |||

=== Installation === | === Installation === | ||

| Line 532: | Line 576: | ||

[[Image:Icone-AsurveillerAPT.png|25px]] Ne pas signaler les changements pourrait empêcher la Contrib de fonctionner correctement et vos certificats ne seront pas renouvelés. | [[Image:Icone-AsurveillerAPT.png|25px]] Ne pas signaler les changements pourrait empêcher la Contrib de fonctionner correctement et vos certificats ne seront pas renouvelés. | ||

| + | |||

=== Mise à jour de la Contrib === | === Mise à jour de la Contrib === | ||

| − | [[Image:Icone-AstuceAPT.png|25px]] Vous pouvez <u>manuellement</u> mettre à jour la Contrib | + | [[Image:Icone-AstuceAPT.png|25px]] Vous pouvez <u>manuellement</u> mettre à jour la Contrib c.-à-d. <code>smeserver-letsencrypt</code> et <code>dehydrated</code> en utilisant la commande ci-dessous. |

# yum update -y --enablerepo=smecontribs smeserver-letsencrypt dehydrated | # yum update -y --enablerepo=smecontribs smeserver-letsencrypt dehydrated | ||

| Line 557: | Line 602: | ||

Si vous aviez fait une mise à jour, vous devriez signaler les changements. | Si vous aviez fait une mise à jour, vous devriez signaler les changements. | ||

# signal-event post-upgrade <nowiki>; </nowiki> signal-event reboot | # signal-event post-upgrade <nowiki>; </nowiki> signal-event reboot | ||

| + | |||

=== Création des fichiers et répertoires requis === | === Création des fichiers et répertoires requis === | ||

| Line 568: | Line 614: | ||

<span style="color:red">/root</span> | <span style="color:red">/root</span> | ||

| + | |||

On crée le répertoire des défis ''(challenge)''. | On crée le répertoire des défis ''(challenge)''. | ||

# mkdir -p /home/e-smith/files/ibays/Primary/html/<span style="color:red">.well-known</span>/acme-challenge | # mkdir -p /home/e-smith/files/ibays/Primary/html/<span style="color:red">.well-known</span>/acme-challenge | ||

| + | |||

On ajuste <u>'''R'''</u>écursivement le propriétaire et le groupe de ces répertoires. | On ajuste <u>'''R'''</u>écursivement le propriétaire et le groupe de ces répertoires. | ||

# chown -R admin:shared /home/e-smith/files/ibays/Primary/html/.well-known/ | # chown -R admin:shared /home/e-smith/files/ibays/Primary/html/.well-known/ | ||

| + | |||

On ajuste <u>'''R'''</u>écursivement les droits. | On ajuste <u>'''R'''</u>écursivement les droits. | ||

# chmod -R 2750 /home/e-smith/files/ibays/Primary/html/.well-known/ | # chmod -R 2750 /home/e-smith/files/ibays/Primary/html/.well-known/ | ||

| + | |||

On vérifie le répertoire <code>.well-known</code>. | On vérifie le répertoire <code>.well-known</code>. | ||

| Line 582: | Line 632: | ||

4 d<span style="color:red">rwxr-s---</span> 3 admin shared 4096 3 oct. 16:33 /home/e-smith/files/ibays/Primary/html/<span style="color:red">.well-known</span>/ | 4 d<span style="color:red">rwxr-s---</span> 3 admin shared 4096 3 oct. 16:33 /home/e-smith/files/ibays/Primary/html/<span style="color:red">.well-known</span>/ | ||

| + | |||

On vérifie le répertoire <code>acme-challenge</code>. | On vérifie le répertoire <code>acme-challenge</code>. | ||

| Line 596: | Line 647: | ||

On crée le répertoire pour le gabarit personnalisé. | On crée le répertoire pour le gabarit personnalisé. | ||

# mkdir -p /etc/e-smith/templates-custom/etc/httpd/conf/httpd.conf | # mkdir -p /etc/e-smith/templates-custom/etc/httpd/conf/httpd.conf | ||

| + | |||

Dans le gabarit personnalisé, on crée le fichier <code>VirtualHosts40ACME</code> et on y insère son contenu. | Dans le gabarit personnalisé, on crée le fichier <code>VirtualHosts40ACME</code> et on y insère son contenu. | ||

| Line 608: | Line 660: | ||

EOT | EOT | ||

| + | |||

On vérifie. | On vérifie. | ||

| Line 626: | Line 679: | ||

# service httpd-e-smith restart | # service httpd-e-smith restart | ||

| − | Restarting httpd-e-smith [ OK ] | + | Restarting httpd-e-smith [ <span style="color:red">OK</span> ] |

| + | |||

=== Choix des domaines et des hôtes === | === Choix des domaines et des hôtes === | ||

| Line 667: | Line 721: | ||

On inclut <span style="color:blue">micronator-101.com</span>. | On inclut <span style="color:blue">micronator-101.com</span>. | ||

# db domains setprop micronator-101.com letsencryptSSLcert enabled | # db domains setprop micronator-101.com letsencryptSSLcert enabled | ||

| + | |||

On vérifie. | On vérifie. | ||

| Line 693: | Line 748: | ||

# db hosts setprop <span style="color:red">www</span>.micronator-101.com letsencryptSSLcert enabled | # db hosts setprop <span style="color:red">www</span>.micronator-101.com letsencryptSSLcert enabled | ||

| + | |||

=== Autres propriétés de configuration === | === Autres propriétés de configuration === | ||

| Line 714: | Line 770: | ||

<nowiki>#</nowiki> config setprop letsencrypt keysize LONGUEUR-EN-BITS | <nowiki>#</nowiki> config setprop letsencrypt keysize LONGUEUR-EN-BITS | ||

|} | |} | ||

| + | |||

=== Termes et conditions === | === Termes et conditions === | ||

| Line 721: | Line 778: | ||

[[Image:Icone-AsurveillerAPT.png|25px]] <u>Seulement si vous acceptez les termes et conditions</u> de Let's Encrypt, lancez la commande ci-dessous. | [[Image:Icone-AsurveillerAPT.png|25px]] <u>Seulement si vous acceptez les termes et conditions</u> de Let's Encrypt, lancez la commande ci-dessous. | ||

# config setprop letsencrypt ACCEPT_TERMS <span style="color:red">yes</span> | # config setprop letsencrypt ACCEPT_TERMS <span style="color:red">yes</span> | ||

| + | |||

=== Activation du mode TEST === | === Activation du mode TEST === | ||

| Line 732: | Line 790: | ||

On active le mode TEST. | On active le mode TEST. | ||

# config setprop letsencrypt status <span style="color:red">test</span> | # config setprop letsencrypt status <span style="color:red">test</span> | ||

| + | |||

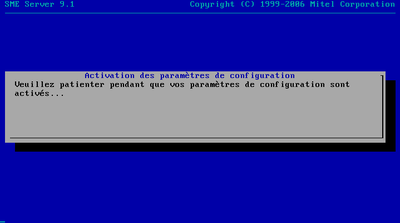

On signale les changements. ''(Peut prendre plusieurs secondes.)'' | On signale les changements. ''(Peut prendre plusieurs secondes.)'' | ||

# signal-event console-save | # signal-event console-save | ||

| + | |||

=== Vérification === | === Vérification === | ||

| Line 742: | Line 802: | ||

CA="https://<span style="color:red">acme-staging</span>.api.letsencrypt.org/directory" | CA="https://<span style="color:red">acme-staging</span>.api.letsencrypt.org/directory" | ||

| + | |||

On vérifie l'adresse courriel. | On vérifie l'adresse courriel. | ||

| Line 747: | Line 808: | ||

CONTACT_EMAIL=admin@<span style="color:DarkMagenta">'''micronator.org'''</span> | CONTACT_EMAIL=admin@<span style="color:DarkMagenta">'''micronator.org'''</span> | ||

| + | |||

On vérifie les domaines et les hôtes. | On vérifie les domaines et les hôtes. | ||

| Line 756: | Line 818: | ||

[[Image:Icone-AstuceAPT.png|25px]] Le certificat sera émis au nom du premier domaine de la ligne; ici, ce sera <span style="color:blue">micronator-101.com</span>. | [[Image:Icone-AstuceAPT.png|25px]] Le certificat sera émis au nom du premier domaine de la ligne; ici, ce sera <span style="color:blue">micronator-101.com</span>. | ||

| + | |||

=== Affichage de l'aide sur la commande dehydrated === | === Affichage de l'aide sur la commande dehydrated === | ||

| Line 801: | Line 864: | ||

--algo (-a) rsa|prime256v1|secp384r1 Which public key algorithm should be used? Supported: rsa, | --algo (-a) rsa|prime256v1|secp384r1 Which public key algorithm should be used? Supported: rsa, | ||

prime256v1 and secp384r1 | prime256v1 and secp384r1 | ||

| + | |||

=== Lancement du script dehydrated === | === Lancement du script dehydrated === | ||

| Line 934: | Line 998: | ||

<nowiki>sys 0m0.000s</nowiki><br> | <nowiki>sys 0m0.000s</nowiki><br> | ||

|} | |} | ||

| + | |||

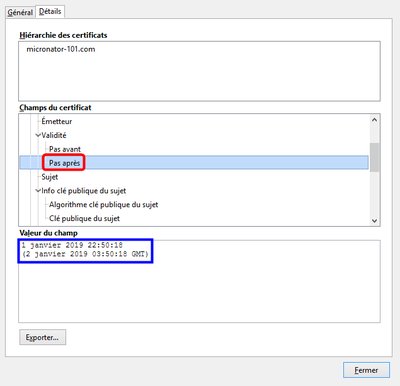

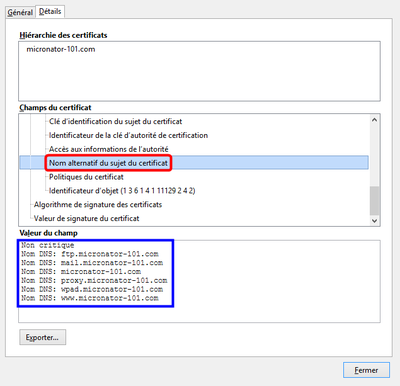

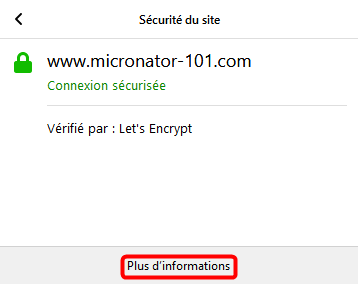

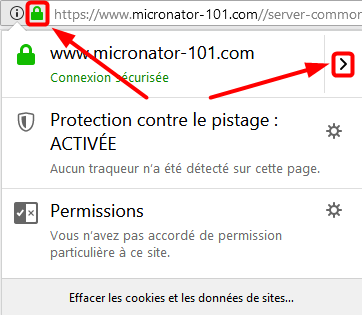

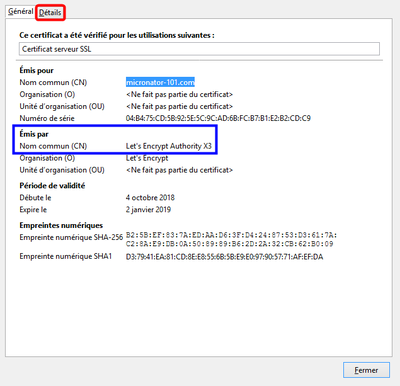

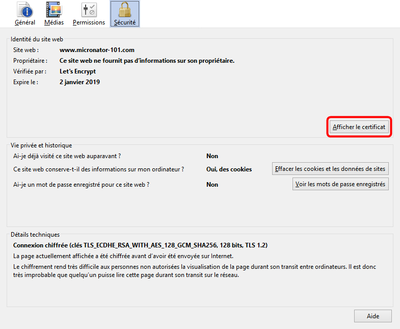

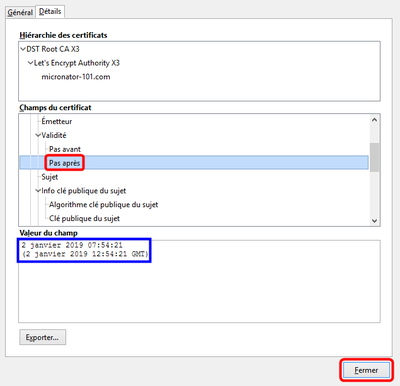

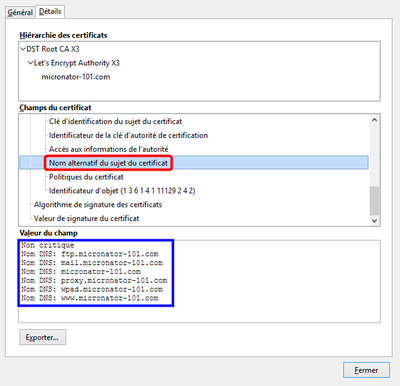

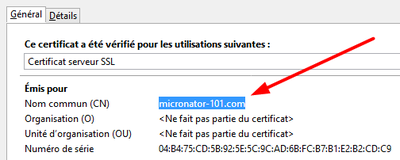

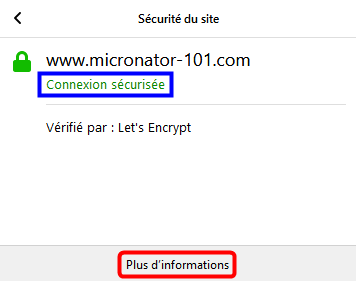

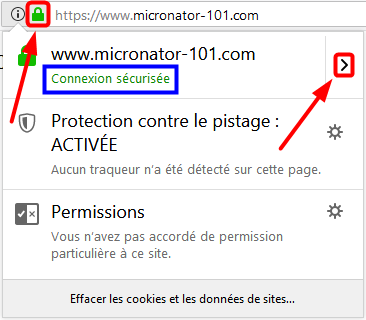

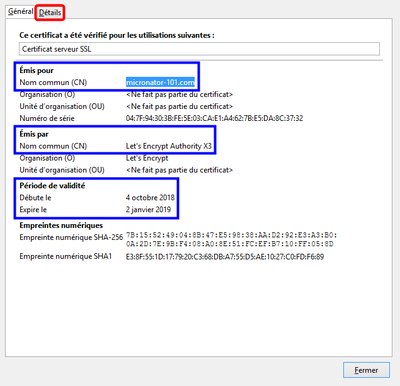

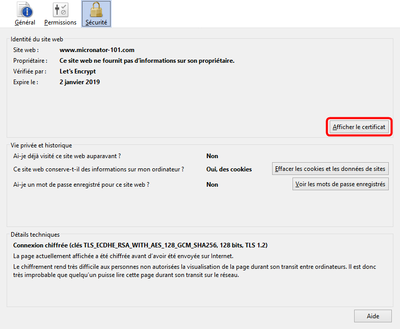

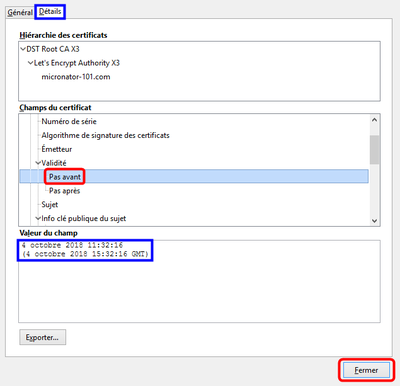

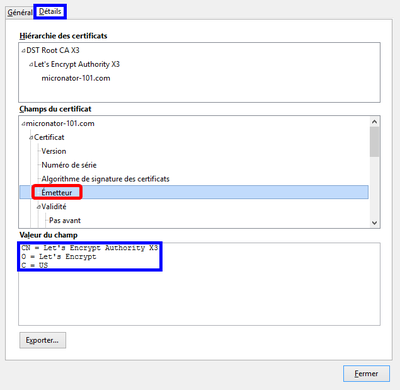

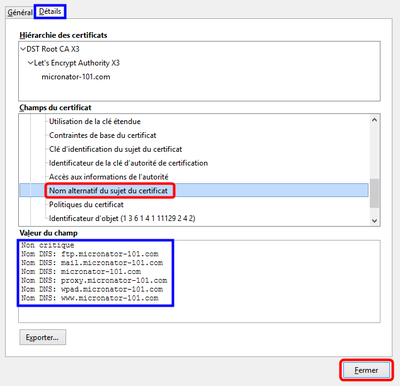

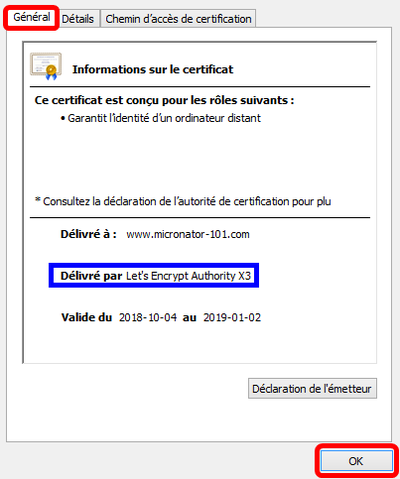

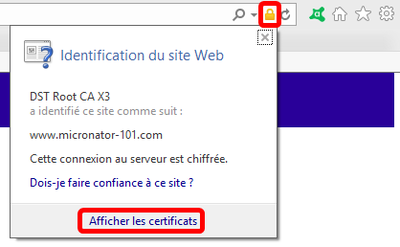

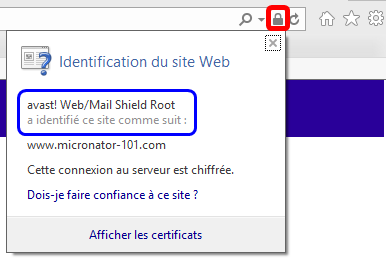

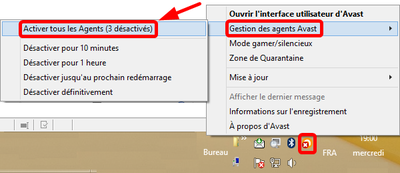

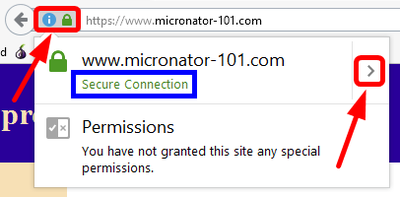

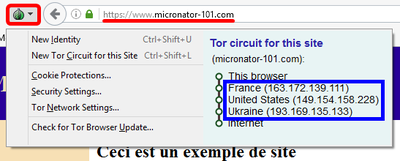

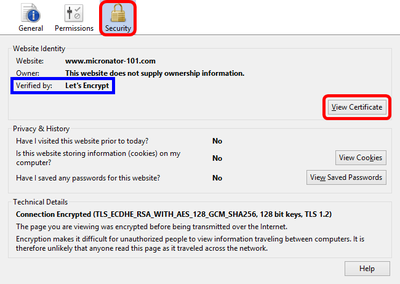

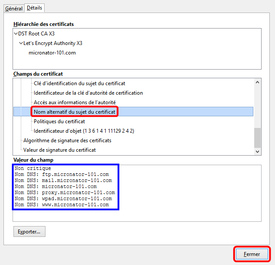

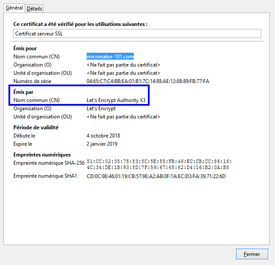

=== Vérification du certificat === | === Vérification du certificat === | ||

| Line 986: | Line 1,051: | ||

<br clear=all> | <br clear=all> | ||

<!-- ########################################################################### --> | <!-- ########################################################################### --> | ||

| + | |||

=== Mode Production === | === Mode Production === | ||

| Line 1,026: | Line 1,092: | ||

Si cette demande a réussie, félicitations! Vous avez obtenu un certificat TLS/SSL OFFICIEL et valide qui se renouvellera automatiquement à perpétuité. | Si cette demande a réussie, félicitations! Vous avez obtenu un certificat TLS/SSL OFFICIEL et valide qui se renouvellera automatiquement à perpétuité. | ||

| + | |||

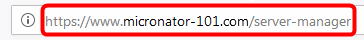

=== Vérification avec le gestionnaire Server Manager === | === Vérification avec le gestionnaire Server Manager === | ||

| Line 1,088: | Line 1,155: | ||

micronator-101.com ftp.micronator-101.com mail.micronator-101.com proxy.micronator-101.com wpad.micronator-101.com www.micronator-101.com | micronator-101.com ftp.micronator-101.com mail.micronator-101.com proxy.micronator-101.com wpad.micronator-101.com www.micronator-101.com | ||

| + | |||

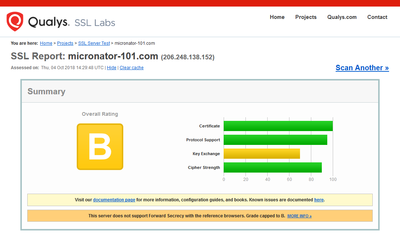

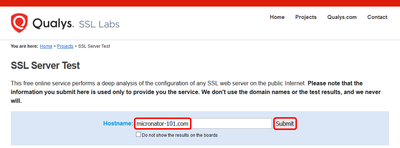

=== Vérification par Qualsys SSLLabs === | === Vérification par Qualsys SSLLabs === | ||

| Line 1,180: | Line 1,248: | ||

<span style="color:red">key</span><nowiki>=/etc/dehydrated/certs/micronator-101.com/privkey.pem</nowiki> | <span style="color:red">key</span><nowiki>=/etc/dehydrated/certs/micronator-101.com/privkey.pem</nowiki> | ||

status=enabled | status=enabled | ||

| + | |||

=== Conclusion === | === Conclusion === | ||

| Line 1,185: | Line 1,254: | ||

* Le client <code>/usr/bin/dehydrated</code> fonctionne correctement de même que tous les fichiers de configuration. | * Le client <code>/usr/bin/dehydrated</code> fonctionne correctement de même que tous les fichiers de configuration. | ||

* Avec le script de point d'entrée <code>/usr/bin/dehydrated_hooks</code> les propriétés de <code>modSSL</code> ont été modifiées et les changements signalés pour installer le nouveau certificat. | * Avec le script de point d'entrée <code>/usr/bin/dehydrated_hooks</code> les propriétés de <code>modSSL</code> ont été modifiées et les changements signalés pour installer le nouveau certificat. | ||

| + | |||

= Renouvellement = | = Renouvellement = | ||

| Line 1,208: | Line 1,278: | ||

Au début de l'exécution, le client dehydrated: | Au début de l'exécution, le client dehydrated: | ||

| − | + | # a examiné le fichier <code>/etc/dehydrated/config</code> et n'a vu aucune modification des paramètres, | |

| − | + | # a examiné le fichier <code>/etc/dehydrated/domains.txt</code> et vu qu'il n'avait pas été modifié par rapport au dernier certificat: unchanged, | |

| − | + | # a vérifié la validité du certificat et vu qu'il était encore valide pour plus de 30 jours: Longer than 30 days, | |

| − | + | # a affiché la dernière ligne du message: Skipping renew!, et il s'est arrêté sans aller plus loin, | |

| − | + | # arrêté, il ne s'est pas rendu au script de point d'entrée; les propriétés de <code>modSSL</code> sont demeurées inchangées et il n'y a eu aucun changement de signaler. | |

| + | |||

=== Manuel forcé === | === Manuel forcé === | ||

| Line 1,218: | Line 1,289: | ||

Nous avons plusieurs choix pour lancer le client <code>dehydrated</code> et l'obliger à renouveler notre premier certificat. | Nous avons plusieurs choix pour lancer le client <code>dehydrated</code> et l'obliger à renouveler notre premier certificat. | ||

| − | + | # Attendre la fin du certificat. | |

| − | + | # Révoquer le certificat. | |

| − | + | # Modifier un domaine du fichier domains.txt. | |

| − | + | # Ajouter/enlever un domaine au fichier <code>domains.txt</code>. | |

| − | + | # Utiliser l'option <code><span style="color:red">--force</span></code> lors du lancement de la commande dehydrated. | |

On choisit de lancer le client <code>dehydrated</code> avec l'option <code><span style="color:red">--force</span></code> pour imposer un renouvellement. | On choisit de lancer le client <code>dehydrated</code> avec l'option <code><span style="color:red">--force</span></code> pour imposer un renouvellement. | ||

| Line 1,262: | Line 1,333: | ||

Pour ce renouvellement, le client <code>dehydrated</code>: | Pour ce renouvellement, le client <code>dehydrated</code>: | ||

| − | + | # a commencé par analyser le fichier de configuration <code>config</code>, <nowiki># INFO</nowiki>: Using main config file /etc/dehydrated/config. | |

| − | + | # n'a pas généré de nouvelle clé de compte Let's Encrypt. | |

| − | + | # n'a vu aucune modification dans les noms de domaines + Checking domain name(s) of existing cert... unchanged. | |

| − | + | # a vérifié la date d'expiration du certificat, + Checking expire date of existing cert... | |

| − | + | # a ignoré le temps de validité restant, Ignoring because renew was forced! | |

| − | + | # a signé les domaines + Signing domains... | |

| − | + | # a généré une nouvelle clé privée pour le serveur: + Generating private key... | |

| − | + | # n'a pas créé de nouveaux répertoires. | |

| − | + | # a créé une nouvelle requête CSR, + Generating signing request... | |

| − | + | # a requis les défis et vérifié leurs réponses, + Requesting challenge / + Already validated!. | |

| − | + | # a fait la demande du certificat, + Requesting certificate..., | |

| − | + | # une fois reçu, il a vérifié le certificat, + Checking certificate..., | |

| − | + | # + Done!: le tout terminé, | |

| − | + | # + Creating fullchain.pem... il a créé la chaîne de certification et ajusté les pointeurs. | |

| − | + | # a alors appelé le script de point d'entrée et celui-ci a modifié les propriétés de <code>modSSL</code> et signalé les changements pour activer le nouveau certificat. | |

Tous les répertoires existaient, la ligne ci-dessous est donc manquante avec ce renouvellement. | Tous les répertoires existaient, la ligne ci-dessous est donc manquante avec ce renouvellement. | ||

+ Creating new directory /etc/dehydrated/certs/micronator-101.com ... | + Creating new directory /etc/dehydrated/certs/micronator-101.com ... | ||

| + | |||

=== Vérification === | === Vérification === | ||

| Line 1,336: | Line 1,408: | ||

0 lrwxrwxrwx 1 root root 22 4 oct. 12:32 privkey.pem -> privkey-1538670628.pem | 0 lrwxrwxrwx 1 root root 22 4 oct. 12:32 privkey.pem -> privkey-1538670628.pem | ||

| − | + | # Nouvelle requête: cert-<span style="color:red">1538670628</span>.csr. | |

| − | + | # Nouveau certificat: cert-1538670628 .pem. | |

| − | + | # Nouvelle chaîne de certification: chain-1538670628 .pem. | |

| − | + | # La nouvelle clé privée: privkey-1538670628 .pem. | |

| − | + | # Les pointeurs ont tous été ajustés vers *-1538670628*. | |

[[Image:Icone-NoteAPT.png|25px]] Les propriétés de <code>modSSL</code> ont été modifiées mais vu que <code>dehydrated</code> utilise des pointeurs qui ne changent jamais de noms, il semble que les pointeurs soient demeurés les mêmes. | [[Image:Icone-NoteAPT.png|25px]] Les propriétés de <code>modSSL</code> ont été modifiées mais vu que <code>dehydrated</code> utilise des pointeurs qui ne changent jamais de noms, il semble que les pointeurs soient demeurés les mêmes. | ||

| + | |||

Ce sont les pointeurs des cibles destinataires que <code>dehydrated</code> a modifiées. Si, précédemment, nous avions eu un certificat d'une autre CA, nous aurions vu les modifications apportées aux propriétés de <code>modSSL</code>. | Ce sont les pointeurs des cibles destinataires que <code>dehydrated</code> a modifiées. Si, précédemment, nous avions eu un certificat d'une autre CA, nous aurions vu les modifications apportées aux propriétés de <code>modSSL</code>. | ||

| Line 1,390: | Line 1,463: | ||

[[Image:Icone-NoteAPT.png|25px]] La CA "Let’s Encrypt Authority X3" étant dans la chaîne des CA et de ce fait reconnue, le certificat est automatiquement accepté. | [[Image:Icone-NoteAPT.png|25px]] La CA "Let’s Encrypt Authority X3" étant dans la chaîne des CA et de ce fait reconnue, le certificat est automatiquement accepté. | ||

| − | |||

<!-- ########################################################################### --> | <!-- ########################################################################### --> | ||

| Line 1,527: | Line 1,599: | ||

<!-- ########################################################################### --> | <!-- ########################################################################### --> | ||

| − | |||

{| style="float: right; margin-left:0.5em ;margin-right:40px;" | {| style="float: right; margin-left:0.5em ;margin-right:40px;" | ||

|- | |- | ||

| Line 1,563: | Line 1,634: | ||

<br clear=all> | <br clear=all> | ||

<!-- ########################################################################### --> | <!-- ########################################################################### --> | ||

| + | |||

=== Conclusion === | === Conclusion === | ||

| Line 1,571: | Line 1,643: | ||

À certaines occasions, telle la mise au rancart d'un serveur, on devrait révoquer le certificat du serveur. | À certaines occasions, telle la mise au rancart d'un serveur, on devrait révoquer le certificat du serveur. | ||

| + | |||

=== Affichage des certificats actuels === | === Affichage des certificats actuels === | ||

| Line 1,817: | Line 1,890: | ||

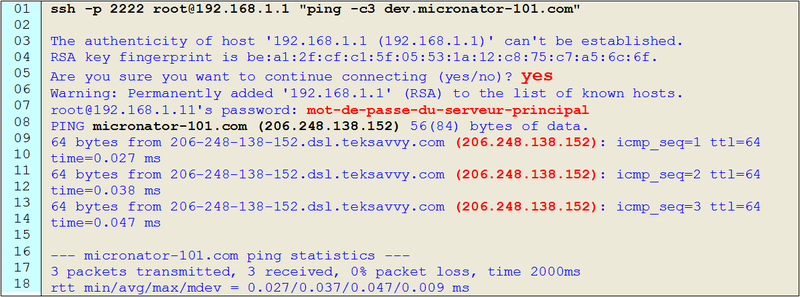

* Le domaine de votre hôte interne ''(<span style="color:red">dev.micronator-101.com</span>)'', lorsque résolu par le DNS de l'Internet, pointe vers une adresse IP publique valide. | * Le domaine de votre hôte interne ''(<span style="color:red">dev.micronator-101.com</span>)'', lorsque résolu par le DNS de l'Internet, pointe vers une adresse IP publique valide. | ||

| − | * Le domaine vers lequel <span style="color:red">dev.micronator-101.com</span> pointe depuis l'Internet, | + | * Le domaine vers lequel <span style="color:red">dev.micronator-101.com</span> pointe depuis l'Internet, c.-à-d. vers micronator-101.com, dispose d'un serveur Web actif sur le port 80. |

* L'utilisateur root de <span style="color:red">dev.micronator-101.com</span> peut se connecter au serveur principal sme-9.micronator-101.com via SSH sans devoir utiliser un mot de passe ''(c'est-à-dire que vous avez configuré l'authentification par clé publique SSH)''. | * L'utilisateur root de <span style="color:red">dev.micronator-101.com</span> peut se connecter au serveur principal sme-9.micronator-101.com via SSH sans devoir utiliser un mot de passe ''(c'est-à-dire que vous avez configuré l'authentification par clé publique SSH)''. | ||

| Line 1,840: | Line 1,913: | ||

| − | Les paramètres des variables soulignées ci-dessus doivent être modifiées pour correspondre à votre situation. la variable <code>path</code> devrait être l'emplacement du répertoire dans lequel le serveur principal sme-9.micronator-101.com sauvegarde les défis: | + | Les paramètres des variables soulignées ci-dessus doivent être modifiées pour correspondre à votre situation. la variable <code>path</code> devrait être l'emplacement du répertoire dans lequel le serveur principal sme-9.micronator-101.com sauvegarde les défis: c.-à-d. le répertoire <code>.well-known/acme-challenge/</code>. Lorsque le script <code>dehydrated</code> crée les fichiers de défis, il les transfère via SCP vers <code>user@host:path</code> puis, demande au serveur Let's Encrypt de les valider. Une fois la validation effectuée, le script dehydrated supprime le contenu du répertoire des défis: <code>user@host:path</code>. |

| + | |||

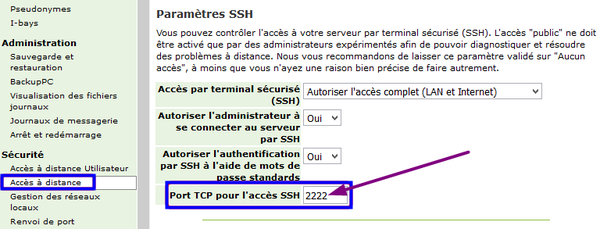

=== Prérequis === | === Prérequis === | ||

| Line 1,965: | Line 2,039: | ||

Port 2222 | Port 2222 | ||

|} | |} | ||

| + | |||

Ou celle-ci pour spécifier tous les serveur sur le réseau 192.168.1.0. | Ou celle-ci pour spécifier tous les serveur sur le réseau 192.168.1.0. | ||

| Line 1,973: | Line 2,048: | ||

Port 2222 | Port 2222 | ||

|} | |} | ||

| + | |||

On peut aussi spécifier des hôtes utilisant des ports différents. | On peut aussi spécifier des hôtes utilisant des ports différents. | ||

| Line 1,998: | Line 2,074: | ||

EOT | EOT | ||

| + | |||

On vérifie le contenu. | On vérifie le contenu. | ||

| Line 2,005: | Line 2,082: | ||

Port 2222</span> | Port 2222</span> | ||

| − | |||

| − | |||

[[Image:Icone-AsurveillerAPT.png|25px]] Il peut y avoir une ligne vide avant la ligne <span style="color:Red">Host 192.168.1.1</span>. | [[Image:Icone-AsurveillerAPT.png|25px]] Il peut y avoir une ligne vide avant la ligne <span style="color:Red">Host 192.168.1.1</span>. | ||

| Line 2,034: | Line 2,109: | ||

* Première ligne: <code>cat .ssh/id_rsa.pub \</code> indique d'afficher la clé publique <code>id_rsa.pub</code>. Le caractère "\" à la fin de la ligne indique que la commande se poursuit sur la ligne suivante. | * Première ligne: <code>cat .ssh/id_rsa.pub \</code> indique d'afficher la clé publique <code>id_rsa.pub</code>. Le caractère "\" à la fin de la ligne indique que la commande se poursuit sur la ligne suivante. | ||

* Deuxième ligne: le caractère de pipe "|" au début de la ligne indique de passer le résultat de la commande précédente <code>cat</code> à la commande suivante <code>ssh</code>. Le paramètre <code>-p 2222</code> n'est pas utilisé car, il l'est dans le fichier <code>config</code>. Le paramètre <code>root@192.168.1.1</code> indique de se connecter en tant que root à l'adresse <code>192.168.1.1</code>. | * Deuxième ligne: le caractère de pipe "|" au début de la ligne indique de passer le résultat de la commande précédente <code>cat</code> à la commande suivante <code>ssh</code>. Le paramètre <code>-p 2222</code> n'est pas utilisé car, il l'est dans le fichier <code>config</code>. Le paramètre <code>root@192.168.1.1</code> indique de se connecter en tant que root à l'adresse <code>192.168.1.1</code>. | ||

| − | * Troisième ligne, qui est entre guillemets <code>"..."</code>, indique au serveur de destination | + | * Troisième ligne, qui est entre guillemets <code>"..."</code>, indique au serveur de destination c.-à-d. sme-9 ''(le serveur principal - passerelle)'' d'exécuter la commande qui se trouve entre ces guillemets. Donc, le serveur sme-9 va afficher avec <code>cat</code> ce qu'il reçoit et va l'ajouter <code>>></code> à son fichier: <code>/root/.ssh/authorized_keys2</code>. |

| Line 2,116: | Line 2,191: | ||

status=test | status=test | ||

<span style="color:red">user</span>=root | <span style="color:red">user</span>=root | ||

| + | |||

=== Choix des domaines et des hôtes === | === Choix des domaines et des hôtes === | ||

| Line 2,156: | Line 2,232: | ||

On inclut <span style="color:blue">micronator-101.com</span>. | On inclut <span style="color:blue">micronator-101.com</span>. | ||

# db domains setprop micronator-101.com letsencryptSSLcert enabled | # db domains setprop micronator-101.com letsencryptSSLcert enabled | ||

| + | |||

On vérifie. | On vérifie. | ||

| Line 2,184: | Line 2,261: | ||

# db hosts setprop <span style="color:red">www</span>.micronator-101.com letsencryptSSLcert enabled | # db hosts setprop <span style="color:red">www</span>.micronator-101.com letsencryptSSLcert enabled | ||

| + | |||

=== Autres propriétés de configuration === | === Autres propriétés de configuration === | ||

| Line 2,204: | Line 2,282: | ||

<nowiki>#</nowiki> config setprop letsencrypt keysize LONGUEUR-EN-BITS | <nowiki>#</nowiki> config setprop letsencrypt keysize LONGUEUR-EN-BITS | ||

|} | |} | ||

| + | |||

=== Termes et conditions === | === Termes et conditions === | ||

| Line 2,211: | Line 2,290: | ||

[[Image:Icone-AsurveillerAPT.png|25px]] <u>Si vous acceptez les termes et conditions</u> de Let's Encrypt, lancez la commande ci-dessous. | [[Image:Icone-AsurveillerAPT.png|25px]] <u>Si vous acceptez les termes et conditions</u> de Let's Encrypt, lancez la commande ci-dessous. | ||

# config setprop letsencrypt ACCEPT_TERMS <span style="color:red">yes</span> | # config setprop letsencrypt ACCEPT_TERMS <span style="color:red">yes</span> | ||

| + | |||

=== Activation du mode TEST === | === Activation du mode TEST === | ||

| Line 2,222: | Line 2,302: | ||

On signale les changements. ''(Peut prendre plusieurs secondes.)'' | On signale les changements. ''(Peut prendre plusieurs secondes.)'' | ||

# signal-event console-save | # signal-event console-save | ||

| + | |||

=== Vérification === | === Vérification === | ||

| Line 2,228: | Line 2,309: | ||

CA="https://<span style="color:red">acme-staging</span>.api.letsencrypt.org/directory" | CA="https://<span style="color:red">acme-staging</span>.api.letsencrypt.org/directory" | ||

| + | |||

On vérifie l'adresse courriel. | On vérifie l'adresse courriel. | ||

| Line 2,233: | Line 2,315: | ||

CONTACT_EMAIL=admin@<span style="color:DarkMagenta">'''micronator.org'''</span> | CONTACT_EMAIL=admin@<span style="color:DarkMagenta">'''micronator.org'''</span> | ||

| + | |||

On vérifie les domaines et les hôtes. | On vérifie les domaines et les hôtes. | ||

| Line 2,242: | Line 2,325: | ||

[[Image:Icone-AstuceAPT.png|25px]] Le certificat sera émis au nom du premier domaine de la ligne; ici, ce sera <span style="color:blue">micronator-101.com</span>. | [[Image:Icone-AstuceAPT.png|25px]] Le certificat sera émis au nom du premier domaine de la ligne; ici, ce sera <span style="color:blue">micronator-101.com</span>. | ||

| + | |||

=== Lancement du script dehydrated === | === Lancement du script dehydrated === | ||

| Line 2,286: | Line 2,370: | ||

All complete | All complete | ||

+ Done! | + Done! | ||

| + | |||

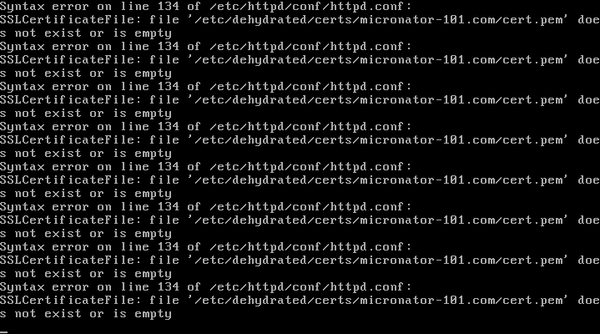

'''ERREUR''' | '''ERREUR''' | ||

| Line 2,358: | Line 2,443: | ||

<nowiki>sys 0m0.000s</nowiki><br> | <nowiki>sys 0m0.000s</nowiki><br> | ||

|} | |} | ||

| + | |||

=== Vérification du certificat === | === Vérification du certificat === | ||

| Line 2,529: | Line 2,615: | ||

All complete | All complete | ||

+ Done! | + Done! | ||

| + | |||

[[Image:Icone-SeTirerDembarrasAPT.png|20px]] Si vous recevez l'erreur ci-dessous, simplement relancer la demande. Il se peut que vous ayez à le faire plusieurs fois. | [[Image:Icone-SeTirerDembarrasAPT.png|20px]] Si vous recevez l'erreur ci-dessous, simplement relancer la demande. Il se peut que vous ayez à le faire plusieurs fois. | ||

| Line 2,540: | Line 2,627: | ||

<nowiki>ERROR: Problem connecting to server (get for https://acme-v01.api.letsencrypt.org/directory; curl returned with 6)</nowiki> | <nowiki>ERROR: Problem connecting to server (get for https://acme-v01.api.letsencrypt.org/directory; curl returned with 6)</nowiki> | ||

|} | |} | ||

| + | |||

=== Vérification du certificat === | === Vérification du certificat === | ||

| Line 2,571: | Line 2,659: | ||

''Référence'': https://wiki.contribs.org/Backup_with_dar#Adding.2FExcluding_Directories_and_Files_from_the_backup_list. | ''Référence'': https://wiki.contribs.org/Backup_with_dar#Adding.2FExcluding_Directories_and_Files_from_the_backup_list. | ||

| + | |||

=== Création du gabarit personnalisé === | === Création du gabarit personnalisé === | ||

| Line 2,607: | Line 2,696: | ||

[[Image:Icone-SeTirerDembarrasAPT.png|20px]] Contrairement à ce qui est décrit dans la Contrib, il faut aussi utiliser <code>--go-into</code> pour les fichiers. | [[Image:Icone-SeTirerDembarrasAPT.png|20px]] Contrairement à ce qui est décrit dans la Contrib, il faut aussi utiliser <code>--go-into</code> pour les fichiers. | ||

| + | |||

On vérifie. | On vérifie. | ||

| Line 2,632: | Line 2,722: | ||

--go-into usr/bin/<span style="color:red">dehydrated</span>_hooks | --go-into usr/bin/<span style="color:red">dehydrated</span>_hooks | ||

--go-into usr/bin/<span style="color:red">dehydrated</span>_revoke | --go-into usr/bin/<span style="color:red">dehydrated</span>_revoke | ||

| + | |||

=== Vérification === | === Vérification === | ||

| Line 2,660: | Line 2,751: | ||

Restoring file's data: /etc/e-smith/templates-custom/etc/dar/DailyBackup.dcf/41go-into | Restoring file's data: /etc/e-smith/templates-custom/etc/dar/DailyBackup.dcf/41go-into | ||

... | ... | ||

| − | |||

Nous voyons que l'inclusion du répertoire et des sous-répertoires de <code>/etc/dehydrated</code> a bien fonctionnée. | Nous voyons que l'inclusion du répertoire et des sous-répertoires de <code>/etc/dehydrated</code> a bien fonctionnée. | ||

| Line 2,683: | Line 2,773: | ||

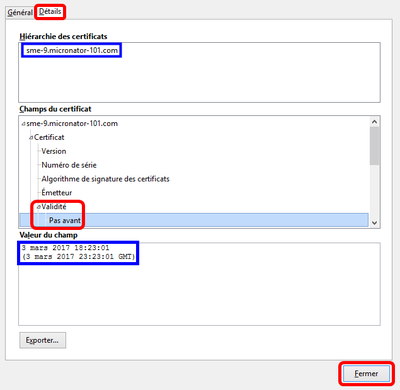

On veut recréer un certificat original émis et certifié par le Serveur SME-9.x lui-même. | On veut recréer un certificat original émis et certifié par le Serveur SME-9.x lui-même. | ||

| + | |||

=== Login === | === Login === | ||

| Line 2,692: | Line 2,783: | ||

<span style="color:red">/root</span> | <span style="color:red">/root</span> | ||

| + | |||

=== Création d'un répertoire de sauvegarde === | === Création d'un répertoire de sauvegarde === | ||

| Line 2,713: | Line 2,805: | ||

<span style="color:red">/root/dehydrated</span> | <span style="color:red">/root/dehydrated</span> | ||

| + | |||

<span id="Sauvegarde des fichiers du certificat actuel"></span> | <span id="Sauvegarde des fichiers du certificat actuel"></span> | ||

| Line 2,727: | Line 2,820: | ||

On sauvegarde le fichier de la chaîne de certification. | On sauvegarde le fichier de la chaîne de certification. | ||

# cp /etc/dehydrated/certs/micronator-101.com /chain.pem . | # cp /etc/dehydrated/certs/micronator-101.com /chain.pem . | ||

| + | |||

On sauvegarde le fichier du certificat. | On sauvegarde le fichier du certificat. | ||

# cp /etc/dehydrated/certs/micronator-101.com /cert.pem . | # cp /etc/dehydrated/certs/micronator-101.com /cert.pem . | ||

| + | |||

On sauvegarde le fichier de la clé privée. | On sauvegarde le fichier de la clé privée. | ||

| Line 2,740: | Line 2,835: | ||

total 8 | total 8 | ||

8 -rw-r--r-- 1 root root 7637 2 mars 20:46 <span style="color:blue">sme-9.micronator-101.com.</span><span style="color:red">pem</span> | 8 -rw-r--r-- 1 root root 7637 2 mars 20:46 <span style="color:blue">sme-9.micronator-101.com.</span><span style="color:red">pem</span> | ||

| + | |||

On sauvegarde le fichier <code>pem</code>. | On sauvegarde le fichier <code>pem</code>. | ||

| Line 2,753: | Line 2,849: | ||

4 -rw------- 1 root root 3243 3 mars 17:23 privkey.pem | 4 -rw------- 1 root root 3243 3 mars 17:23 privkey.pem | ||

8 -rw-r--r-- 1 root root 7637 3 mars 17:25 sme-9.micronator-101.com.pem | 8 -rw-r--r-- 1 root root 7637 3 mars 17:25 sme-9.micronator-101.com.pem | ||

| + | |||

=== Suppression de certaines propriétés de modSSL === | === Suppression de certaines propriétés de modSSL === | ||

| Line 2,770: | Line 2,867: | ||

On supprime la propriété <code>CertificateChainFile</code>. | On supprime la propriété <code>CertificateChainFile</code>. | ||

# config delprop modSSL CertificateChainFile | # config delprop modSSL CertificateChainFile | ||

| + | |||

On supprime la propriété <code>crt</code>. | On supprime la propriété <code>crt</code>. | ||

# config delprop modSSL crt | # config delprop modSSL crt | ||

| + | |||

On supprime la propriété <code>key</code>. | On supprime la propriété <code>key</code>. | ||

| Line 2,793: | Line 2,892: | ||

'''.crt''' | '''.crt''' | ||

# rm -rf /home/e-smith/ssl.crt/* | # rm -rf /home/e-smith/ssl.crt/* | ||

| + | |||

On vérifie. | On vérifie. | ||

| Line 2,804: | Line 2,904: | ||

'''.key''' | '''.key''' | ||

# rm -rf /home/e-smith/ssl.key/* | # rm -rf /home/e-smith/ssl.key/* | ||

| + | |||

On vérifie. | On vérifie. | ||

| Line 2,815: | Line 2,916: | ||

'''.pem''' | '''.pem''' | ||

# rm -rf /home/e-smith/ssl.pem/* | # rm -rf /home/e-smith/ssl.pem/* | ||

| + | |||

On vérifie. | On vérifie. | ||

| Line 2,822: | Line 2,924: | ||

4 drwx------ 2 root root 4096 3 mars 18:14 . | 4 drwx------ 2 root root 4096 3 mars 18:14 . | ||

4 drwxr-xr-x 10 admin admin 4096 3 mars 17:55 .. | 4 drwxr-xr-x 10 admin admin 4096 3 mars 17:55 .. | ||

| + | |||

=== Signalisation des changements === | === Signalisation des changements === | ||

| Line 2,882: | Line 2,985: | ||

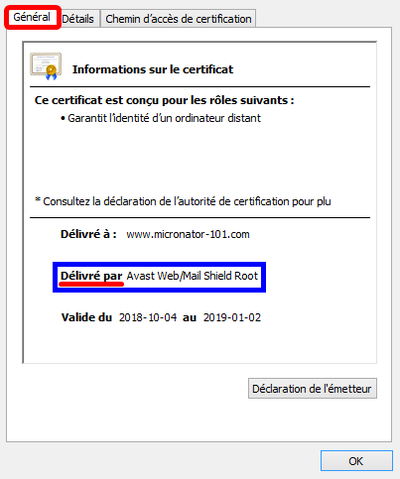

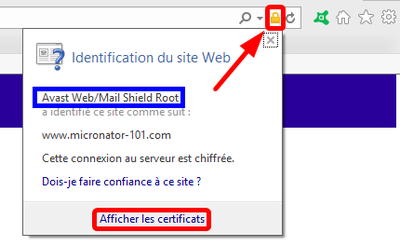

Le nouveau certificat, émis et certifié par le Serveur sme-9 lui-même, est fonctionnel. | Le nouveau certificat, émis et certifié par le Serveur sme-9 lui-même, est fonctionnel. | ||

<br clear=all> | <br clear=all> | ||

| + | |||

<!-- ########################################################################### --> | <!-- ########################################################################### --> | ||

| − | + | <br> | |

| − | |||

[[Image:Odoo-11-BanniereDeLaVictoire-APT.png|caption|36px]] Victoire totale, hissons la bannière de la victoire. | [[Image:Odoo-11-BanniereDeLaVictoire-APT.png|caption|36px]] Victoire totale, hissons la bannière de la victoire. | ||

<br> | <br> | ||

Revision as of 00:15, 8 November 2018

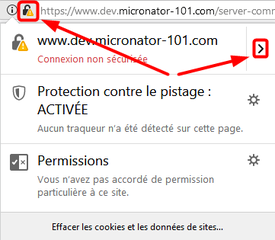

Description générale

Le Cahier-4 du cours Micronator-101 décrit la marche à suivre pour installer gratuitement un certificat émis par Let's Encrypt pour des communications TLS/SSL.

Un certificat émis par l'autorité de certification Let's Encrypt vous permettra de chiffrer tous vos échanges Internet avec une clé reconnue mondialement; un tel certificat est un prérequis pour les paiements via Stripe ou PayPal.

Ce cahier est inspiré de la Contribution Letsencrypt produite par Flep, Hfwang, DanB35 et Brianr. https://wiki.contribs.org/Letsencrypt.

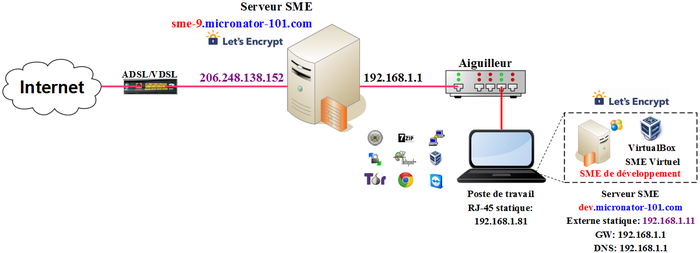

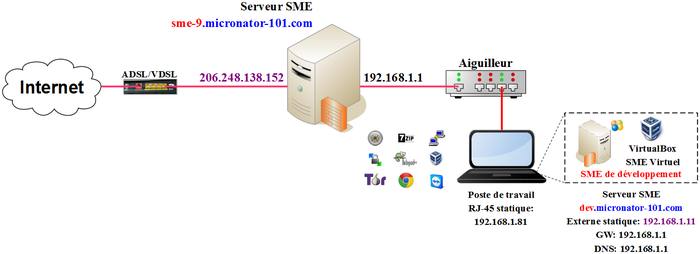

Serveurs SME sme-9 et dev

Marche à suivre

Utilisant un Serveur SME-9.2 physique - 206.248.138.152 nous allons décrire l'installation du client dehydrated de Let's Encrypt.

Tous nos essais seront effectués pour un certificat avec un seul domaine: micronator-101.com.

- Nous allons d’abord utiliser le client dehydrated pour l’installation d'un premier certificat de test que nous vérifierons à l’aide d'un navigateur Web.

- Une fois cette installation vérifiée, nous utiliserons le client dehydrated pour une demande de certificat officiel que nous vérifierons aussi à l’aide d'un navigateur Web.

- Nous répéterons les mêmes opérations pour le serveur virtuel - 192.168.1.1 sur le réseau LOCAL.

- Nous créerons un gabarit personnalisé pour indiquer à la sauvegarde standard du Serveur SME-9.x d’inclure le répertoire

/etc/dehydrated. - Nous terminerons en décrivant la marche à suivre pour recréer un certificat standard auto-signé par le Serveur SME.

Remarques

Pour la suite du cours Micronator-101, vu que nous avons maintenant un nom de domaine FQDN, micronator-101.com, un nouveau serveur physique a été installé, mis à jour et branché directement à l'Internet.

Particularités du nouveau Serveur SME:

- Il se nomme sme-9.micronator-101.com.

- L'adresse IP de sa carte eth0 sur le réseau LOCAL a été défini à 192.168.1.1.

- L'adresse IP de sa carte eth1 sur le réseau externe est: publique - 206.248.138.152, utilisant PPPoE et a été obtenue par le DHCP de notre FAI.

- Aucune Contrib ni aucun client DNS dynamique n'ont été installés.

Configuration des cartes réseau du nouveau Serveur SME.

# ifconfig

eth0 Link encap:Ethernet HWaddr 00:26:B9:7A:8E:DC

inet adr:192.168.1.1 Bcast:192.168.1.255 Masque:255.255.255.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:234 errors:0 dropped:0 overruns:0 frame:0

TX packets:236 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:34407 (33.6 KiB) TX bytes:45952 (44.8 KiB)

Interruption:16

eth1 Link encap:Ethernet HWaddr EC:08:6B:04:BF:7E

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:343 errors:0 dropped:0 overruns:0 frame:0

TX packets:361 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:1000

RX bytes:100096 (97.7 KiB) TX bytes:62490 (61.0 KiB)

lo Link encap:Boucle locale

inet adr:127.0.0.1 Masque:255.0.0.0

UP LOOPBACK RUNNING MTU:65536 Metric:1

RX packets:161 errors:0 dropped:0 overruns:0 frame:0

TX packets:161 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:0

RX bytes:12722 (12.4 KiB) TX bytes:12722 (12.4 KiB)

ppp0 Link encap:Protocole Point-à-Point

inet adr:206.248.138.152 P-t-P:206.248.155.244 Masque:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1492 Metric:1

RX packets:331 errors:0 dropped:0 overruns:0 frame:0

TX packets:349 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 lg file transmission:3

RX bytes:91985 (89.8 KiB) TX bytes:54356 (53.0 KiB)

Cours SME-101

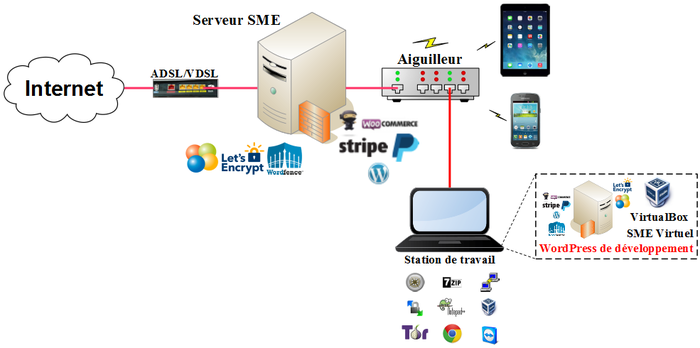

But final du cours SME-101

Après avoir suivi le cours SME-101, l'Étudiant possédera un site de Commerce en ligne fiable et hautement sécuritaire. De plus, il pourra utiliser un clone de son site, sur un Serveur SME virtuel sur sa station de travail, pour tester de nouvelles extensions et applications sans compromettre la sécurité ou l'intégrité de son site en ligne.

Documentation

Le cours SME-101, se voulant une base solide pour la création d'un site de Commerce en ligne, comprend plusieurs cahiers:

- Cahier-00: Les bases de Linux, SME-101.00 Linux de base.

- Cahier-01: Installation et configuration des logiciels prérequis sur le poste de travail de l'Étudiant de même que le téléchargement des fichiers qui seront installés sur le Serveur SME virtuel, SME-101.01 Logiciels de la station de travail.

- Cahier-02: Description du parcours des paquets IP du Serveur SME vers l'Internet, création de la machine virtuelle, installation/configuration du serveur Linux SME et enfin, sauvegarde/restauration de ce dernier, SME-101.02 Serveur SME.

- Cahier-03: Abonnement à un FAI, installation et configuration d'un modem ADSL/VDSL, création d'un domaine chez un fournisseur de Service DNS dynamique avec installation d'un script pour sa mise à jour et enfin la marche à suivre pour l'obtention et la configuration d'un domaine FQDN[1], SME-101.03 ADSL/VDSL, DDNS et Domaine FQDN.

- Cahier-04: Installation d'un certificat SSL de l'autorité de certification Let's Encrypt et script de mise à jour, SME-101.04 Certificat Let's Encrypt.

- Cahier-05A: Installation et configuration de WordPress, SME-101.05A WordPress.

- Cahier-05B: Installation et configuration de l'extension de sécurité Wordfence, SME-101.05B Wordfence.

- Cahier-06: Installation et configuration de l'extension de vente en ligne WooCommerce, création de comptes chez Stripe et PayPal pour les paiements en ligne, SME-101.06 WooCommerce.

- Cahier-07: Sauvegarde/restauration ou migration d'un site avec l'extension Duplicator, SME-101.07 Duplicator.

- Cahier-08: Serveur mandataire inversé, SME-101.08 Serveur mandataire inversé.

- Cahier-09: Supplément: SME & BackupPC-4.2, SME-101.09: Supplément: SME & BackupPC-4.2.

Tous les logiciels nécessaires sont du domaine public ou LIBRE sous licence GPL; ils ne coûtent pas un sous. Le seul achat nécessaire est l'obtention d'un nom de domaine FQDN au prix initial de $15 CAD et son renouvellement annuel d'environ $30 CAD.

Particularités de ce document

Notes au lecteur

- Les captures d’écrans ne sont que des références.

- Les informations écrites ont préséance sur celles retrouvées dans les captures d’écrans. Se référer aux différents tableaux lorsque ceux-ci sont présents.

Conventions

- Toutes les commandes à entrer à la console du Serveur SME commencent habituellement avec l'invite # pour l'usager root ou $ pour un usager sans privilège particulier.

- L'invite

mysql>de la console MySQL est toujours présente. - La sortie de la commande est séparée de celle-ci par une ligne vide sans couleur de fond.

- L'invite de retour n'est jamais présent pour la plupart des commandes.

- Les affichages à surveiller sont en rouge, bleu, orange ou magenta.

# ping 192.168.1.149

192.168.1.149 is alive

Les liens de référence Internet sont en bleu de même que ceux intra-document mais, ces derniers débute par un " # ".

![]() Manipulation, truc ou ruse pour se tirer d’embarras.

Manipulation, truc ou ruse pour se tirer d’embarras.

![]() Une étape, note ou procédure à surveiller.

Une étape, note ou procédure à surveiller.

![]() Danger pour la sécurité du système.

Danger pour la sécurité du système.

![]() Indique que la commande est sur une seule ligne. Pour ce document en PDF, il faudra copier la commande entière dans un éditeur de texte ASCII tel que NotePad++ et la mettre sur une seule ligne avant de la copier à la console.

Indique que la commande est sur une seule ligne. Pour ce document en PDF, il faudra copier la commande entière dans un éditeur de texte ASCII tel que NotePad++ et la mettre sur une seule ligne avant de la copier à la console.

Une chaîne de caractères en magenta indique qu’il faut remplacer cette chaîne par vos propres paramètres.

| Commande à exécuter si ce n'est déjà fait. |

| Commande indiquée à titre d'information seulement. |

Glossaire

Ce chapitre rassemble quelques termes pour permettre une brève introduction à la cryptographie.

Cryptographie asymétrique

Référence: https://fr.wikipedia.org/wiki/Cryptographie_asym%C3%A9trique.

La cryptographie asymétrique, ou cryptographie à clé publique, est une méthode de chiffrement qui s'oppose à la cryptographie symétrique. Elle repose sur l'utilisation d'une clé publique (qui est diffusée) et d'une clé privée (gardée secrète), la première permettant de coder le message et la seconde de le décoder. Ainsi, l'expéditeur peut utiliser la clé publique du destinataire pour coder un message que seul le destinataire (en possession de sa clé privée) peut décoder, garantissant la confidentialité du contenu.

Chiffrement

L'un des rôles de la clé publique est de permettre le chiffrement; c'est donc cette clé qu'utilisera Bob pour envoyer des messages chiffrés à Alice. L'autre clé — l'information secrète — sert à déchiffrer. Ainsi, Alice, et elle seule, peut prendre connaissance des messages de Bob. La connaissance d'une clé ne permet pas de déduire l'autre.

Échange de clés Diffie-Hellman

Référence: https://fr.wikipedia.org/wiki/%C3%89change_de_cl%C3%A9s_Diffie-Hellman.

En cryptographie, l'échange de clés Diffie-Hellman, du nom de ses auteurs Whitfield Diffie et Martin Hellman, est une méthode par laquelle deux agents nommés conventionnellement Alice et Bob peuvent se mettre d'accord sur un nombre (qu'ils peuvent utiliser comme clé pour chiffrer la conversation suivante) sans qu'un troisième agent appelé Ève puisse découvrir le nombre, même en ayant écouté tous leurs échanges.

Somme de contrôle

Référence: https://fr.wikipedia.org/wiki/Somme_de_contr%C3%B4le.