Difference between revisions of "OpenVPN Bridge/fr"

| Line 11: | Line 11: | ||

=== Description === | === Description === | ||

| − | + | La sme-server version 7.4 dispose d’une contribs de Firewall services (FIREWALL-SERVICES) permettant d’obtenir un serveur Open-Vpn facilement utilisable d’un point de vue graphique…. | |

| + | c’est la magie de cette distribution ;) | ||

| + | |||

| + | === Installation === | ||

| + | |||

| + | pour résumer la problématique il y a 3 paquets à installer | ||

| + | |||

| + | * smeserver-openvpn-bridge : le paquet qui installe le serveur openvpn. | ||

| + | * bridge-interface : le paquet qui creer le TAP sur votre carte réseau externe. | ||

| + | * PHPki : le paquet qui servira à gerer vos certificats. | ||

| + | |||

| + | Le serveur Open-vpn sera de type road warrior, c’est a dire qu’il attribuera une IP de votre réseau local à l’ordinateur qui initiera une connexion, autrement dis vous aurez accès à toutes les services accessibles depuis votre réseau local (partage de fichier, intranet, service de mail interne, etc, etc). C’est donc un service de type « site to client » qui ne vous permet pas de relier deux Sme-Server ensemble (mais l’auteur de cette contribs géniale en a une autre dans ses cartons pour faire cela.) | ||

| + | |||

| + | on y va pour l’installer, ce n’est pas bien compliqué, un grand merci à Daniel (de firewall-services).…spéciale dédicace. | ||

| + | |||

| + | ==== bridge-interface ==== | ||

| + | |||

| + | on installe le paquet qui va créer le TAP | ||

| + | |||

| + | yum --enablerepo=smecontribs install smeserver-bridge-interface | ||

| + | |||

| + | pour la plupart des installations les paramètres par défaut suffiront, mais vous pouvez quand même les vérifier | ||

| + | |||

| + | db configuration show bridge | ||

| + | bridge=service | ||

| + | bridgeInterface=br0 | ||

| + | ethernetInterface=eth0 | ||

| + | status=enabled | ||

| + | tapInterface=tap0 | ||

| + | |||

| + | au besoin vous avez la page de l’auteur pour modifier cela, je dois reconnaître que je n’en ai pas eu besoin. | ||

| + | |||

| + | ==== PHPki ==== | ||

| + | |||

| + | on va installer maintenant l’interface de gestion des certificats | ||

| + | yum --enablerepo=smecontribs install smeserver-phpki | ||

| + | |||

| + | |||

| + | puis on lance les services | ||

| + | |||

| + | expand-template /etc/httpd/conf/httpd.conf | ||

| + | expand-template /etc/httpd/pki-conf/httpd.conf | ||

| + | sv t /service/httpd-e-smith | ||

| + | sv u /service/httpd-pki | ||

| + | |||

| + | ==== smeserver-openvpn-bridge ==== | ||

| + | |||

| + | et enfin on installe le serveur VPN | ||

| + | |||

| + | yum --enablerepo=smecontribs install smeserver-openvpn-bridge | ||

| + | |||

| + | ==== Commande et monitoring d'openvpn ==== | ||

| + | |||

| + | Maintenant que le serveur est installé, il nous faut discuter un peu des moyens de le contrôler en ligne de commande cela peut toujours servir… | ||

| + | |||

| + | '''start''' | ||

| + | |||

| + | sv u /service/openvpn-bridge | ||

| + | |||

| + | '''stop''' | ||

| + | |||

| + | sv d /service/openvpn-bridge | ||

| + | |||

| + | '''restart''' | ||

| + | |||

| + | sv t /service/openvpn-bridge | ||

| + | |||

| + | '''monitorer le serveur OPENVPN''' | ||

| + | |||

| + | tailf /var/log/openvpn-bridge/current | ||

| + | |||

| + | |||

| + | === Création des certificats === | ||

| + | |||

| + | Il va nous falloir créer le certificat racine qui va permettre de signer tous les autres certificats, aussi pour cela nous utiliserons le menu que vous pouvez voir dans le menu de la Sme-server (https://IP-DU-SERVEUR/server-manager) « Gestion des certificats » | ||

| + | |||

| + | Ce menu servira donc pour manager, révoquer et toutes les autres opérations qui concerneront des certificats (pas seulement pour openvpn….). On vous propose deux formats de certificats. | ||

| + | |||

| + | * PKCS12 (c’est un bundle qui englobe plusieurs certificats, pour l’instant seul le GUI d’openvpn pour windows l’utilise) | ||

| + | * PEM (qui peuvent etre utilisés par Network-manager) | ||

| + | |||

| + | ==== Certificat racine ==== | ||

| + | |||

| + | à la première sélection du menu, on vous propose de vous occuper du certificat racine. | ||

| + | |||

| + | [[File:Phpki_init_config.png|768px|thumb|center|First part of the initiale configuration page]] | ||

| + | |||

| + | la deuxième partie est la suivante | ||

| + | |||

| + | [[File:Phpki_init_config2.png|768px|thumb|center|Second part of the initiale configuration page]] | ||

| + | |||

| + | vous pouvez laisser les paramètres par défaut, sauf le « Document Contact Info » que vous pouvez modifier si vous le souhaitez. Une fois accepté, après quelques instant, vous aurez ceci…… | ||

| + | |||

| + | [[File:Phpki_init_finish.png|768px|thumb|center|Second part of the initiale configuration page]] | ||

| + | |||

| + | Maintenant, vous êtes en mesure d’utiliser PHPki. | ||

| + | L’interface d’administration est disponible sur le server-manager ou directement https://IP-DU-SERVEUR/phpki/ca | ||

| + | |||

| + | Il y a aussi une interface publique, disponible uniquement à partir des réseaux locaux, mais sans mot de passe à l’adresse https://IP-DU-SERVEUR/phpki | ||

| + | |||

| + | Ici, les utilisateurs peuvent télécharger le certificat maître CA, ou faire des recherche pour les certificats d’autres utilisateurs (partie publique uniquement bien sûr). | ||

| + | |||

| + | ==== Certificat du serveur ==== | ||

| + | |||

| + | Maintenant, vous devez créer un certificat pour OpenVPN sur le serveur. Pour cela, allez dans l’interface PHPki, puis « créer un nouveau certificat ». Ici, vous devrez entrer quelques informations sur le certificat: | ||

| + | |||

| + | *'''Nom commun''': c’est le nom du certificat. Vous pouvez entrer ce que vous voulez, par exemple « openvpn-bridge » | ||

| + | *'''Adresse Email''': l’adresse e-mail du contact technique (ce champ n’est pas utilisé, vous pouvez entrer ce que vous voulez tant qu’il s’agit d’une adresse e-mail valide), par exemple admin@domain.tld | ||

| + | Organisation du Département, de la localité, l’État et les champs de pays devraient avoir les valeurs que vous avez entré lorsque vous avez créé votre PKY. Vous pouvez laisser ces valeurs. | ||

| + | *'''Mot de passe: Ce champ doit être vide. Rappelez-vous que OpenVPN démon démarre sans intervention humaine lors du démarrage du serveur, donc il faut avoir accès à la clé du certificat sans être invité à entrer un mot de passe.''' | ||

| + | *'''Durée de vie du certificat''': Entrez ce que vous voulez, mais rappelez-vous, lorsque le certificat expire, vous devrez en créer un autre, et le mettre à jour dans le menu OpenVPN Bridge de la SME. | ||

| + | *'''Taille de la clé''': vous pouvez entrer ce que vous voulez (j’utilise 2048 en général). Le plus grand utilisera un peu plus de puissance processeur lorsque la clé de session sera négocié (à la connexion, et une fois par heure) | ||

| + | *'''Certificat d’utilisation: vous devez utiliser « VPN server only». Ce point est important. Si vous ne choisissez pas ce type de certificats, les clients peuvent être incapables de se connecter''' | ||

| + | |||

| + | voici un exemple de configuration | ||

| + | |||

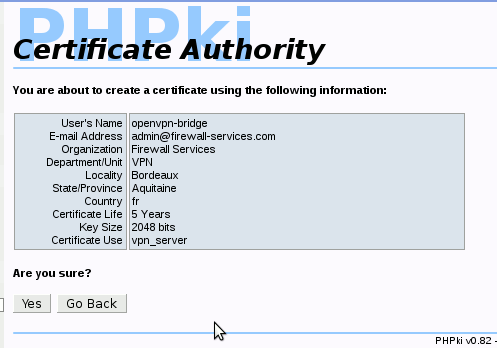

| + | [[File:Phpki_ovpn_bridge_server_crt.png|768px|thumb|center|Create a new certificate for the server side]] | ||

| + | |||

| + | vous pouvez confirmer votre certificat | ||

| + | |||

| + | [[File:Phpki_confirm_crt.png|768px|thumb|center|Confirm the creation of the new certificate]] | ||

| + | |||

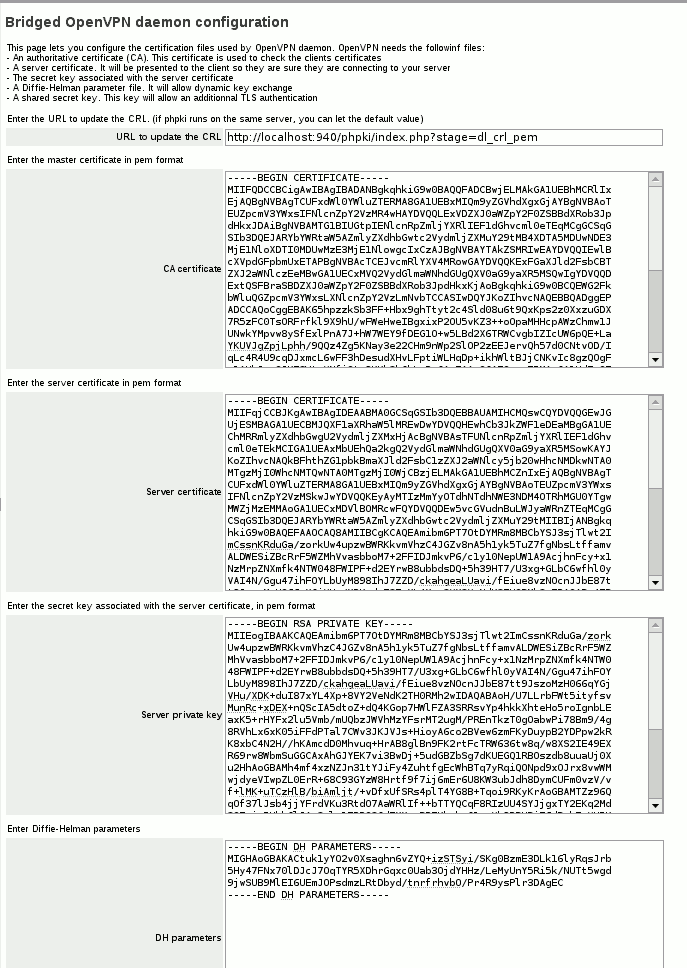

| + | === Configuration su serveur openvpn === | ||

| + | |||

| + | il vous faut aller dans le menu server-manager->OpenVPN-Bridge->certificates configuration. | ||

| + | |||

| + | Vous avez quelques champs à renseigner | ||

| + | |||

| + | *'''URL pour mettre à jour la CRL''': vous devriez laisser la valeur par défaut: à moins http://localhost:940/phpki/index.php?stage=dl_crl_pem PHPki soit installé sur un autre serveur (ou si vous utilisez un autre outil PKI) | ||

| + | *'''Certificat CA''': Vous pouvez mettre ici le certificat racine au format PEM. Vous pouvez l’obtenir dans PHPki, en cliquant sur le lien «Afficher le certificat racine (PEM)» (faite un copier/coller) | ||

| + | *'''Le certificat du serveur''': Vous pouvez mettre ici le certificat du serveur. Vous pouvez l’obtenir dans PHPki, gérer les certificats, cliquez sur le lien de téléchargement correspondant au certificat que vous avez créé pour le serveur (« openvpn-bridge » dans l’exemple), choisissez certificat PEM dans le menu déroulant, le télécharger. Vous pouvez ouvrir ce fichier avec un éditeur de texte. | ||

| + | *'''Server clé privée''': Il s’agit de la clé privée associée au certificat du serveur. Pour l’obtenir, suivez les mêmes étapes que ci-dessus, mais choisir « PEM key » dans le menu déroulant ci-lieu de «PEM Certificate » | ||

| + | *'''Paramètres DH''': Pour obtenir les paramètres DH, cliquez sur « Display the Diffie-Hellman parameters » dans PHPki | ||

| + | *'''Statique clés''': Cette option est facultative. Vous pouvez l’obtenir en utilisant l’option « Display the static pre-shared key » dans PHPki. Notez que si vous entrez cette clé sur le serveur, vous aurez à le déployer sur chaque poste client. (pour ma part je l’ai fais, no problemo faite le) | ||

| + | |||

| + | {{Note box|Vous pouvez maintenant soumettre la demande : '''«Les certificats sont prêts » doit être affiché.''' :}} | ||

| + | |||

| + | un exemple de ce que cela doit rendre | ||

| + | |||

| + | [[File:Ovpn_bridge_config_crt.png|768px|thumb|center|Copy the certificates and keys in OpenVPN Bridge panel]] | ||

| + | |||

| + | Une fois les certificats parametrés, vous devez aller dans le menu server-manager->OpenVPN-Bridge->configuration du service | ||

| + | |||

| + | dans ce menu vous avez la possibilité | ||

| + | |||

| + | * de controler le serveur VPN (start/stop) | ||

| + | * de choisir le mode d’authentification (certificat ou certificat+mot de passe) | ||

| + | * de fixer la plage d’IP que le serveur attribuera au PC qui se connecteront (elles doivent faire partie de votre sous réseau) | ||

| + | |||

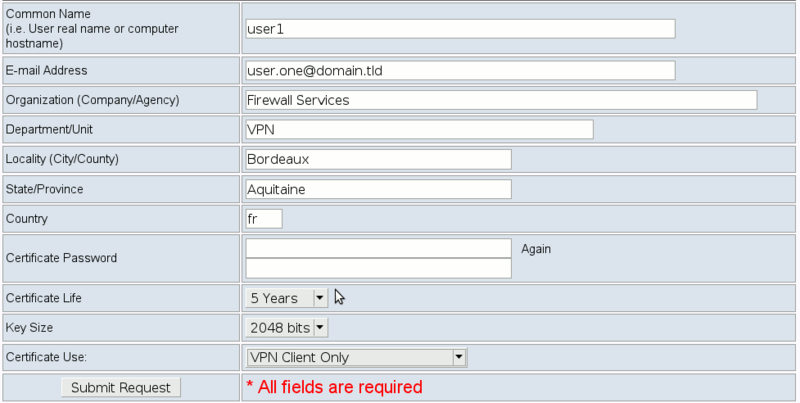

| + | ==== Certificat Client ==== | ||

| + | |||

| + | dans PHPki l’interface d’administartion, cliquez sur le lien « Create a new certificate ». Vous allez devoir y remplir certaines informations, qui vous sont propres. | ||

| + | |||

| + | [[File:Phpki_ovpn_bridge_create_client_crt.png|800px|thumb|center|Create a new certificate for the client]] | ||

| + | |||

| + | Le mieux étant de choisir un type de certificat en '''"VPN client Only"''', car les autres certificats nécessitent un mot de passe qui vous sera demandé obligatoirement à chaque connexion (en plus du mot de passe du compte utilisateur de la SME si il est parametré) | ||

| + | |||

| + | Vous pouvez jouer sur la durée de vie du certificat pour autoriser l’acces pendant un temps donné, une fois cette periode passé, le certificat devra etre regéneré. | ||

| + | |||

| + | une fois validé, votre certificat est créé, et vous pouvez en disposer dans le menu « manage certificates » de phpki | ||

---- | ---- | ||

[[Category: Contrib/fr]] | [[Category: Contrib/fr]] | ||

Revision as of 15:42, 18 June 2010

Mainteneur

Daniel B. de Firewall Services

Version

Description

La sme-server version 7.4 dispose d’une contribs de Firewall services (FIREWALL-SERVICES) permettant d’obtenir un serveur Open-Vpn facilement utilisable d’un point de vue graphique…. c’est la magie de cette distribution ;)

Installation

pour résumer la problématique il y a 3 paquets à installer

* smeserver-openvpn-bridge : le paquet qui installe le serveur openvpn. * bridge-interface : le paquet qui creer le TAP sur votre carte réseau externe. * PHPki : le paquet qui servira à gerer vos certificats.

Le serveur Open-vpn sera de type road warrior, c’est a dire qu’il attribuera une IP de votre réseau local à l’ordinateur qui initiera une connexion, autrement dis vous aurez accès à toutes les services accessibles depuis votre réseau local (partage de fichier, intranet, service de mail interne, etc, etc). C’est donc un service de type « site to client » qui ne vous permet pas de relier deux Sme-Server ensemble (mais l’auteur de cette contribs géniale en a une autre dans ses cartons pour faire cela.)

on y va pour l’installer, ce n’est pas bien compliqué, un grand merci à Daniel (de firewall-services).…spéciale dédicace.

bridge-interface

on installe le paquet qui va créer le TAP

yum --enablerepo=smecontribs install smeserver-bridge-interface

pour la plupart des installations les paramètres par défaut suffiront, mais vous pouvez quand même les vérifier

db configuration show bridge bridge=service bridgeInterface=br0 ethernetInterface=eth0 status=enabled tapInterface=tap0

au besoin vous avez la page de l’auteur pour modifier cela, je dois reconnaître que je n’en ai pas eu besoin.

PHPki

on va installer maintenant l’interface de gestion des certificats

yum --enablerepo=smecontribs install smeserver-phpki

puis on lance les services

expand-template /etc/httpd/conf/httpd.conf expand-template /etc/httpd/pki-conf/httpd.conf sv t /service/httpd-e-smith sv u /service/httpd-pki

smeserver-openvpn-bridge

et enfin on installe le serveur VPN

yum --enablerepo=smecontribs install smeserver-openvpn-bridge

Commande et monitoring d'openvpn

Maintenant que le serveur est installé, il nous faut discuter un peu des moyens de le contrôler en ligne de commande cela peut toujours servir…

start

sv u /service/openvpn-bridge

stop

sv d /service/openvpn-bridge

restart

sv t /service/openvpn-bridge

monitorer le serveur OPENVPN

tailf /var/log/openvpn-bridge/current

Création des certificats

Il va nous falloir créer le certificat racine qui va permettre de signer tous les autres certificats, aussi pour cela nous utiliserons le menu que vous pouvez voir dans le menu de la Sme-server (https://IP-DU-SERVEUR/server-manager) « Gestion des certificats »

Ce menu servira donc pour manager, révoquer et toutes les autres opérations qui concerneront des certificats (pas seulement pour openvpn….). On vous propose deux formats de certificats.

* PKCS12 (c’est un bundle qui englobe plusieurs certificats, pour l’instant seul le GUI d’openvpn pour windows l’utilise) * PEM (qui peuvent etre utilisés par Network-manager)

Certificat racine

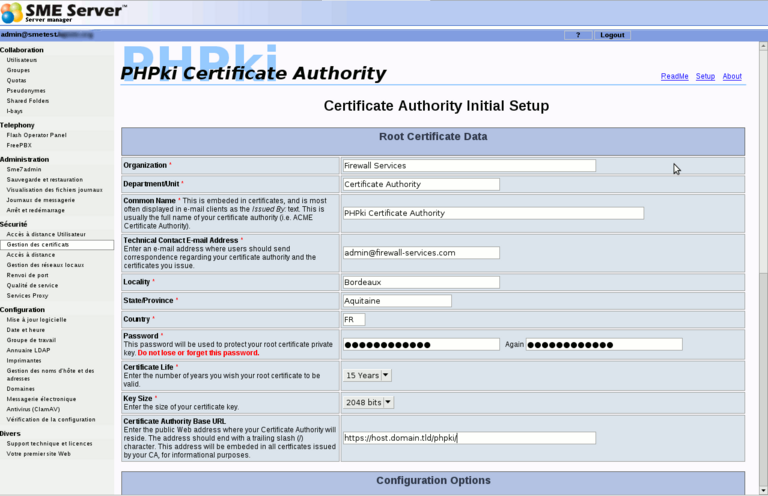

à la première sélection du menu, on vous propose de vous occuper du certificat racine.

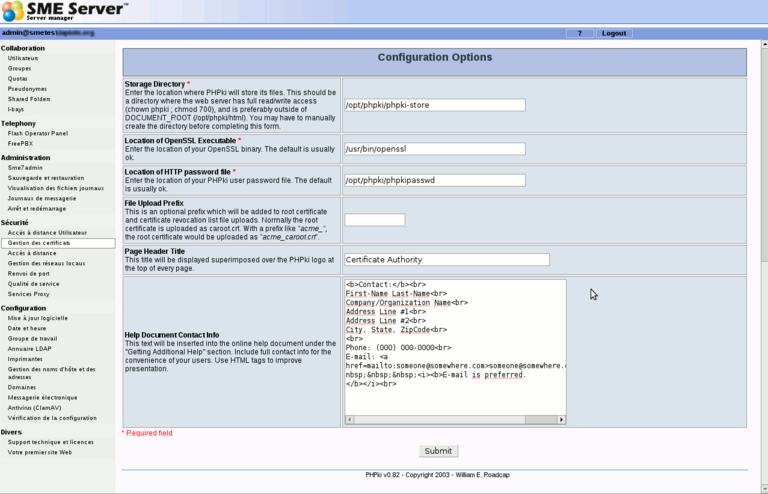

la deuxième partie est la suivante

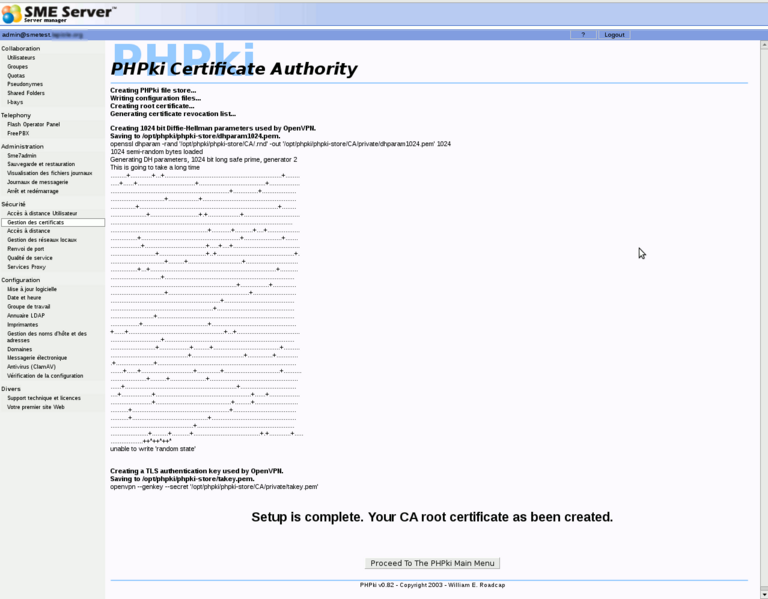

vous pouvez laisser les paramètres par défaut, sauf le « Document Contact Info » que vous pouvez modifier si vous le souhaitez. Une fois accepté, après quelques instant, vous aurez ceci……

Maintenant, vous êtes en mesure d’utiliser PHPki. L’interface d’administration est disponible sur le server-manager ou directement https://IP-DU-SERVEUR/phpki/ca

Il y a aussi une interface publique, disponible uniquement à partir des réseaux locaux, mais sans mot de passe à l’adresse https://IP-DU-SERVEUR/phpki

Ici, les utilisateurs peuvent télécharger le certificat maître CA, ou faire des recherche pour les certificats d’autres utilisateurs (partie publique uniquement bien sûr).

Certificat du serveur

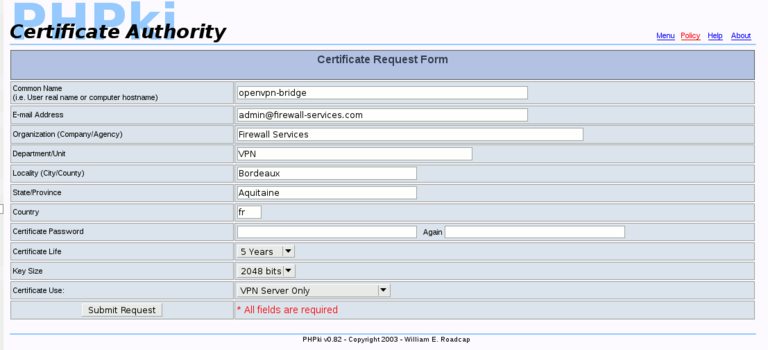

Maintenant, vous devez créer un certificat pour OpenVPN sur le serveur. Pour cela, allez dans l’interface PHPki, puis « créer un nouveau certificat ». Ici, vous devrez entrer quelques informations sur le certificat:

- Nom commun: c’est le nom du certificat. Vous pouvez entrer ce que vous voulez, par exemple « openvpn-bridge »

- Adresse Email: l’adresse e-mail du contact technique (ce champ n’est pas utilisé, vous pouvez entrer ce que vous voulez tant qu’il s’agit d’une adresse e-mail valide), par exemple admin@domain.tld

Organisation du Département, de la localité, l’État et les champs de pays devraient avoir les valeurs que vous avez entré lorsque vous avez créé votre PKY. Vous pouvez laisser ces valeurs.

- Mot de passe: Ce champ doit être vide. Rappelez-vous que OpenVPN démon démarre sans intervention humaine lors du démarrage du serveur, donc il faut avoir accès à la clé du certificat sans être invité à entrer un mot de passe.

- Durée de vie du certificat: Entrez ce que vous voulez, mais rappelez-vous, lorsque le certificat expire, vous devrez en créer un autre, et le mettre à jour dans le menu OpenVPN Bridge de la SME.

- Taille de la clé: vous pouvez entrer ce que vous voulez (j’utilise 2048 en général). Le plus grand utilisera un peu plus de puissance processeur lorsque la clé de session sera négocié (à la connexion, et une fois par heure)

- Certificat d’utilisation: vous devez utiliser « VPN server only». Ce point est important. Si vous ne choisissez pas ce type de certificats, les clients peuvent être incapables de se connecter

voici un exemple de configuration

vous pouvez confirmer votre certificat

Configuration su serveur openvpn

il vous faut aller dans le menu server-manager->OpenVPN-Bridge->certificates configuration.

Vous avez quelques champs à renseigner

- URL pour mettre à jour la CRL: vous devriez laisser la valeur par défaut: à moins http://localhost:940/phpki/index.php?stage=dl_crl_pem PHPki soit installé sur un autre serveur (ou si vous utilisez un autre outil PKI)

- Certificat CA: Vous pouvez mettre ici le certificat racine au format PEM. Vous pouvez l’obtenir dans PHPki, en cliquant sur le lien «Afficher le certificat racine (PEM)» (faite un copier/coller)

- Le certificat du serveur: Vous pouvez mettre ici le certificat du serveur. Vous pouvez l’obtenir dans PHPki, gérer les certificats, cliquez sur le lien de téléchargement correspondant au certificat que vous avez créé pour le serveur (« openvpn-bridge » dans l’exemple), choisissez certificat PEM dans le menu déroulant, le télécharger. Vous pouvez ouvrir ce fichier avec un éditeur de texte.

- Server clé privée: Il s’agit de la clé privée associée au certificat du serveur. Pour l’obtenir, suivez les mêmes étapes que ci-dessus, mais choisir « PEM key » dans le menu déroulant ci-lieu de «PEM Certificate »

- Paramètres DH: Pour obtenir les paramètres DH, cliquez sur « Display the Diffie-Hellman parameters » dans PHPki

- Statique clés: Cette option est facultative. Vous pouvez l’obtenir en utilisant l’option « Display the static pre-shared key » dans PHPki. Notez que si vous entrez cette clé sur le serveur, vous aurez à le déployer sur chaque poste client. (pour ma part je l’ai fais, no problemo faite le)

un exemple de ce que cela doit rendre

Une fois les certificats parametrés, vous devez aller dans le menu server-manager->OpenVPN-Bridge->configuration du service

dans ce menu vous avez la possibilité

- de controler le serveur VPN (start/stop)

- de choisir le mode d’authentification (certificat ou certificat+mot de passe)

- de fixer la plage d’IP que le serveur attribuera au PC qui se connecteront (elles doivent faire partie de votre sous réseau)

Certificat Client

dans PHPki l’interface d’administartion, cliquez sur le lien « Create a new certificate ». Vous allez devoir y remplir certaines informations, qui vous sont propres.

Le mieux étant de choisir un type de certificat en "VPN client Only", car les autres certificats nécessitent un mot de passe qui vous sera demandé obligatoirement à chaque connexion (en plus du mot de passe du compte utilisateur de la SME si il est parametré)

Vous pouvez jouer sur la durée de vie du certificat pour autoriser l’acces pendant un temps donné, une fois cette periode passé, le certificat devra etre regéneré.

une fois validé, votre certificat est créé, et vous pouvez en disposer dans le menu « manage certificates » de phpki